QilinによるアサヒGHD攻撃から見える、最新ランサムウェアへの現実的な防御策

2025年9月29日、アサヒグループHDはランサムウェア攻撃を受け、国内システムに障害が発生したことを公表しました。この影響で、国内グループ各社の受注・出荷業務が停止し、さらにアサヒ飲料およびアサヒグループ食品は、10月に発売予定の新商品の発売延期を発表しました。

その後、10月8日に流出した情報がインターネット上で確認され、同月14日には、流出情報に個人情報が含まれていることが確認されました。同日、決算発表の延期も発表され、影響は広範囲にわたっています。事件の公表から約1ヶ月が経過した現在(10月31日時点)においても、システムは完全には復旧していません。

本コラムでは、アサヒグループHDへのランサムウェア攻撃について、同社の公式発表や報道をもとに時系列で整理し、さらに攻撃を行ったとされるランサムウェアグループ「Qilin(キリン)」についても取り上げています。

事件の概要(時系列)

9月29日(月)※1

- システムサイバー攻撃によるシステム障害が発生したことを公表(第一報)

- 緊急事態対策本部を立ち上げ調査を進めた結果、ランサムウェアによる障害だと判明

- 個人情報など重要データ保護のため、障害発生したシステムの遮断措置を講じた結果、

①国内グループ各社の受注・出荷業務の停止

②コールセンター業務の停止 - 個人情報や顧客データの外部流出は確認されず

10月1日(水)※2 ※3

- アサヒ飲料が10月に発売を予定していた新商品の発売を延期を公表

- アサヒグループ食品が10月に発売を予定していた新商品の発売を延期を公表

10月3日(金)※4

- システムによる受注・出荷業務は引き続き停止中だが、部分的に手作業での受注・出荷を開始

- システム復旧時期は不明

- 情報漏えいの可能性を示す痕跡を確認(漏えいした情報や範囲は不明)

10月6日(月)※5

- アサヒビールが10月に発売を予定していた新商品の発売を延期を公表

10月8日(水)※6

- 流出した情報の一部をインターネット上で確認

- アサヒビール株式会社:10月2日時点で全6工場での製造を再開、出荷を一部再開

- アサヒ飲料株式会社:10月8日時点で6工場で製造を一部再開、10月9日から全7工場で製造を一部再開

- アサヒグループ食品:10月8日時点で全7工場で製造を一部再開

- ランサムウェアグループ「Qilin」が犯行声明を公表。財務情報や事業計画書、従業員の個人情報など27GB以上のデータを盗んだと主張。※7

10月14日(火)※8 ※9

- 流出した情報の中に個人情報がふくまれていることを確認

- 2025 年12月期第3四半期決算発表を延期

ランサムウェアグループ「Qilin」について※10 ※11

ランサムウェアグループ「Qilin」は、ロシア語圏を拠点とするサイバー犯罪組織です。もともとは「Agenda」という名称で活動していましたが、2022年に「Qilin」として再編され、以降は高度な技術と組織的な手法を駆使して攻撃を拡大させています。

Qilinの標的は政府機関、病院、大学などの大規模組織に集中しており、特に医療分野への執着が強いことが特徴です。これまでのランサムウェアグループが倫理的なタブーとして医療機関を避ける傾向にあるのに対し、Qilinはそのような制約を設けず、容赦なく攻撃を行っています。

Qilinは「Ransomware as a Service (RaaS)」モデルを採用しており、攻撃実行者(アフィリエイト)にツールやインフラを提供し、身代金の一部を報酬として受け取る仕組みを持っています。

ネットワークへの侵入経路としては、フィッシングメールやVPN脆弱性を狙った攻撃のほか、Google Chrome を標的としたインフォスティーラー(情報窃取型マルウェア)などがあります。これは、Google Chrome のパスワードマネージャからVPNや各種サービスの認証情報を抜き出し、正規のアクセス手段でネットワーク内部に侵入する方法です。

侵入後はデータを暗号化すると同時に窃取し、二重恐喝を行います。被害者には、復号のための身代金に加え、窃取したデータを公開しないための支払いも求めるのが特徴です。

また、Qilinの特徴の一つは、単なるデータ公開にとどまらず、法規制に基づく罰則や訴訟リスクを巧みに利用して被害者を追い込む点です。2025年6月、Qilinの運営者「Haise」は「Call Lawyer(弁護士を呼ぶ)」という機能を導入すると発表しました。これは攻撃実行者が法的助言を受け、被害企業がデータ漏洩で負う可能性のある罰金(GDPR違反など)や訴訟コストを算出し、身代金要求の際に「支払わなければ法的損害がより大きくなる」といった形で被害者の不安を煽り、支払いを促す戦術です。

2025年には、LockBitやDragonForceといった他の大手ランサムウェアグループとの連合も確認されており、複数の犯罪組織が協調して、より広範かつ複雑なサイバー攻撃を展開しています。Qilinは今や、単独のグループという枠を超え、国際的なサイバー犯罪ネットワークの中核的存在へと進化を遂げつつあります。

ランサムウェア攻撃に対する主な防御策

Qilinのようなランサムウェアへの対策は、特別な技術だけでなく、組織としての基本的なセキュリティ運用を徹底することが最も効果的です。以下のような取り組みを日常的に実践することが重要です。

- 不審なメールや添付ファイルを開かない

Qilinを含むランサム攻撃の多くが「フィッシングメール」を初期感染経路として利用しています。このような人による操作を防ぐために、従業員へのセキュリティ教育が必要になります。 - VPN機器等の脆弱性対策

ランサムウェアの感染経路として最も多いのは、VPN機器の脆弱性を突いた侵入です。これを防ぐためには定期パッチと脆弱性診断を運用に組み込むことが有効です。 - 認証情報の適切な管理

インフォスティーラー(情報窃取型マルウェア)経由で認証情報を盗まれると、被害拡大が一気に進みます。MFA・パスワードマネージャ導入・アカウント監査がセットで有効です。 - アクセス権限の適切な振り分け

侵入後の水平展開(ラテラルムーブメント)を抑止できます。最小権限原則・管理者権限の分離は組織運用面でも推奨されています。 - ウイルス対策ソフト(EPP)の導入

EPPを導入することは初期段階の検知や封じ込めに有用です。ただし、ファイルレス攻撃などへの対応や、感染後の動きや水平展開などを追うことはできませんので、これだけで十分とは言えません。 - EDR/XDRの導入

ファイルレス攻撃や正規ツール悪用(RMM, PowerShell)を検知することも可能です。昨今の高度化するサイバー攻撃を防ぐために、侵入前提の対策であるEDR/XDRの導入は必須の対策となっています。 - ネットワークの監視・異常検知システムの導入

侵入・横展開・データ外送(exfiltration)を検知するシステムです。SOC連携で継続的モニタリングを行えば早期対応が可能です。 - オフラインバックアップ

Qilinなどのランサム攻撃はバックアップを狙って破壊します。ネットワークから切り離したオフラインバックアップが有効です。

それでも攻撃を防げないことも

アサヒグループHDがこれらの対策をどこまで講じていたか、外部からは明らかではありませんが、実際に侵入を許してしまったことは事実です。

このように、セキュリティ対策を整えていても、攻撃を完全に防ぐことは容易ではありません。ランサムウェアは日々進化しており、標的となる組織の規模や業種を問わず、侵入経路を見つけ出します。

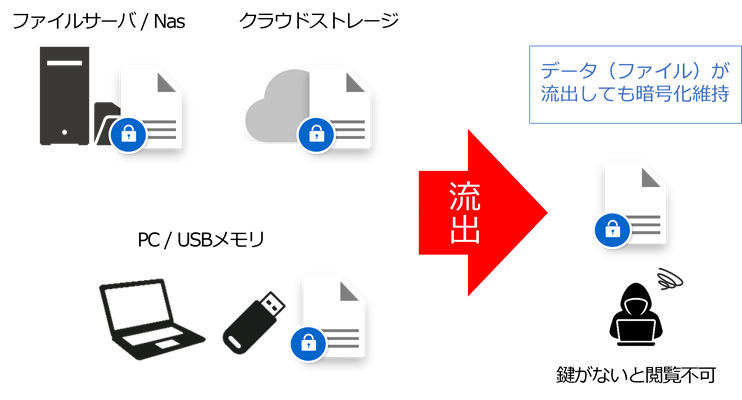

だからこそ、万が一侵入された場合に備え、侵入前提の対策の重要性が高まっています。特に、二重恐喝の情報窃取への対策として有効なのは、盗まれても中身を読み取られないように守るファイル暗号化です。

ファイル暗号化で侵入・流出前提の対策を

サーバやクラウドストレージ、PC/USBメモリなどに保管されている個人情報などのファイルを暗号化しておけば、仮にランサムウェアの侵入を許し、ファイルが攻撃者の手に渡っても、中身のデータを読むことはできず、漏洩を防ぐことができます。

また、2022年4月に全面施行された改正個人情報保護法では、漏えい等が発生した際の個人情報保護委員会への報告、本人への通知を義務付けています。しかし、「個人情報の保護に関する法律についてのガイドライン(通則編)」には、下記の記述があります。

なお、漏えい等が発生し、又は発生したおそれがある個人データについて、高度な暗号化等の秘匿化がされている場合等、「高度な暗号化その他の個人の権利利益を保護するために必要な措置」が講じられている場合については、報告を要しない。

「個人情報の保護に関する法律についてのガイドライン(通則編)『3-5-3-1 報告対象となる事態』」より一部抜粋

ここに書かれているように、万が一漏えい等が発生した場合でも、高度な暗号化でファイルを秘匿化していれば、報告義務が免除されます。

また、GDPR第34条第3項にも、暗号化が個人データに対して施されていた場合においては、データ主体への連絡を要しないと記載されています。

DataClasys(データクレシス)で情報窃取による恐喝を防ぐ

弊社のファイル暗号化ソリューション「DataClasys(データクレシス)」は、高度な暗号化でファイルを保護するIRM(Information Rights Management)システムです。

Microsoft Officeはもとより、AutoCADやSOLIDWORKSなどのCADアプリケーションを含むほぼ全てのアプリケーションで利用でき、暗号化されたファイルを暗号化したまま閲覧・更新できます。

二重恐喝型ランサムウェアによる情報窃取への対策として導入いただいた実績も数多くあり、事例としてご提供できる情報も様々ございます。ご興味がありましたら、ぜひ一度ご検討ください。

【動画内でランサムウェア対策事例もご紹介しています!】

※1 動画を再生すると音声が流れます。

※2 音声を再生できない環境でも、画面下の字幕で内容をご確認いただけます。

カタログ・資料ダウンロードはこちら

参考

※1 サイバー攻撃によるシステム障害発生について | アサヒグループホールディングス株式会社 2025年9月29日

※2 新商品発売延期のお知らせ | アサヒ飲料株式会社 2025年10月1日

※3 新商品発売延期のお知らせ | アサヒグループ食品株式会社 2025年10月1日

※4 サイバー攻撃によるシステム障害発生について(第2報)| アサヒグループホールディングス株式会社 2025年10月3日

※5 アサヒビール全6工場稼働・一部出荷再開および新商品発売延期のお知らせ | アサヒビール株式会社 2025年10月6日

※6 サイバー攻撃によるシステム障害発生について(第3報)| アサヒグループホールディングス株式会社 2025年10月8日

※7 アサヒGHDへのサイバー攻撃、ハッカー集団「Qilin」が犯行声明 | 日本経済新聞 2025年10月8日

※8 サイバー攻撃によるシステム障害発生 について (第4報)| アサヒグループホールディングス株式会社 2025年10月14日

※9 サイバー攻撃によるシステム障害発生に伴う2025年12月期第3四半期決算短信の開示が四半期末後 45 日を超えることに関するお知らせ | アサヒグループホールディングス株式会社 2025年10月14日

※10 Qilin Ransomware (Agenda): A Deep Dive | Check Point Software

![ファイル暗号化DataClasys [データクレシス]](/wp-content/uploads/DataClasys_logo.png)