サプライチェーン強化に向けたセキュリティ対策評価制度(SCS評価制度)、制度構築方針(案)を公表

2025年12月26日、経済産業省は「サプライチェーン強化に向けたセキュリティ対策評価制度に関する制度構築方針(案)」を公表しました。

本制度は、企業のセキュリティ対策を共通の基準で評価し、★3、★4、★5の段階で可視化する制度です。この制度によって、発注元企業は取引先のセキュリティ対策状況を外部から判断することができるようになります。また委託先企業側にとっては、複数の取引先から別々の基準でセキュリティ対策を要求されることがなくなり、対応負担の軽減が期待されます。

本制度が活用されることで、サプライチェーン全体のセキュリティ対策水準の向上を図ることが目的とされています。

本稿では、公表された方針(案)で示された制度の方向性を整理し、企業が注意すべきポイントについてまとめています。なお、最終的な制度内容はパブリックコメントや実証事業の結果を経て確定される予定であり、本稿の内容は現時点での検討状況に基づくものである点にご留意ください。

本制度の概要

制度検討の背景

サプライチェーンにおけるセキュリティ対策には以下のような課題が存在します。

発注企業側の課題:

- 取引先におけるセキュリティ対策が可視化しづらい

- 要求事項(チェックリスト等)の適正性の担保が難しい

委託先企業側の課題:

- 複数の取引先から様々な要求事項を求められ、過度な負担となっている

- 特に中小企業では、リソースが限られる中で適切な対策を講じることが困難

制度の目的

本制度は、ビジネス・ITサービスサプライチェーンにおける適切なセキュリティ対策の実施を促し、サプライチェーン全体でのセキュリティ対策水準の向上を図ることを目的としています。

具体的には、2社間の取引契約等において、発注企業が受注側に適切な段階(★マーク)を提示し、示された対策を促すとともに実施状況を確認することを想定しています。

(※)企業の対応状況を可視化するものであり、格付け制度等ではないとの記載あり

これにより、以下のような効果が期待されます。

受注企業への効果:

- 自社がどの程度のセキュリティ対策を実施すべきか明確になる

- 発注企業等に対してセキュリティ対策に係る説明が容易になる

- 対策に要する費用や効果の可視化が進む

- セキュリティサービスの標準化による選択肢拡大やコスト低減(中長期)

発注企業への効果:

- 取引先に求めるセキュリティ対策の内容や水準の決定、実施状況の把握が容易・適切になる

- サプライチェーンに起因する自社セキュリティリスクの低減

社会全体での効果:

- サプライチェーン全体での底上げを通じた経済・社会全体のサイバーレジリエンスの強化

- サイバー攻撃への備えのある企業等への適切な評価

- セキュリティ製品やサービスの市場拡大・競争力向上(中長期)

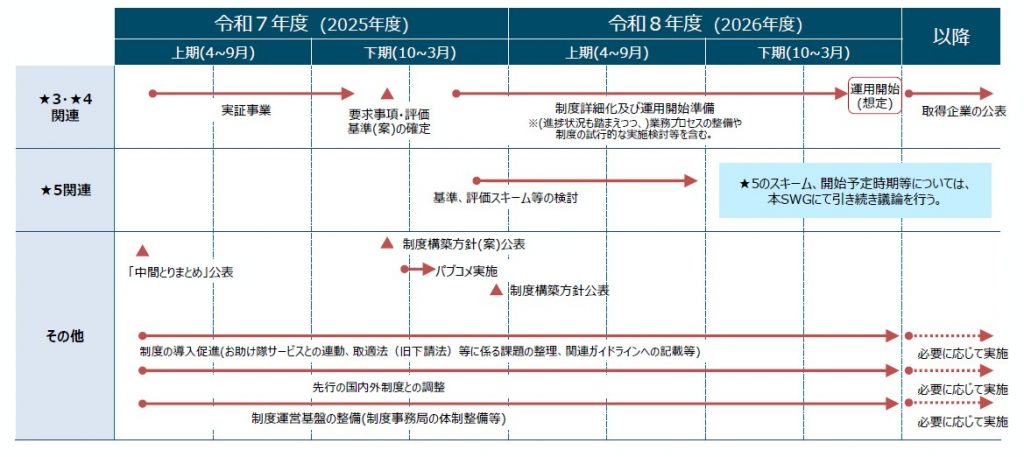

今後のスケジュール

本制度は2026年度下期の運用開始を目指して準備が進められています。

並行して、制度運営基盤の整備、サイバーセキュリティお助け隊サービスとの連動、取適法(旧下請法)等に関わる課題の整理、関連ガイドラインへの記載など、制度の導入促進策も進められる予定です。

制度の適用範囲

本制度が対象とするのは、サプライチェーンを構成する企業等のIT基盤です。メールサーバ、Webサーバ等の公開サーバ、認証基盤、エンドポイント機器、ネットワーク機器、クラウド環境で運用するものも含まれます。

一方で、製造環境等の制御(OT)システムや発注元等に提供する製品等は対象外です。これらは求められる対応が基本的に異なることから、他の制度・ガイドライン等に基づき対策を行うことが想定されています。

制度において設ける段階

本制度では、対策の水準に応じて段階的な評価制度を設けています。現時点で具体化されているのは★3と★4であり、★5については今後詳細化が進められる予定です。

★3(Basic):基礎的な組織的対策とシステム防御策

- 想定される脅威:広く認知された脆弱性等を悪用する一般的なサイバー攻撃

- 対策の考え方:全てのサプライチェーン企業が最低限実装すべき基礎的な対策

- 評価スキーム:専門家確認付き自己評価

- 有効期間:1年

- 対策項目数:83項目

★4(Standard):包括的・標準的なセキュリティ対策

- 想定される脅威:供給停止や機密情報漏えいによりサプライチェーンに大きな影響をもたらす攻撃

- 対策の考え方:組織ガバナンス・取引先管理、システム防御・検知、インシデント対応等の包括的な対策

- 評価スキーム:第三者評価(実地審査及び技術検証を含む)

- 有効期間:3年

- 対策項目数:157項目

★5:現時点でのベストプラクティスに基づく対策

- 想定される脅威:未知の攻撃も含めた高度なサイバー攻撃

- 対策の考え方:国際規格等に基づくマネジメントシステムの確立とベストプラクティスに基づく対策

- 詳細:2026年度以降に具体化予定

なお、上位の段階はそれ以下の段階で求められる事項を包括するため、例えば★3を事前に取得していなければ★4を取得できないという関係ではありません。

また、2025年4月に公表された「中間取りまとめ」と比較すると、制度構築方針(案)では、★3の対策項目が25項目→83項目、★4の対策項目が44項目→157項目と大幅に増加しているように見受けられます。しかしながら、これらは既存の対策項目が主として細分化されたものであり、実質的な対策内容が大きく増加した訳ではありません。

★3、★4適用の考え方

サプライヤー企業への適用にあたっては、事業継続リスクと情報管理リスクという2つの主要なリスクに着目し、取引先を★3又は★4の段階に割り当てることが考えられます。

- 事業継続リスク:取引先の事業中断により自社の事業継続に影響が生じ得るか

- 情報管理リスク:取引先へのサイバー攻撃等により自社の機密情報管理に影響が生じ得るか

これらのリスク評価に基づき、どちらか一方のリスクでも当てはまる場合は★4を、どちらにも当てはまらない場合は★3を要求することが想定されます。

再委託先への本制度の適用は、元の発注者ではなく直接の取引先による判断で実施されます。★4の要求事項には「重要な取引先におけるセキュリティ対策状況の把握」があるため、重要な機密情報が提供されている再委託先等にも一定の適用が期待されます。

制度で用いるセキュリティ要求事項・評価基準

本制度の要求事項・評価基準は、NIST Cyber Security Framework(CSF)の機能に対応した6つの分類(統治(GV)、識別(ID)、防御(PR)、検知(DE)、対応(RS)、復旧(RC))に、取引先管理に重点を置いた分類を加えた7つの大分類において構成されています。

| 大分類 | 機能・役割 | ★3評価基準数 | ★4評価基準数 | NIST CSFにおける機能 |

|---|---|---|---|---|

| ガバナンスの整備 | セキュリティ担当者を決め、方針を定め、経営層に報告する仕組みを作る | 8 | 11 | 統治(GV) |

| 取引先管理 | 取引先との情報の扱い方を決め、相手のセキュリティ対策状況を把握する | 4 | 3 | 統治(GV) |

| リスクの特定 | どんな機器・情報・ネットワークがあり、どこに弱点があるかを知る | 11 | 17 | 識別(ID) |

| 攻撃等の防御 | 認証強化、暗号化、パッチ適用など、攻撃を防ぐ対策を重ねる | 49 | 36 | 防御(PR) |

| 攻撃等への検知 | ネットワークやシステムを監視し、不審な動きを素早く検知する | 3 | 6 | 検知(DE) |

| インシデントへの対応 | インシデントが起きたときの連絡先、手順、役割を事前に決めておく | 7 | 0 | 対応(RS) |

| インシデントからの復旧 | 重要なシステムを決めた時間内に復旧できるよう、バックアップと手順を整備する | 1 | 1 | 復旧(RC) |

| 合計 | 83 | 74(157) |

本制度では、原則として★3、★4を取得するためにすべての評価基準が満たされている必要があります。詳しい内容は、経済産業省の公表している「別添★3・★4要求事項案及び評価基準案」をご確認ください。

なお、★4「4.攻撃等の防御」分類には「4-3-1 データの暗号化」に関する項目が含まれています。弊社の提供するファイル暗号化・IRMソリューション「DataClasys(データクレシス)」は、このデータ暗号化要件への対応を支援します。詳しくはこちらをご覧ください。

★3、★4の評価スキーム

★3:専門家確認付き自己評価

取得希望組織が★3要求事項に基づき自己評価を実施し、社内外のセキュリティ専門家による確認・助言と最終的な了承(署名)を経て、登録機関に評価結果を提出します。申請内容に問題がなければ台帳に登録され、★3を取得できます。

★4:第三者評価(実地審査及び技術検証を含む)

評価機関及び技術検証事業者による第三者評価が求められます。評価には以下が含まれます。

- 文書確認:自己評価結果の確認

- 実地審査:重要な対策事項について証跡確認を含めた評価

- 技術検証:インターネットに公開している機器の内、リスクが高い機器(VPN装置、ルータ)を対象として脆弱性検査を含む技術検証等

評価機関による評価を経て「合格」とされた組織が台帳に登録され、★4を取得できます。

有効期間と更新

- ★3: 有効期間1年。年次で対策状況を点検し更新

- ★4: 有効期間3年。有効期間内は年次で自己評価を実施、更新時に第三者評価を受ける

★5について今わかっていること

★5については、2026年度以降に具体的なあり方等が検討される予定です。現時点では、ISMS適合性評価制度との整合に配慮しつつ、システムへの具体的な対策実装については実績のあるガイドライン(例:自工会ガイドラインLv3)等から対策を選定することが想定されています。

今後、実証事業などを通じて参画企業から★5に対する意見・要望等を収集し、令和8年度以降、これらを踏まえて要求事項・評価基準や評価スキームを具体化していく予定です。

制度促進策について

本制度の導入を促進するため、以下のような支援策が検討されています。

中小企業向け支援

- サイバーセキュリティお助け隊サービス(新類型)の創設: ★3・★4に対応した、サイバーセキュリティお助け隊サービスの新たな類型創設により、安価な★取得を実現

- 専門家リストの整備: 「中小企業向けサイバーセキュリティ専門家リスト」を整備し、中小企業と専門家のマッチングを支援

ガイドライン・研修の整備

- 「中小企業の情報セキュリティ対策ガイドライン」の整備

セキュリティ評価・対策支援人材育成のためのコンテンツや研修機会の整備

業界・政府における活用推進

- 各業界のセキュリティガイドライン等において、本制度の活用や★取得確認の推奨

- 政府調達での参照や重要インフラ事業者等での活用推奨を検討

関連制度との連携

- 「SECURITY ACTION」「自工会・部工会ガイドライン」等との整合性確保

- 英国Cyber Essentialsとの相互認証の可能性を調査

- ISMS適合性評価制度等と相互補完的な制度として発展

取引先への要請等に係る考え方の整理

- 取引先とのパートナーシップ構築促進に向けた想定事例及び解説案の策定により、費用に係る価格交渉を推進

- サプライチェーン企業への要請が独占禁止法や取引適正化法(旧下請法)に抵触する懸念に対応するため、経済産業省及び公正取引委員会は「問題とならない」想定事例及びその解説を作成

おわりに

サプライチェーン強化に向けたセキュリティ対策評価制度は、共通の基準に基づいた評価により、発注者・受注者双方の負担軽減とセキュリティ対策の適切な実施を目指す重要な取組です。

現在、本制度構築方針(案)は2026年度内の運用開始を目指して準備が進められています。企業においては、自社のサプライチェーン上の位置づけを確認し、どの段階(★3、★4)の取得が求められる可能性があるかを早期に検討することが重要です。

特に中小企業においては、サイバーセキュリティお助け隊サービスや専門家リスト等の支援策を活用しながら、段階的にセキュリティ対策を強化していくことが推奨されます。本制度の動向については、今後も経済産業省や関連団体からの情報発信に注目し、適切なタイミングで対応を進めていくことが求められます。

弊社がお役に立てること

弊社は、純国産のファイル暗号化・IRMシステム「DataClasys(データクレシス)」の開発・販売を手がけるセキュリティ企業です。

先述の通り、本制度の要求事項・評価基準案の中では「4-3-1 データの暗号化」について言及されています。弊社のファイル暗号化製品では、下記の機能にて要求事項への対応に貢献します。

- 持ち出しPC、USBメモリ内のファイルを暗号化

- 情報(電子ファイル)に機密レベル(「極秘」「社外秘」「取り扱い注意」など)を設定し、社内の情報を分類・管理。

- 情報システム内に保管されているファイルを機密レベルに応じて暗号化

- 取引先に渡すファイルを暗号化し、二次漏洩を防止(期限設定、端末制限も可能)

その他、DataClasys(データクレシス)にご興味のある方はお気軽にお問い合わせください。

カタログ・資料ダウンロードはこちら

参考

※1 「サプライチェーン強化に向けたセキュリティ対策評価制度に関する制度構築方針(案)」(SCS評価制度の構築方針(案))を公表しました | 経済産業省 2025年12月26日

※2 サプライチェーン強化に向けたセキュリティ対策評価制度に関する制度構築方針(案)概要 | 経済産業省 2025年12月26日

※3 サプライチェーン強化に向けたセキュリティ対策評価制度に関する制度構築方針(案)| 経済産業省 2025年12月26日

![ファイル暗号化DataClasys [データクレシス]](/wp-content/uploads/DataClasys_logo.png)