令和7年上半期に見るサイバー脅威の最新動向と企業が取るべき備え

2025年9月18日、警察庁サイバー警察局から「令和7年上半期におけるサイバー空間をめぐる脅威の情勢等について」が公表されました。※1

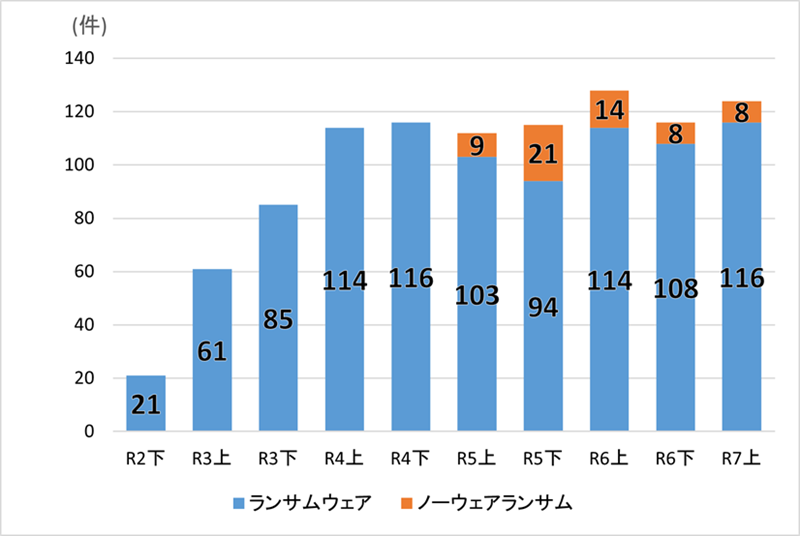

同資料によりますと、令和7年上半期には、国家の関与が疑われるサイバー攻撃や、重要インフラを狙ったDDoS攻撃など、日本の安全保障を脅かす事案が相次ぎました。また、犯罪組織等によるランサム攻撃の被害報告件数は116件と、令和4年下半期と並び、統計開始以来最多を記録しています。

本コラムでは、その中でも日本企業が特に注意すべき脅威の傾向について整理しています。

サイバー脅威の情勢

警察庁資料によると、令和7年上半期においては、「国家の関与が疑われるサイバー攻撃」と「犯罪組織等によるサイバー攻撃」が相次いで発生しました。政府機関や金融機関等の重要インフラ事業者への攻撃は企業活動だけでなく、安全保障や社会インフラにも深刻な影響を与えるおそれがあり、従来以上の警戒が必要です。

国家の関与が疑われるサイバー攻撃

軍事転用が可能な先端技術や国家機密の窃取を目的とするサイバー攻撃(サイバーエスピオナージ)が引き続き活発化しています。研究機関や防衛関連企業などに侵入し、設計情報や技術資料を窃取するケースが報告されており、その結果として企業の国際競争力を損なうだけでなく、日本全体の経済安全保障にも影響を及ぼすおそれがあります。

例えば、「MirrorFace(ミラーフェイス)」と呼ばれるサイバー攻撃グループによる、日本のシンクタンクや学術研究機関、企業等への攻撃キャンペーンが確認されており、2024年6月に発覚した宇宙航空開発機構(JAXA)の情報流出も、同グループの攻撃によるものとされています。これらのサイバー攻撃は、中国の関与が疑われる組織的なサイバー攻撃活動であると評価されています。※2

攻撃者は正規メールを装った巧妙なフィッシングや、海外子会社や業務委託先などを経由した侵入を行う可能性があり、サプライチェーン全体でのセキュリティ強化が求められます。

また、機密情報だけでなく暗号資産等の窃取による外貨獲得を目的とするサイバー攻撃も発生しており、2024年5月には、北朝鮮を背景とするサイバー攻撃グループ「TraderTraitor(トレイダートレイター)」が、日本国内の事業者から約482億円相当の暗号資産を窃取しています。※3

さらに、重要インフラの機能停止等を企図したサイバー攻撃も発生しており、内閣サイバーセキュリティセンター(NISC)は、検知が容易でない「Living Off The Land 戦術」等のサイバー攻撃についての注意喚起を行っています。※4 この戦術は、中国を背景とするサイバー攻撃グループ「Volt Typhoon(ボルトタイフーン)」の攻撃手口であり、日本でも警戒が必要です。

研究開発機関に対する情報窃取目的と見られるサイバー攻撃事例

2025年3月7日、国立研究開発法人量子科学技術研究開発機構(以下「QST」という)は、リモートアクセス機器へのゼロデイ攻撃による不正アクセスを受け、個人情報が漏えいした可能性があることを公表しました。

ゼロデイ攻撃とは、IT機器やソフトウェアに存在する脆弱性に対し、修正プログラムが公開される前にその脆弱性を悪用して行われる攻撃手法を指します。本件では、2025年1月に受領したネットワーク機器の脆弱性情報に、当機構で使用している機器が含まれていることを確認しました。そこで機器の状況を調査したところ、2024年12月に不正アクセスの痕跡が存在していたことが判明しました。

なお、個人情報の漏えいそのものの痕跡や具体的な被害は確認されていないとのことです。

リモートアクセス機器に対する不正アクセスに関するご報告 | 国立研究開発法人量子科学技術研究開発機構 2025年3月7日※5

犯罪組織等によるサイバー攻撃

ランサムウェア

「ランサムウェア」とは、企業や自治体のシステムを暗号化し、復旧のために身代金を要求するサイバー犯罪の一種です。近年は「データを暗号化して金銭を要求する」だけでなく、「盗み出した情報を公開すると脅す」二重脅迫型が主流となっています。また、犯罪グループが攻撃ツールを“サービス化”し、第三者に販売・貸与する「Ransomware as a Service(RaaS)」も拡大しており、ランサムウェアの開発・運営と攻撃の実行者で分業化が進むことで、より効率的に攻撃が実行できる環境が整えられています。

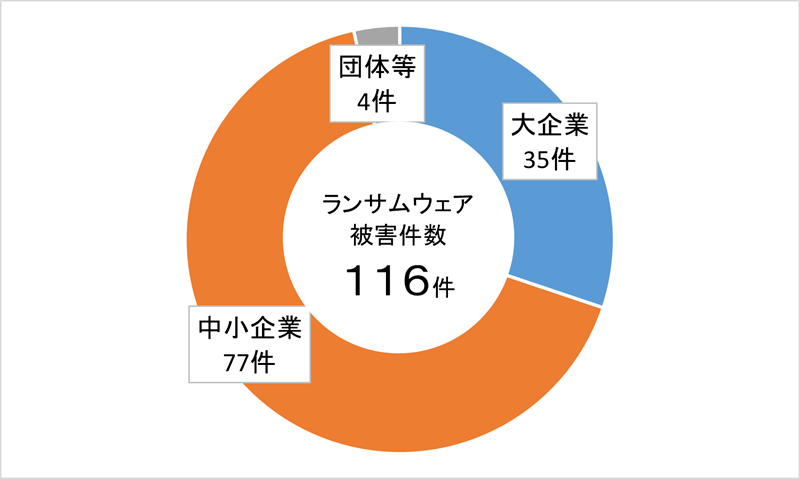

令和7年上半期は、被害報告件数が116件と、令和4年下半期に並び過去最多を記録しました。特に中小企業が全体の約3分の2を占めており、RaaSの普及により技術がなくても攻撃できるようになったことが、対策の手薄な中小企業の被害増加につながったと推測されています。

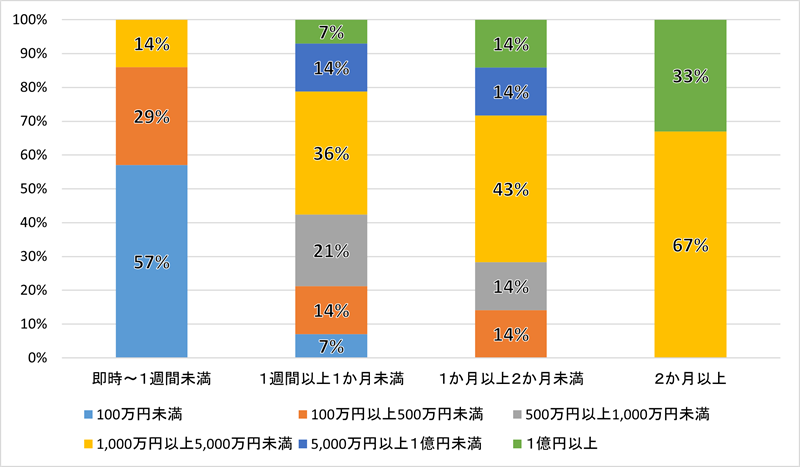

また、被害後の調査・復旧費用も高騰しており、経営リスクとしての重大性が一層増しています。

DDoS攻撃

複数のコンピュータから一斉にアクセスを仕掛け、ウェブサイトやサーバを機能不全に陥らせる「DDoS攻撃」も依然として高水準で推移しています。交通機関や金融機関、自治体などの重要インフラへのサイバー攻撃(サイバーテロ)が発生し、国民生活や行政サービスに直接的な影響を与えるケースも報告されています。

警察の取組

警察庁は、検挙に向けた取組として、重大事案に対する専門捜査や、FBI・EUROPOL等と連携した国際共同捜査を行っている他、被害の未然防止・拡大防止に向けた取組として「能動的サイバー防御(ACD)」の推進を掲げています。

能動的サイバー防御は、国家安全保障戦略に基づき導入が進められているもので、従来の“受動的な防御”から一歩踏み込み、攻撃の兆候を捕捉した段階で対処するだけでなく、必要に応じて攻撃者のサーバ等にアクセスし無害化を図る措置までを含む新たな防御モデルです。

令和7年には、その実現に向けた強化法・整備法が成立し、官民連携の強化や通信情報の活用など、国を挙げた取り組みが進められています。能動的サイバー防御は期待と懸念の双方を伴う政策であり、その影響や運用方法については引き続き慎重な議論が求められます。

弊社の製品が役立つポイント

【DataClasys(データクレシス)製品紹介動画公開中】

※1 動画を再生すると音声が流れます。

※2 音声を再生できない環境でも、画面下の字幕で内容をご確認いただけます。

弊社の純国産ファイル暗号化ソリューション「DataClasys(データクレシス)」は、組織が保有する機密情報をファイル単位で暗号化し、万が一サイバー攻撃を受けて情報が流出した場合でも、中身のデータが閲覧されることを防ぎます。

近年では、サプライチェーンを経由した侵入やゼロデイ攻撃など、防御網をすり抜ける攻撃が増加しており、どれほど入口対策を強化しても侵入リスクをゼロにすることは困難です。そのため、境界防御だけに依存するのではなく、内部での情報保護、すなわち「持ち出された後も守る」対策が求められています。機密情報そのものを暗号化しておくことで、流出時の最終防衛線を築くことができます。

ご興味のある方は、ぜひ下記より製品資料をお求めください。

まとめ

国家主導の攻撃から犯罪組織による金銭目的の攻撃まで、サイバー脅威は多層化・巧妙化の一途をたどっています。企業規模を問わず、技術情報を保有する中小企業や研究機関などにとっても「自社は関係ない」という認識はすでに通用しません。

今や、サイバー攻撃は一企業ではなく、日本の産業全体、ひいては社会基盤に影響を及ぼす問題となっています。防御の主体は、国や専門機関だけではなく、現場で事業を営む一つ一つの組織にもあります。

セキュリティ対策を「コスト」ではなく、事業継続や信頼を支える「必須の基盤」として捉える視点が求められています。将来の不確実性に備えることこそが、変化の激しい時代における最大の防衛となるはずです。

カタログ・資料ダウンロードはこちら

参考

※1 令和7年上半期におけるサイバー空間をめぐる脅威の情勢等について | 警察庁 2025年9月18日

※2 MirrorFaceによるサイバー攻撃について(注意喚起)| 警察庁、内閣サイバーセキュリティセンター 2025年1月8日

※3 北朝鮮を背景とするサイバー攻撃グループTraderTraitorによる暗号資産関連事業者を標的としたサイバー攻撃について | 警察庁 2024年12月24日

※4 Living Off The Land 戦術等を含む最近のサイバー攻撃に関する注意喚起 | 内閣官房内閣サイバーセキュリティセンター 2024年6月25日

※5 リモートアクセス機器に対する不正アクセスに関するご報告 | 国立研究開発法人量子科学技術研究開発機構 2025年3月27日

![ファイル暗号化DataClasys [データクレシス]](/wp-content/uploads/DataClasys_logo.png)