警察庁資料から見る、企業の情報漏洩対策に必要なツールとは

企業の情報漏洩被害が深刻化しています。すべての企業は、個人情報や技術情報などの外部に漏らしてはならない情報を保持しています。特に近年では、サイバー攻撃の巧妙化・高度化や組織のクラウド利用、テレワークの普及など、技術の進歩に伴い情報漏洩対策がますます複雑化しており、企業のシステム担当者は、サイバー攻撃の情勢や最新動向に目を配りながら、適切な対策を講じていく必要があります。

2024年3月14日、警察庁は「令和5年におけるサイバー空間をめぐる脅威の情勢等について」※1 を公表しました。この資料は、令和5年(2023年1月~12月)におけるサイバー攻撃の情勢や、それに対する警察の取り組み等をまとめたものです。

本コラムではこの資料を参考に、サイバー攻撃による情報漏洩被害の現状や、企業に必要な漏洩対策とそれを実現する具体的なツール等についてご紹介いたします。

サイバー攻撃被害の現状

警察庁資料によると、サイバー攻撃の情勢として情報窃取を企図した不正アクセス事案が数多く発生したとしています。事例として挙げられているのは下記の4つです。

- 4月、電子部品関連企業が不正アクセスを受けファイルサーバのデータの一部が不正に読みだされた可能性があると発表。また、6月に同社は本件が海外子会社を経由して複数のファイルサーバに不正アクセスされたものであることを発表。

- 8月以降、複数の行政機関等で電子メール関連システムに関係する機器の脆弱性を悪用したとみられる不正アクセスを受け、メールデータの一部が外部に漏えいした可能性があると発表。

- 10月、国内の学術研究機関は、職員が利用するPCが標的型メール攻撃によりマルウェア感染し、それが原因で不正アクセスを受け個人情報が漏洩した可能性があると発表。なお、漏洩は5月頃に発生した。

- 11月、国内の宇宙航空分野の研究開発機関は、同年夏頃に組織内のイントラネットの管理用サーバに不正アクセスが行われた可能性があることを発表。

これらの事例を見ると、民間企業だけでなく行政機関や学術研究機関などもサイバー攻撃の標的となっていることが分かります。また電子部品関連企業の例では、海外子会社を踏み台とした攻撃であることもポイントとなります。

このような国の研究機関や製造業等が保有する先端技術を狙った攻撃には、今後も警戒が必要です。また、情報漏洩被害は確認されなかったものの、7月に発生した名古屋港のコンテナターミナルのシステムへのランサムウェア攻撃など、重要インフラに影響を及ぼす攻撃も確認されています。

ランサムウェア攻撃の最新動向

2023年もランサムウェア被害の件数は依然として多く、警察庁資料でも大きく取り上げられていました。その攻撃手法に関しては、数年前から『ばらまき型から標的型へ移行』、『暗号化だけでなくデータ窃取も同時に行う』などの特徴が見られていますが、2023年はさらに『ノーウェアランサム』という新たな手法も確認されています。

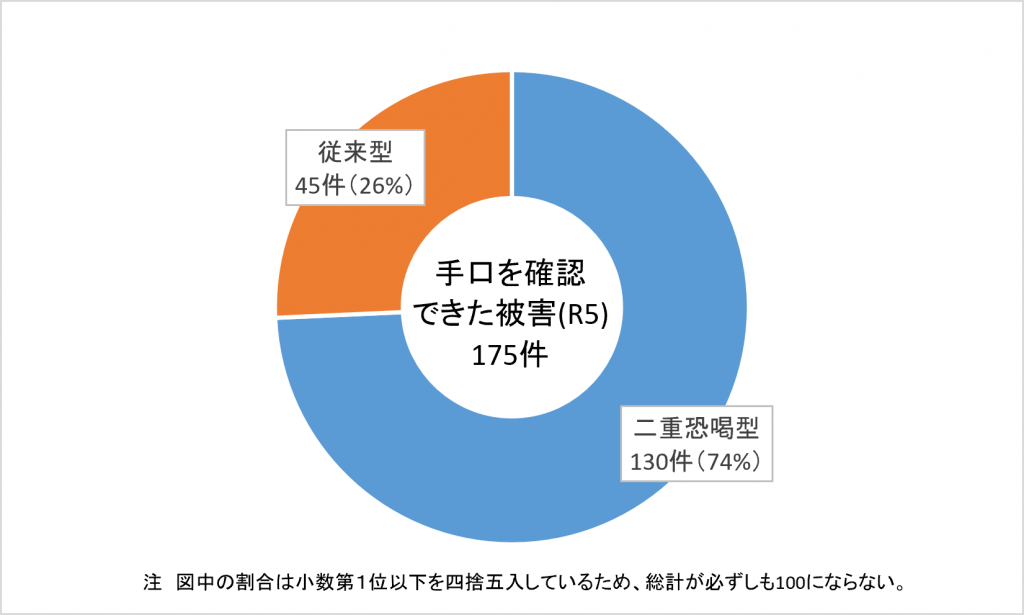

二重恐喝による被害が7割以上

【図表21:ランサムウェア被害の手口報告件数】

企業・団体等におけるランサムウェア被害として、令和5年に都道府県警察から警察庁に報告のあった件数は197件でした。この内、手口を確認できた175件の中で「二重恐喝型」と呼ばれる手口によるものは130件で、74%を占めます。

この二重恐喝型と呼ばれる手口は、データを暗号化するだけでなく、データを窃取した上で被害企業に対し「対価を支払わなければ当該データを公開する」などと脅迫する手法で、数年前からこのような手法が主流となっています。

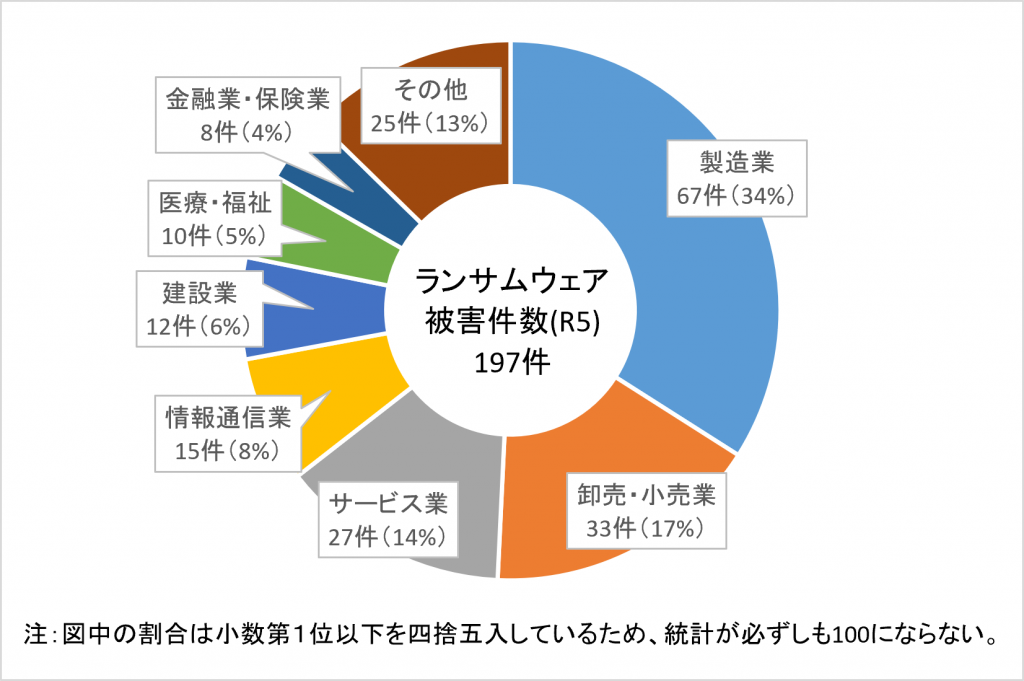

製造業の被害が最も多い

【図表18:ランサムウェア被害の企業・団体等の業種別報告件数】

被害のあった企業を業種別に見ると最も被害が多く発生した業種は製造業で、67件(34%)でした。次に卸売・小売業が33件(17%)、サービス業が27件(14%)と続いています。

「ノーウェアランサム」による被害が新たに30件確認

「ノーウェア(非暗号型)ランサム」とは、データの暗号化をすることなく、データの窃取だけを行い、身代金を要求する手法です。このノーウェアランサムによる被害が、前述の197件とは別に、新たに30件確認されました。

攻撃者がデータの暗号化を行わなくなった理由として、

- データの暗号化を行う上で必要な、システムの管理者権限を奪う手間を省くことができる

- EDRによる検知がされにくくなり、被害の発覚を遅らせることができる

などが考えられます。ノーウェアランサムの被害は今後も増えていくことが予想されるため、警戒が必要です。

サイバー攻撃被害を防ぐために有効な情報漏洩対策とは?

このようなサイバー攻撃による情報窃取を防ぐ方法はどのようなものがあるでしょうか。ここでは、サイバー攻撃を『侵入前』と『侵入後』に分け、それぞれの段階で必要な情報漏洩対策をご紹介します。(参考:IPA「【注意喚起】事業継続を脅かす新たなランサムウェア攻撃について」※2)

侵入対策

脆弱性対策

攻撃者はVPN機器やリモートデスクトップ、ソフトウェア等の脆弱性を狙って攻撃を仕掛け、侵入を試みます。開発ベンダーから脆弱性対策情報が公開されると、攻撃者はすぐにこれを悪用し、まだ対策を講じていないシステム等に対して攻撃を仕掛けます。さらに近年では、ゼロデイ攻撃と呼ばれる公開前の脆弱性を突いた攻撃も行われています。

脆弱性対策として、OSやソフトウェア、ネットワーク機器のファームウェア等を常に最新の状態に保つ必要があります。そのためには脆弱性情報を提供をしているウェブサイト等の活用や、脆弱性診断サービスの利用などにより脆弱性管理を行うことが有効です。

パスワードポリシーの見直し、多要素認証の導入

VPN機器などの認証情報が流出し、ダークウェブなどに公開されることがあります。2021年にはフォーティネット社製のSSL-VPN装置の数万社分のIDとパスワードが漏えいしたとの発表があり、大きな話題となりました。このような認証情報を入手した攻撃者が、まだ対策を講じていないシステム等に対して侵入を試みる可能性があります。

まずは自分のパスワードが流出していないかを確認する必要があります。そのためには「Have I Been Pwned?」というツールやダークウェブ監視ツールの利用が考えられます。また、パスワードポリシーの見直しや多要素認証の導入が有効な手段と成るでしょう。

アクセス制御・認証

外部からの不正なアクセスを防ぐためには、組織外からのアクセスが必要な対象や範囲を特定し、限定する必要があります。また、海外拠点や子会社などとネットワークが繋がっている場合は、そこを踏み台に侵入されることも考えられるため、拠点間のアクセス制御の見直しが必要になります。

また、サーバ内の情報が設定ミスにより意図せずインターネットに公開されていた事例もありますので、早急な確認が必要です。

攻撃メール対策

フィッシングメールや標的型メール攻撃によりマルウェア感染し、ネットワークに侵入される可能性があります。対策として、不審なメールを開かないよう従業員の意識向上や、メールフィルタリング、メール無害化システムの導入などが考えられます。

侵入後対策

異常検知

攻撃者はネットワークに侵入後、ブルートフォース攻撃や脆弱性の悪用などにより権限昇格を繰り返し、感染範囲を拡大させていきます。機密情報を保管している端末やサーバ、ドメインコントローラ、バックアップサーバなどが狙われます。このようなネットワーク侵入後の行動を検知するためにはSIEM、XDR、EDRなどの導入が有効だと考えられます。

データ暗号化

攻撃者の目的はデータの窃取です。もしネットワークに侵入され機密情報を保管しているサーバや端末に不正ログインされてしまった場合、攻撃者によってデータが外部に不正送信されます。

このような場合でも、データが暗号化されていれば攻撃者には閲覧することができず、中身の情報の漏洩を防ぐことができます。データ暗号化を行うためにはIRMの導入が有効です。

ログ監視

サイバー攻撃が発生した場合、ログは攻撃の経路や攻撃者の手法、被害の範囲などを調査するのに役立ちます。ログからの情報を分析することで、攻撃に対する迅速な対応や再発防止策の検討が可能になります。

バックアップ

サイバー攻撃は情報窃取だけでなく、しばしば改ざんや消去なども行われます。ランサムウェアによる不正暗号化のようにデータを復元できない形に毀損されてしまう可能性もあります。このような場合はバックアップからデータを復元する必要があります。

データ暗号化なら『DataClasys』がおすすめ

上記でご紹介した情報漏洩対策はどれも重要なものです。システム管理者は、自社の環境を考慮し、必要な対策を選定する必要があります。ただし、近年のサイバー攻撃は、ゼロデイ攻撃やサプライチェーン攻撃など、非常に巧妙化しています。そのため、対策を講じても必ずしも侵入を防げるとは限りません。さらに、侵入後もノーウェアランサムのようにEDRで検知できない攻撃が存在します。このような場合には、情報漏洩の最後の砦として、データ暗号化が重要です。

データを事前に暗号化しておくことで、仮にデータを窃取され外部送信されても、情報漏洩を防ぐことができます。サイバー攻撃の目的はデータ窃取であるため、データそのものに対策を施しておくことは非常に重要です。

弊社の提供する暗号化ソフト『DataClasys』は、CADデータの暗号化やPDMとの連携なども行うことができ、ランサムウェアの標的となりやすい製造業など、数多くの導入実績がございます。

データ暗号化にご興味がある場合は、お気軽にお問い合わせ下さい。

![ファイル暗号化DataClasys [データクレシス]](/wp-content/uploads/DataClasys_logo.png)