【2025年版】「教育情報セキュリティポリシーに関するガイドライン」改訂ポイント整理と、IRMによる強固なアクセス制御の実践

2025年7月10日

※本記事は、文部科学省「教育情報セキュリティポリシーに関するガイドライン(令和7年3月改訂版)」をもとに執筆しています。

概要

2025年3月、文部科学省は「教育情報セキュリティポリシーに関するガイドライン」の大幅な改訂を実施しました。これは、GIGAスクール構想の進展により教育現場でのクラウド活用が進んでいる現状を踏まえたものです。

今回の改訂では、主に以下の2点を目的としています。

- 情報資産の分類・仕分け・管理方法の見直し

- 次世代校務 DX 環境への移行を進める上で必要となるセキュリティ対策に関する記載の見直し

特に重要なポイントは、児童生徒・保護者が一部の情報資産へアクセスすることを想定した、情報資産の分類・管理方法の再整理と、「強固なアクセス制御」についての記載の見直しです。

本コラムでは、上記のポイントを整理したうえで、教育現場で求められるセキュリティ対策の具体的な実践方法について解説します。特に、情報資産の分類とアクセス制御の重要性に焦点を当てながら、IRM(Information Rights Management)を活用したデータ暗号化による保護手法と、弊社の「DataClasys(データクレシス)」という暗号化ソリューションを用いた運用イメージをご紹介します。

教育現場ならではのセキュリティ課題

教育情報セキュリティポリシーとは、教育分野に関して、組織内の情報セキュリティを確保するための方針、体制、対策などを包括的に定めた文書です。

こうしたポリシーを策定するにあたっては、教育現場ならではの特徴を十分に考慮する必要があります。

- 児童生徒・保護者の存在

学校のシステムには児童生徒や保護者のアクセスも考慮した権限設定などが求められます。 - 情報の変容

学校で取り扱う情報は、内容や利用目的などによって性質が変容する可能性があります。例えば児童生徒が作成したワークシートも、教員の評価が記載されれば成績情報になるなど。 - GIGAスクール構想に基づくクラウド活用

学校でのパブリッククラウドの本格活用が進んだことから、重要情報をクラウド上で取り扱うことが前提になりつつあることも考慮する必要があります。

教育情報セキュリティポリシーの策定・見直しを行う際の参考として、平成29年10月に文部科学省が策定したのが、「教育情報セキュリティポリシーに関するガイドライン」です。教育現場の特性や課題を踏まえ、教育委員会等が適切なポリシーを整備するための指針として活用されることを目的としています。

ガイドライン改訂のポイント(令和7年3月版)

2025年3月の改訂では、教育現場でのクラウド活用が進んでいることを踏まえ、情報資産の分類・管理についての見直しや強固なアクセス制御についての記載の見直し、シャドーIT対策などがポイントになります。

情報資産の分類の見直し

情報資産とは、学校が保有している情報そのもの(文書やデータファイル)や、その情報を生成・保管・流通する媒体(紙、ネットワーク、サーバ、端末等)のことを指します。

情報資産を守るためには、それらを重要性に応じて分類し、それぞれに応じて適切な管理を行う必要があります。今回の改訂では、より教育現場の実態に即した分類を行えるよう各重要性分類の考え方が見直され、下記のように整理されました。

| 分類 | 定義 | 具体例 |

|---|---|---|

| 重要性分類Ⅰ | 情報が侵害された場合に甚大な被害が想定され、学校もしくは特定個人が著しい不利益を被る情報であり、要配慮個人情報を含むもの等 | 指導要録原本 |

| 重要性分類Ⅱ | 情報が侵害された場合に大きな被害が想定され、学校もしくは特定個人が大きな不利益を被る情報であり、重要性分類Ⅰには該当しないものの機密性の高いもの(健康、指導、成績、進路に関わる情報等)等 | 通知表、定期考査・テスト等の採点結果、調査書、進路希望調査 |

| 重要性分類Ⅲ | 情報が侵害された場合に学校もしくは特定個人が不利益を被る情報であり、Ⅱ以上には該当しないものの侵害の影響を無視できないもの(学校運営・学習活動・学習指導など) | 出席簿、授業用教材、児童生徒の学習記録(確認テスト、ワークシート、レポート、作品、日常的な簡易な健康観察等) |

| 重要性分類Ⅳ | 上記以外の、セキュリティ侵害が発生しても学校事務及び教育活動の実施にほとんど影響を及ぼさない情報 | 学校・学園要覧、学校紹介パンフレット、学校・学園ホームページ掲載情報 |

情報資産の管理方法の見直し

情報資産は、その重要性分類(Ⅰ~Ⅳ)に応じた取扱制限を設け、適切に管理する必要があります。適切な情報資産の取扱いを実現するためには、編集・閲覧・複製・ダウンロードなどの操作について、必要な者にのみ必要な権限を付与し、アクセス制御を実施することが重要です。

| 重要性分類 | 取扱制限 |

|---|---|

| Ⅰ | 業務に係る特定の教職員等・教育委員会・児童生徒本人とその保護者のみがアクセスできるような取扱制限 |

| Ⅱ | 業務に係る教職員等・教育委員会・児童生徒本人とその保護者のみがアクセスできるような取扱制限 |

| Ⅲ | 教職員等・教育委員会・児童生徒本人とその保護者のうち、アクセスする主体として想定される者のみがアクセスできるような取扱制限 |

| Ⅳ | 特段の利用制限等はない |

なお、教職員等がパブリッククラウド上で重要性分類Ⅱ以上の情報を取り扱う際には、多要素認証を含む強固なアクセス制御を施さなくてはいけません。ただし、児童生徒・保護者については本人の情報のみへのアクセスを想定していることから、この限りではないとされています。

強固なアクセス制御についての記載の見直し

今回の改訂により、強固なアクセス制御は下記のように再定義されました。

「強固なアクセス制御」とは、インターネットを通信経路とする前提で、内部・外部からの不正アクセスを防御するために、多要素認証による利用者認証、端末認証、端末・サーバ通信の監視・制御等を組み合わせたセキュリティ対策を指す。利用者毎に情報へのアクセス権限を適切に設定するとともに、①アクセスの真正性、②端末・サーバ・通信の安全性を確保する観点から、端末とクラウドサービスを提供するサーバ間の通信を暗号化し、認証により利用者のアクセスの適正さを常に確認しなければならない。

(出典)教育情報セキュリティポリシーに関するガイドライン(令和7年3月)p184等

このような定義は、すべてのアクセスを「常に検証する」ことを前提とするゼロトラストセキュリティの考え方に基づいて構成されていると考えられ、従来の境界型防御に依存しないセキュリティモデルへの移行を示しています。

さらに、強固なアクセス制御を実現するための要素技術についても項目が見直されています。(後述)

シャドーITについての加筆

シャドーITとは、職員などが組織の承認を得ず、無許可で私的に契約したクラウドサービスを業務利用してしまうことを指します。組織が把握・管理できないままデータが外部にアップロードされるリスクがあるため、これへの対策について加筆されました。

教育現場で「分類」と「アクセス制御」が重視される理由

一般的な情報セキュリティ対策の基本原則として、内部不正や情報漏えいを防ぐためには、次の3つのステップが不可欠です。すなわち、①保有する情報資産の特定、②資産の重要度に応じた分類、③分類に基づくアクセス制御の設計・実施です。これはISO/IEC 27001等でも明記されている基本原則であり、教育機関に限らず情報セキュリティ全般に共通するアプローチです。

教育現場においては、児童生徒の健康情報や成績情報など、非常にセンシティブなデータを多数取り扱う一方で、児童生徒や保護者などのリテラシーの異なる多様なユーザーに一部情報へのアクセスを許可する必要もあるという、他分野には見られない前提条件があります。つまり、外部からのサイバー攻撃への備えに加え、児童・生徒自身による誤操作や“いたずら”といった内部からの不正アクセスにも目を配らなければなりません。

加えて教育現場ではクラウド環境を前提とした「次世代校務DX」への移行が加速しており、移行期間である現在は、オンプレミスとクラウドが混在するハイブリッドなIT環境になっています。このような状況下では、従来のように「組織の内と外」の境界で守る手法(境界型防御)では限界があり、データがどこにあっても不正アクセスを防止できる「強固なアクセス制御」の実装が不可欠となります。

さらに、利用可能クラウドサービスやSNSなどが急増する中、個人の判断で導入される“シャドーIT”のリスクも高まっています。意図しない情報共有やデータ拡散を防ぐためには、内部の人間による非公認ツールの使用に対する監視・制限も必要です。

こうした多層的な背景を踏まえると、今回のガイドライン改訂は、児童生徒によるアクセスを前提とした運用設計や、クラウド時代に適応したセキュリティ体制の再構築を強く意識した見直しであると捉えるべきでしょう。

強固なアクセス制御の要素技術の1つ「データ暗号化」

前章で述べたように、教育現場では「誰に・どの情報を・どの範囲まで」公開すべきかを明確にし、その分類に応じてアクセス制御を行うことが求められています。そしてそのアクセス制御を確実に機能させるうえで、「データ暗号化」は極めて重要な要素技術のひとつです。

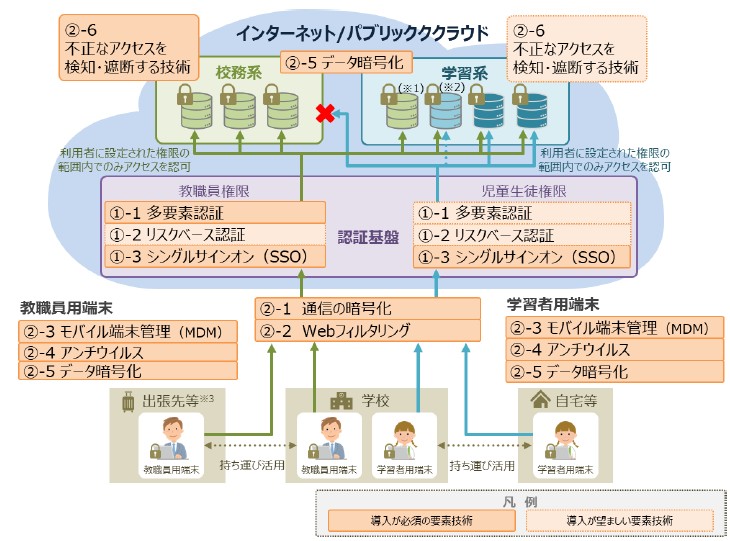

強固なアクセス制御による対策に関する要素技術

| アクセスの真正性に関する要素技術 |

|---|

| ① 多要素認証 |

| ② リスクベース認証 |

| ③ シングルサインオン(SSO) |

| 端末・サーバ・通信の安全性に関する要素技術 |

|---|

| ① 通信の暗号化 |

| ② Webフィルタリング |

| ③ モバイル端末管理(MDM) |

| ④ アンチウイルス |

| ⑤ データ暗号化 |

| ⑥ 不正なアクセスを検知・遮断する技術 |

(参考)教育情報セキュリティポリシーに関するガイドライン p196 図表14「強固なアクセス制御による対策に関する要素技術及びその主な規定箇所」

データ暗号化とは、元のデータを特定のアルゴリズムで変換し、第三者が内容を解読できない状態にすることで、アクセス権限を持たない者の閲覧・利用を制限する技術です。ここで特に焦点を当てるのは、生徒の個人情報・成績・健康情報といった機微情報を含む“データファイル”そのものの暗号化です。

このようなファイル暗号化を実施することで、クラウド、オンプレミス、端末、外部記憶媒体、さらにはシャドーIT環境であっても、データが存在する場所に依存せず、その場でアクセスを制限・制御することが可能になります。つまり、「データの所在にかかわらず保護する」という境界型防御に頼らないセキュリティを具体的に実現できるのが、ファイル単位の暗号化技術です。

しかしながら、従来型の暗号化手法、たとえばファイルのパスワード保護やHDD全体の暗号化では、内部不正や持ち出しへの対応には限界があります。なぜなら、パスワードを知っている人間がいれば暗号は容易に解除されてしまい、HDD暗号化もメール添付やUSBメモリーなどでファイルが持ち出された瞬間に暗号化の保護外となってしまうからです。

IRMで実現するデータ暗号化と取扱制限

こうした背景から近年注目を集めているのが、IRM(Information Rights Management)によるデータ暗号化です。IRMは単に「データにアクセスできる/できない」を制御するだけでなく、アクセス可能な人に対しても、「何ができるか」を細かく制御する仕組みです。具体的には以下のような操作権限をファイルごとに割り当て、必要な者にのみ必要な権限を付与することが可能です。

- 復号(暗号化の解除)

- 閲覧

- 編集

- 削除

- 印刷

- コピー&ペースト

- スクリーンショット

- メール送信 など

これにより、万が一ファイルが関係者以外の手に渡ったとしても、「情報の意図しない拡散」を防止することができるのです。

IRMによる暗号化は、ガイドラインが求める「強固なアクセス制御」を実現するための、具体的かつ実用的な手段の一つです。さらに、ファイルそのものに権限制御を埋め込むことで、ダウンロードや持ち出しを制限することなく安全性を担保できるという特長は、教育現場においてセキュリティと利便性の両立を図るうえで極めて有効です。

弊社のIRMシステム「DataClasys」を活用した運用イメージ

教育情報セキュリティポリシーハンドブック(令和7年3月)では、強固なアクセス制御による対策イメージとして、下記の図が示されています。この内、データ暗号化はパブリッククラウドおよび各端末内に存在する情報資産(データファイル)の保護に適用されます。

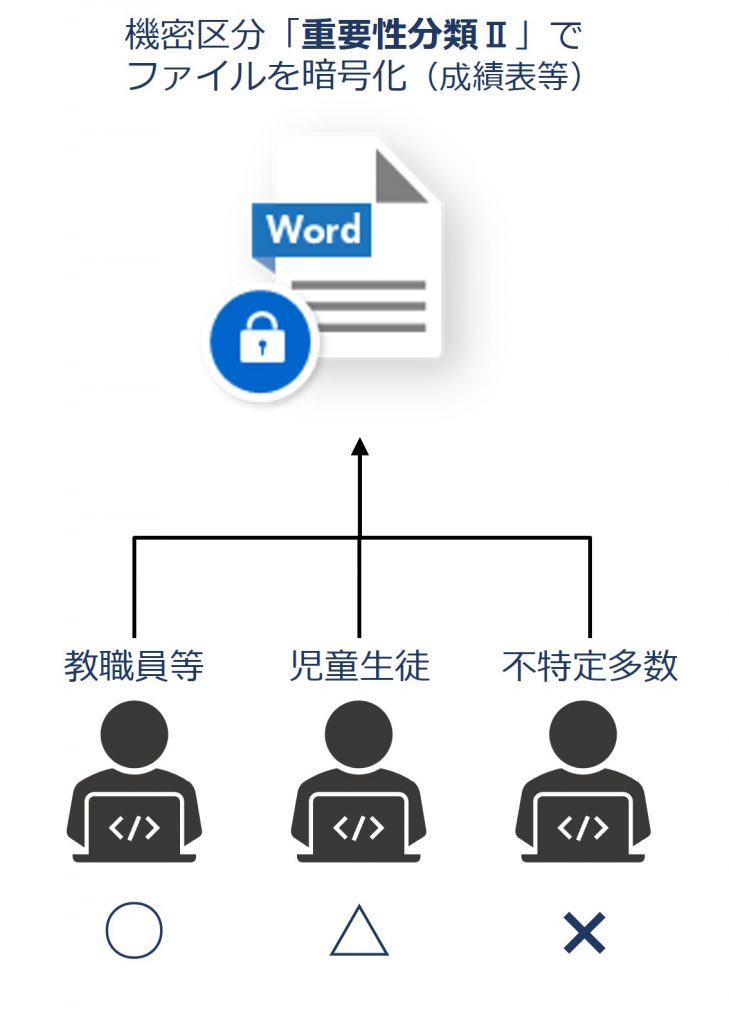

弊社のIRMソリューション『DataClasys(データクレシス)』は、単にデータを暗号化するだけでなく、情報の重要度に応じて「機密区分」を設定し、必要な人に対して必要な権限のみを付与することが可能です。

この機密区分は任意に作成できるため、たとえば「重要性分類Ⅰ」「重要性分類Ⅱ」などのように分類したり、あるいは「管理職秘」「教職員秘」「児童生徒秘」といった具体的な立場に応じた区分を設け、それぞれに適切な権限ポリシーを設定することもできます。

以下に、今回のガイドライン改訂を踏まえたセキュリティポリシー設計の一例を示します。

| 暗号化ファイルの取扱制限 | |

|---|---|

| 〇 | 閲覧・編集・コピペ・印刷など可(復号は不可) |

| △ | 閲覧のみ |

| × | アクセス不可 |

| ◎ | 全権限あり |

このように、DataClasys(データクレシス)を用いることで、社内外の不正なアクセスからデータファイルの漏洩を防ぎ、大切な情報資産を守ることが可能です。

その他、DataClasys(データクレシス)は特殊なアプリケーションでのファイル読み込みが可能な点や、全文検索システムとの連携が可能など、様々な特徴があります。強固なアクセス制御によるデータ暗号化をご検討の方は、ぜひ下記より資料をお求めください。

カタログ・資料ダウンロードはこちら

参考

※1 教育情報セキュリティポリシーに関するガイドライン(令和7年3月)| 文部科学省 2025年3月

※2 「教育情報セキュリティポリシーに関するガイドライン」の改訂について | 文部科学省 2025年3月

![ファイル暗号化DataClasys [データクレシス]](/wp-content/uploads/DataClasys_logo.png)