損保ジャパン、サイバー攻撃により顧客情報等約1,750万件漏洩の可能性 複雑化する情報漏洩リスクにどう立ち向かうか

事件の概要

2025年6月11日、損害保険ジャパン株式会社(以下、損保ジャパン)は、同年4月に発生したサイバー攻撃により最大約1,750万件の顧客情報等が外部から閲覧されたおそれ、あるいは漏洩の可能性があることを公表しました。

問題が起きたのは、同社のWebシステム(各種指標管理を主としたサブシステム)で、2025年4月17日から21日にかけて外部からの不正アクセスを受け、顧客情報や代理店関連のデータが外部からアクセス可能な状態になっていたとされます。流出した可能性がある情報には、氏名、住所、電話番号、証券番号などが含まれています。

不正侵入の検知後、同社はWebシステムを停止し、ネットワーク遮断等の初動対応を即座に実施しました。また、以下の確認、対策を実施しています。

- 他システムに同様に脆弱性がないこと

- Webサイトの不正アクセスの監視強化

現時点では、外部に漏洩した事実及び不正利用された事実は確認されていないとしていますが、漏洩の規模が極めて大きく、社会的にも強い関心が寄せられています。

この事態を受け、2025年6月12日付で金融庁は損保ジャパンに対し、保険業法第128条第1項および個人情報保護法第146条第1項に基づく報告徴求命令を発出しました。同社は今後、不正アクセスの手口や事実関係、顧客対応状況、原因分析、再発防止策などを調査し、金融庁に報告する予定です。この命令は、金融庁が同社の情報管理体制の見直しと再発防止策の徹底を求めるものであり、同社にとって重大な行政対応となります。

過去に損保ジャパンで発生した事件

損保ジャパンでは、この事件に先立ち、2024年以降に複数の情報漏洩事件を起こしており、単発の事故にとどまらない情報管理体制の課題が浮き彫りとなっています。

内部統制の不備が引き起こした情報漏洩(2024年5月)

2024年5月23日、大手損保4社(損保ジャパン、東京海上日動、三井住友海上、あいおいニッセイ同和)の間で、顧客情報約250万件が不適切に共有・持ち出されていた事案が明らかになりました。損保ジャパンにおける漏洩件数は約99万1,000件に上ります。

漏洩には大きく2つの経路があり、ひとつは乗合代理店の担当者が複数社の損保社員宛に同報メールを送る中で契約情報を無断共有していたケースで、これは送信作業の簡略化を目的としたものと見られます。

もう一つは、複数の保険会社の商品を扱う「乗り合い代理店」に出向した社員が他社の契約者情報を自社に持ち帰り営業活動に利用していたケースで、こちらの方がより問題視されています。特に損保ジャパンでは、千葉銀行に出向していた社員が2002年から20年にわたり継続し、最大で約1万1,000件の顧客情報を漏らしていたとされています。

この事件を受け、金融庁は2024年7月22日付で報告徴求命令を発出しました。これを受けて、同社は同年8月末に事実関係および再発防止策について報告を行いました。その後、金融庁は2025年3月に同社に対して行政処分(業務改善命令)を科し、同社は同年5月末に業務改善計画書を提出しました。

業務委託先からの漏洩事件の概要

- 東京損保鑑定株式会社への委託による漏洩(2024年10月)

2024年10月7日、損保ジャパンが損害調査業務を委託している東京損保鑑定株式会社において、第三者による不正アクセスおよびランサムウェア攻撃により、個人情報が漏えいした可能性があることが判明しました。

攻撃者は、UTM機器を経由してRDP接続を通じて侵入し、サーバー内のファイルおよびドライブを暗号化。サーバーにはダークウェブへのデータ公開を示唆する脅迫メッセージが残されていましたが、2024年12月18日時点で流出や不正利用は確認されていません。また、犯人との接触も行っていないとのことです。

漏えいした可能性があると報告されているのは約38,000件の個人データで、保険契約者や被保険者の氏名、住所、電話番号、証券番号、事故概要、損害鑑定資料などが含まれます。一方で、クレジットカード番号や銀行口座情報、医療情報などのセンシティブデータは含まれていないとされています。

調査では、ファイル転送ツールによる外部送信などの痕跡は確認されなかった一方で、複数ローカルフォルダへの不正アクセスや一部ログが削除された可能性があり、情報漏洩の可能性を完全に否定はできない状況です。

東京損保鑑定株式会社は、使用していたパソコンやサーバー、ネットワーク機器の入れ替えを行い、さらにUTMへの多要素認証やEDRの導入など、再発防止策を実施。あわせて、個人情報の管理体制の見直しを進めています。

- 株式会社ギオンへの委託による漏洩(2025年5月)

2025年5月1日、損保ジャパンは、書類保管業務を委託している株式会社ギオン(以下、ギオン社)において、ランサムウェアによるサイバー攻撃が発生し、顧客情報約75,000件が不正に閲覧されたおそれがあることを公表しました。

同社は、自動車保険や火災保険の事故対応に関する書類の保管・配送業務等をギオン社に委託しており、その業務に必要な顧客の氏名や事故日などの情報を共有していました。

本事案では、ギオン社が管理する検索用サーバーが第三者によるサイバー攻撃を受け、倉庫内に保管された書類を検索する際に使用されていた顧客の氏名情報が、不正に閲覧された可能性があるとされています。なお、事故の内容や医療情報、銀行口座・クレジットカード番号などのセンシティブ情報は含まれていませんでした。

調査の結果、外部送信の形跡などは確認されず、漏えいの可能性は「極めて低い」と報告されています。ただし、一部データが第三者によって閲覧された可能性までは否定できないことから、本件が公表されました。

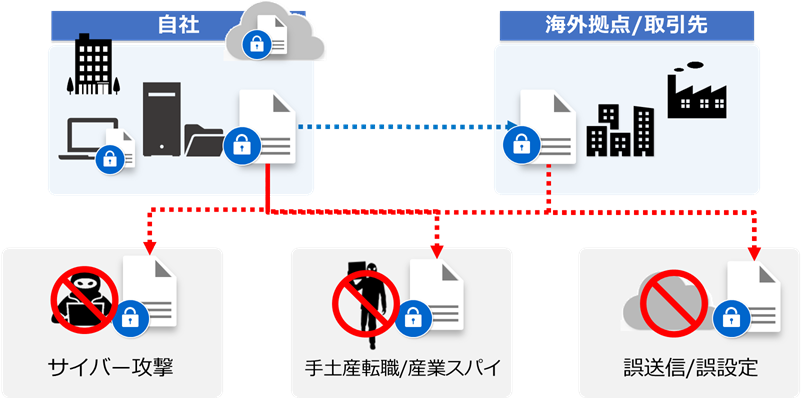

企業を取り巻くセキュリティリスクは様々

今回の不正アクセスによる情報漏洩をはじめ、損保ジャパンで起きた複数の漏洩事故は、外部からのサイバー攻撃・内部からの持ち出し・業務委託先リスクという異なる3つの経路から発生しており、情報漏洩のリスクは決して一元的なものではないことを物語っています。

企業を取り巻くセキュリティリスクは、技術面・人的要素・組織的な体制・サプライチェーン全体に及んでおり、どれか一つの対策に偏重するだけでは十分とは言えません。それぞれのリスクに対して、個別最適ではなく全体最適の視点から、多面的・多層的なセキュリティ対策を講じる必要性が今、企業全体に突きつけられています。

漏洩リスクに対応する“本質的な”アプローチとは

これら多様なリスクに対応するうえで注目すべきなのが、「データそのもの」に着目したセキュリティ対策です。従来のセキュリティ対策は、ネットワーク境界や端末の保護、アクセス管理など「場所」や「経路」を基準にしたものが中心でしたが、今日のようにクラウドや委託業務、リモートワークが常態化した環境では、データが組織の外に出ていくこと自体を完全に防ぐことは現実的ではありません。

そこで鍵となるのが、データ自体を暗号化し、たとえ外部に渡っても中身を見られないようにする仕組みです。たとえば、顧客情報や契約書類などの重要データをファイル単位で暗号化・利用制限することで、不正アクセスや内部不正による情報持ち出し、さらには委託先での漏洩といったリスクをすべて共通の手段で軽減することが可能になります。

この「データ起点」のアプローチは、誰が、いつ、どこで、どのデータにアクセスしたかを可視化・制御できるという点でも有効であり、企業内のガバナンス強化や、外部委託先との情報共有における安心感にもつながります。物理的・論理的な防御をすり抜けてしまう“もしも”の状況に備える最後の砦として、今やデータセントリックなセキュリティは不可欠な選択肢となりつつあります。

ファイル暗号化ソフト「DataClasys(データクレシス)」で対策を

情報漏洩リスクが外部攻撃・内部不正・委託先と多岐にわたる中で、共通して有効な対策となるのが、ファイル暗号化ソリューション「DataClasys(データクレシス)」です。

DataClasysは、ファイル単位での暗号化と利用制御を行うシステムで、企業の保有する情報資産を常時・一貫して保護します。保存場所や送信先、アクセスする人物が変わっても、暗号化されたファイルは中身を保護し続け、許可されたユーザー・操作のみを実行可能とします。これにより、以下のようなリスクに対し、高い抑止効果を発揮します。

- 外部攻撃への備え

万が一システムがサイバー攻撃を受け、ファイルが外部へ流出しても、DataClasysによって暗号化されたファイルは第三者には開けず、利用できません。ランサムウェアや不正侵入に対する“最後の砦”として機能します。

- 内部不正・誤操作の抑止

DataClasysは、ファイルの「閲覧」「印刷」「編集」「コピー&ペースト」「スクリーンショット」などの操作権限をユーザー・部門単位で細かく制御できるため、不要な閲覧や不正な情報持ち出し、誤操作による情報漏洩も防止できます。

- 委託先での利用にも対応

ファイル自体に権限制御を埋め込んでいるため、業務委託先に渡した後でもセキュリティポリシーを保持できます。たとえ委託先のシステムが攻撃を受けても、暗号化ファイルの内容を見られるのは許可された人・操作に限られるため、情報漏洩の根本的な抑止につながります。

- 柔軟な運用性と既存システムとの親和性

DataClasysは、ファイルサーバーや業務システム、クラウドストレージとも連携可能で、既存のIT環境を大きく変えることなく導入できる点も魅力です。また、操作性にも配慮されており、ユーザーの負荷を最小限にしながら強固な情報保護が実現できます。

サイバー攻撃、内部不正、委託先からの漏洩──企業を取り巻くリスクは多岐にわたります。こうした時代だからこそ、「守るべきもの=データそのもの」に着目したセキュリティ対策が必要です。被害を「起こさない」だけでなく、「起きても被害を最小限に抑える」ためのアプローチとして、ファイル暗号化という本質的な防御策をご検討ください。

カタログ・資料ダウンロードはこちら

参考

※1 当社システムに対する不正アクセスの発生及び情報流出の可能性について(第1報)| 損害保険ジャパン株式会社 2025年4月25日

※2 当社システムに対する不正アクセスの発生及び情報流出の可能性について(第2報)| 損害保険ジャパン株式会社 2025年6月11日

※3 報告徴求命令の受領(当社システムに対する不正アクセスの発生及び情報漏えいの可能性)| 損害保険ジャパン株式会社 2025年6月13日

※4 損保大手4社、顧客情報漏洩は計250万件 代理店経由で他社に共有 | 朝日新聞 2024年8月30日

※5 損保ジャパン出向者、千葉銀行で1万超の情報漏洩 | 日本経済新聞 2024年7月26日

※6 金融庁による報告徴求命令の受領について | 損害保険ジャパン株式会社 2024年7月23日

※7 保険代理店との間で発生した保険契約情報の不適切な管理に関する対応状況 | 損害保険ジャパン株式会社 2024年8月30日

※8 金融庁による行政処分(業務改善命令)について | 損害保険ジャパン株式会社 2025年3月24日

※9 業務改善計画の提出について | 損害保険ジャパン株式会社 2025年5月30日

※10 不正アクセスに関するご報告 その2 | 東京損保鑑定株式会社 2024年12月25日

※11 当社業務委託先鑑定会社におけるランサムウェア被害に伴う情報漏えいのおそれについて(その2)| 損害保険ジャパン株式会社 2024年12月26日

※12 当社委託先におけるランサムウェア被害に伴う情報漏えいのおそれについて | 損害保険ジャパン株式会社 2025年5月1日

![ファイル暗号化DataClasys [データクレシス]](/wp-content/uploads/DataClasys_logo.png)