サプライチェーン・セキュリティ対策評価制度|経産省が2025年4月に中間取りまとめを公表【ポイント整理】

この記事は過去の内容です。最新の情報については、以下のコラムをご覧ください:

2025年4月14日、経済産業省から「サプライチェーン強化に向けたセキュリティ対策評価制度構築に向けた中間取りまとめ」が公表されました。この制度の実施により、サプライチェーンに関わる企業のセキュリティ対策状況が可視化されることで、サプライチェーン全体のセキュリティの底上げにつながると期待されています。

本コラムでは、「中間取りまとめ」で公表された現時点での制度の内容や案について簡単にまとめています。

本制度検討の背景

現在、中小企業を含めた多くの企業は、取引先への製品・サービスの提供等を通じて、サプライチェーンを構築しています。しかし、近年ではそのサプライチェーンを狙ったサイバー攻撃や情報漏えい、業務停止のインシデントが頻発しています。これに対策するには、政府や重要インフラ企業だけでなく、その取引先も適切なセキュリティ対策を実施しなくてはいけません。しかし、

- 発注企業側からすると、取引先が十分なセキュリティ対策を実施しているかわからない

- 受注企業側からすると、様々な取引先から様々なセキュリティ要求をされ負担が大きい(特に中小企業)

結果、サプライチェーン全体のセキュリティ強化に繋がっていないのが実情です。

制度趣旨

本制度の趣旨は、本制度に基づくマーク(★)を取得することを通じて、サプライチェーン企業が適切なセキュリティ対策を実施し、サプライチェーン全体のセキュリティ水準を底上げすることにあります。

具体的には、発注企業が取引先に対して適切なセキュリティ対策の段階(★)を提示し、それに基づいた対策の実施と確認を促すことが想定されています。

(※1)本制度の対象はサプライチェーン構成企業の”IT基盤における”セキュリティ対策であり、OTシステムや発注元等に提供する製品等については、他の制度やガイドラインを参考に対策することを想定されている。

(※2)取引先からの要請がなくても、各企業が自らのセキュリティ対策状況を可視化するために、自主的にマークを取得することも考えられる。

なお、本制度はあくまで2社間の取引を対象としているため、再委託先は発注企業の直接的な管理対象にはなりません。ただし、必要に応じて、委託先を通じて管理を行うことが想定されています。

(※3)対策基準の項目において、「重要な取引先におけるセキュリティ対策状況の把握」を求めることが想定される。

制度の目指す効果

本制度の実施により、企業ごとの立場(発注者側・受注者側)に応じた適切なセキュリティ対策の決定や、対策状況の説明が容易になると考えられます。

すべてのサプライチェーン企業が対象となりますが、特に、様々なリソースが限られる中小企業にとっては、自社でリスク分析し、対策を施していくのはハードルが高いため、本制度のマークのレベルを目安にすることでセキュリティ対策を進めやすくなります。下記にそれぞれの立場ごとの効果を記載します。

受注企業への効果

- 自社がどの程度のセキュリティ対策を実施するべきか明確になる。

- 発注企業等に対して、セキュリティ対策に係る説明が容易になる。

- 対策に要する費用や効果の可視化

- セキュリティサービスの標準化による選択肢拡大やコスト低減(中長期)

発注企業への効果

- 取引先に求めるセキュリティ対策の内容や水準の決定や、実施状況の把握が容易・適切になる

- 取引先におけるセキュリティ対策の適切な実装により、サプライチェーンに起因する自社セキュリティリスクの低減

社会全体での効果

- サプライチェーン全体での底上げを通じた経済・社会全体のサイバーレジリエンスの強化

- サイバー攻撃への備えのある企業等への適切な評価

- セキュリティ製品やサービスの市場拡大・競争力向上(中長期)

制度において設けられる段階の考え方

段階(★3~5)ごとの考え方は以下のようになります。(現時点案)

| ★3 | ★4 | ★5 | |

| 想定される脅威 | 広く認知された脆弱性等を悪用する一般的なサイバー攻撃 | ・供給停止等によりサプライチェーンに大きな影響をもたらす企業への攻撃 ・機密情報等、情報漏えいにより大きな影響をもたらす資産への攻撃 | 未知の攻撃も含めた、高度なサイバー攻撃 |

| 対策の基本的な考え方 | 全てのサプライチェーン企業が最低限実装すべきセキュリティ対策: 基礎的な組織的対策とシステム防御策を中心に実施 | サプライチェーン企業等が標準的に目指すべきセキュリティ対策: 組織ガバナンス・取引先管理、システム防御・検知、インシデント対応等包括的な対策を実施 | サプライチェーン企業等が到達点として目指すべき対策: 国際規格等におけるリスクベースの考え方に基づき、自組織に必要な改善プロセスを整備した上で、システムに対しては現時点でのベストプラクティスに基づく対策を実施 |

| 評価スキーム | 自己評価 | 第三者評価 | 第三者評価 |

(※1)上位の段階はそれ以下の段階で求められる事項を包括するため、例えば★3を事前に取得していなければ★4を取得できないということではない。

(※2)★1、★2については、本制度ではなく先行する自己評価の仕組み「SECURITY ACTION」で定義されている。

制度で用いるセキュリティ要求事項・評価基準

海外の類似制度(英Cyber Essentials 等)や各産業のガイドライン(自工会・部工会ガイドライン 等)などをベンチマークとして設定し、★3、★4の対策事項案を具体化しています。

★3:対策事項(案)25項目を抽出

★4:対策事項(案)44項目を抽出(うち11項目は★3と同内容)

これらの要求事項は、NIST「サイバーセキュリティフレームワーク2.0」等に基づき分類・整理されています。詳しくは経産省資料「【参考資料1】★3・★4要求事項・評価基準案一覧」※5 をご確認ください。

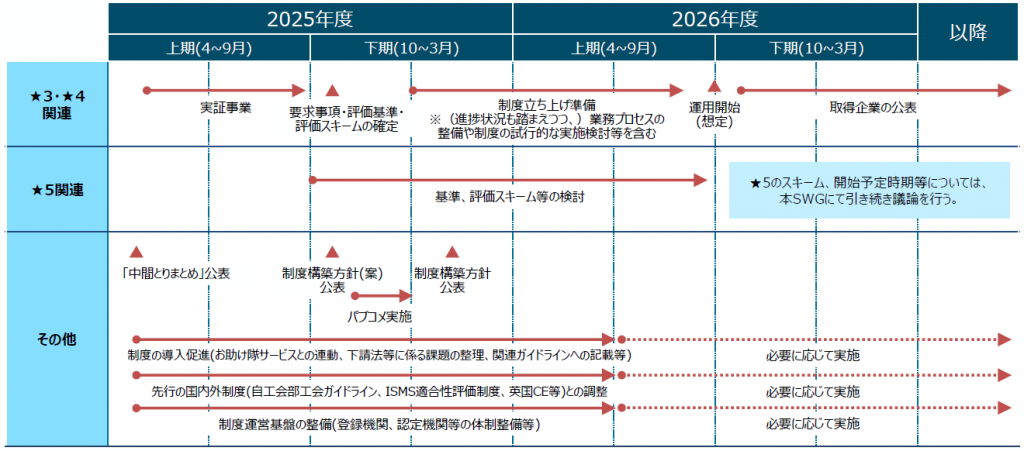

今後のスケジュール

「2026年度の制度開始を目指し、実証事業による制度案の検討と並行して、制度運営基盤の整備や利用促進等を進めていく」としています。

最後に

本内容は「中間取りまとめ」の一部を紹介したものとなりますので、詳しく知りたい方はぜひ経産省から出された資料をご確認ください。

なお、弊社は、純国産のファイル暗号化・IRMシステム「DataClasys(データクレシス)」の開発・販売を手がけるセキュリティ企業です。DataClasys(データクレシス)が現時点での要求事項において貢献できるのではないかと考えるポイントは以下になります(一部のみ)。

- 重要な保管データ(ファイル)を暗号化し、万が一流出しても情報漏えいを防ぐ。

- 情報資産(ファイル)に機密区分(「極秘」「社外秘」「取り扱い注意」など)を設定し、社内の情報を分類・管理。ユーザは職位・部署に基づいて付与されたアクセス権限を元に、情報へのアクションが許可される。

※例えば、「営業部のA課長」には「極秘ファイルは閲覧のみ」、「社外秘ファイルは閲覧・編集・印刷を許可」など。 - 情報資産(ファイル)へのアクセス可能期限を設定し、退職や契約期間終了後は社内の情報を一切利用できなくする。

また、DataClasysで暗号化し、権限(閲覧・編集・印刷・スクリーンショットなど)や利用期限を設定したファイルを取引先に渡すことで、取引先に対するサイバー攻撃や、取引先従業員による意図的な持ち出しを防ぐことも可能です。このように、発注側から取引先のコントロールができるのはDataClasysの大きな特長となります。

その他、製品について詳しく知りたい方は、下記よりお気軽にお問い合わせ下さい。

カタログ・資料ダウンロードはこちら

参考

※1 「サプライチェーン強化に向けたセキュリティ対策評価制度構築に向けた中間取りまとめ」を公表しました | 経済産業省 2025年4月14日

※2 報道発表「サプライチェーン強化に向けたセキュリティ対策評価制度構築に向けた中間取りまとめ」を公表しました | 内閣官房内閣サイバーセキュリティセンター 2025年4月14日

※3 サプライチェーン強化に向けたセキュリティ対策評価制度構築に向けた中間取りまとめ(概要)| 経済産業省、内閣官房内閣サイバーセキュリティセンター 2025年4月14日

※4 サプライチェーン強化に向けたセキュリティ対策評価制度構築に向けた中間取りまとめ | 経済産業省、内閣官房内閣サイバーセキュリティセンター 2025年4月14日

※5 【参考資料1】 ★3・★4要求事項・評価基準案一覧 | 経済産業省、内閣官房内閣サイバーセキュリティセンター 2025年4月14日

![ファイル暗号化DataClasys [データクレシス]](/wp-content/uploads/DataClasys_logo.png)