情報漏洩対策のポイントは? 警察庁レポートから考える企業のサイバーセキュリティ戦略

情報漏洩対策が企業にとって不可欠な理由

近年、企業における情報漏洩リスクは急速に増加しており、効果的な対策が求められています。特に、ランサムウェア攻撃、DDoS攻撃、フィッシング、ウェブサイトを悪用したサイバー犯罪など、さまざまな攻撃手法による被害が報告されており、深刻な問題となっています。

2025年3月13日に警察庁が公表した「令和6年におけるサイバー空間をめぐる脅威の情勢等について」によると、令和6年のランサムウェア攻撃による被害報告件数は222件に上り、高水準を維持。また、政府機関や交通機関、金融機関などの重要インフラ事業者が、DDos攻撃や情報窃取を目的とした標的型攻撃の標的になっています。加えて、国家の関与が疑われるサイバー攻撃も発生しており、MirrorFaceと呼ばれる攻撃グループによる持続的な標的型サイバー攻撃や、サプライチェーン関連企業のセキュリティ不備による情報漏洩も報告されています。

こうした状況を踏まえ、企業の情報漏洩対策はセキュリティ強化の観点から喫緊の課題となっています。特に、企業が保有する機密データや個人情報の保護には、技術的な対策が不可欠です。デジタル化が進む現代では、情報漏洩対策ツールやセキュリティソフトを活用した防御策が求められます。

また、サイバー攻撃の高度化・巧妙化が進む中、従来の境界防御(ファイルウォールやアンチウイルス)に頼るだけでは不十分です。ネットワークへの侵入を完全に防ぐことは難しく、万が一侵入され情報が流出した場合でも被害を最小限に抑えるための「流出前提の対策」が必要です。

企業がデータ保護を強化し、情報漏洩リスクを最小化するには、従来の境界防御に加え、データの暗号化やアクセス制御の強化など、多層的なセキュリティ対策を組み合わせた包括的な戦略が求められています。※1

警察庁レポートから見る最新の情報漏洩リスクとその特徴

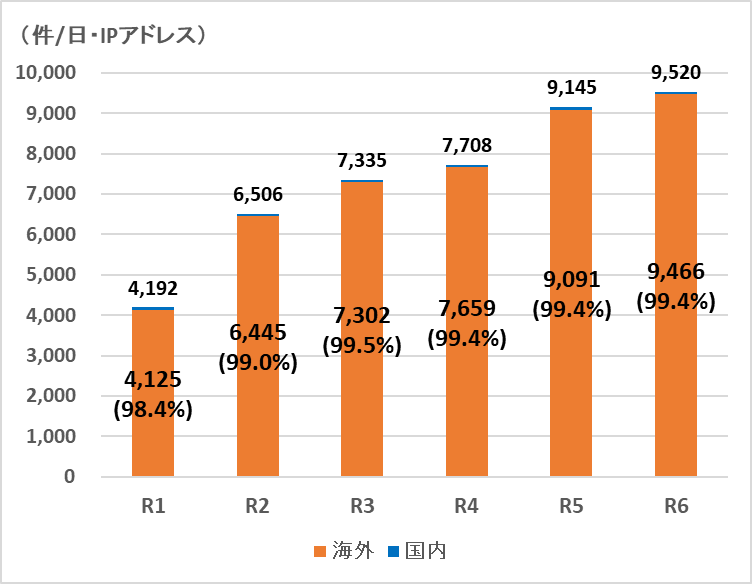

1-1. サイバー攻撃を目的とした不審なアクセスの増加

警察庁資料によると、令和6年は政府機関や交通機関、金融機関等の重要インフラ事業者等が、DDoS攻撃や情報窃取を目的としたサイバー攻撃、国家を背景する暗号資産獲得を目的としたサイバー攻撃の標的となり、被害が相次いで発生しました。このような国や重要インフラへのサイバー攻撃は安全保障上の懸念を生じさせる恐れがあります。

サイバー攻撃の準備段階として、攻撃者は攻撃対象の脆弱性等について探索する場合があります。

図表1を見ると、警察庁が設置したセンサーにおいて検知した探索行為等の不審なアクセス件数は増加の一途を辿っており、その大部分(99%以上)の送信元が海外だと判明しています。

1-2. 国家の関与が疑われる攻撃

資料では、国家の関与が疑われるサイバー攻撃にも言及しています。これにはまず、「軍事技術へ転用可能な先端技術」や「国の機密情報」の窃取を目的とするサイバー攻撃(サイバーエスピオナージ)が挙げられます。これらの情報が漏洩すると企業の競争力が低下するだけでなく、経済安全保障にも影響を及ぼす可能性があります。また、現実空間におけるテロ行為の準備段階として、重要インフラの警備体制等の機密情報を窃取するためのサイバーエスピオナージが行われている懸念も存在します。実際、「MirrorFace(ミラーフェイス)」と呼ばれるサイバー攻撃グループによる、日本のシンクタンクや学術機関、企業などへの情報窃取を目的とした攻撃キャンペーンが2019年以降確認されており、警察庁等が注意喚起を行っています。※2

さらに、重要インフラの機能停止等を企図したと見られる攻撃や暗号資産の窃取を目的とした攻撃などにも国家の関与が疑われており、十分な警戒が必要です。なお、このような攻撃は「地政学的リスクに起因するサイバー攻撃」として、2025年の「情報セキュリティ10大脅威」にも選出されています。

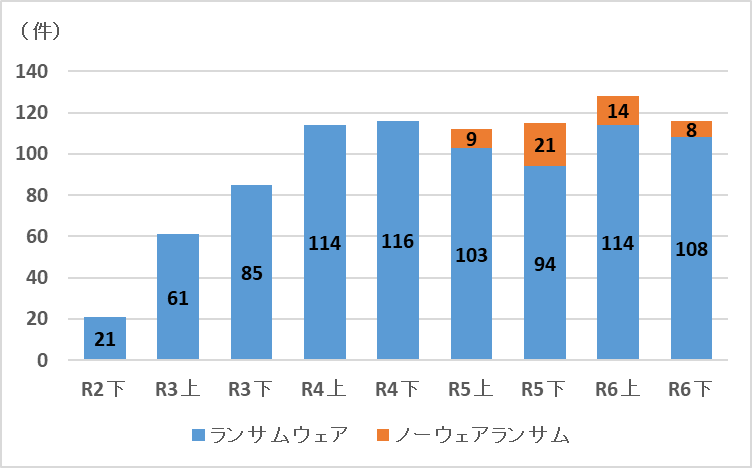

1-3. ランサムウェア攻撃による被害の現状

令和6年におけるランサムウェアの被害報告件数は222件に達し、高水準で推移しています。

近年のランサムウェア攻撃は、企業のデータを暗号化して復号のために身代金を要求するだけでなく、同時に機密情報の窃取も行う「二重恐喝」の手口を取るのが一般的になっています。(手口が確認された134件の内、二重恐喝型は111件)

さらに、「ノーウェアランサム」という暗号化することなく情報窃取だけを行い身代金を要求する手口も年間で22件確認されています。

また、令和6年のランサムウェア被害の特徴として、前年と比較すると大企業の被害件数が減少する一方、中小企業の被害件数が37%も増加していました。これはRaaS(Ransomware as a Service:ランサムウェアの開発・運営を行う者が、攻撃の実行者にランサムウェア等を提供し、その見返りとして身代金の一部を受け取る仕組み)による攻撃実行者の裾野の広がりが、対策が比較的手薄な中小企業の被害増加につながったと見られています。

※図中の割合は小数第1以下を四捨五入しているため、総計が必ずしも100にならない。

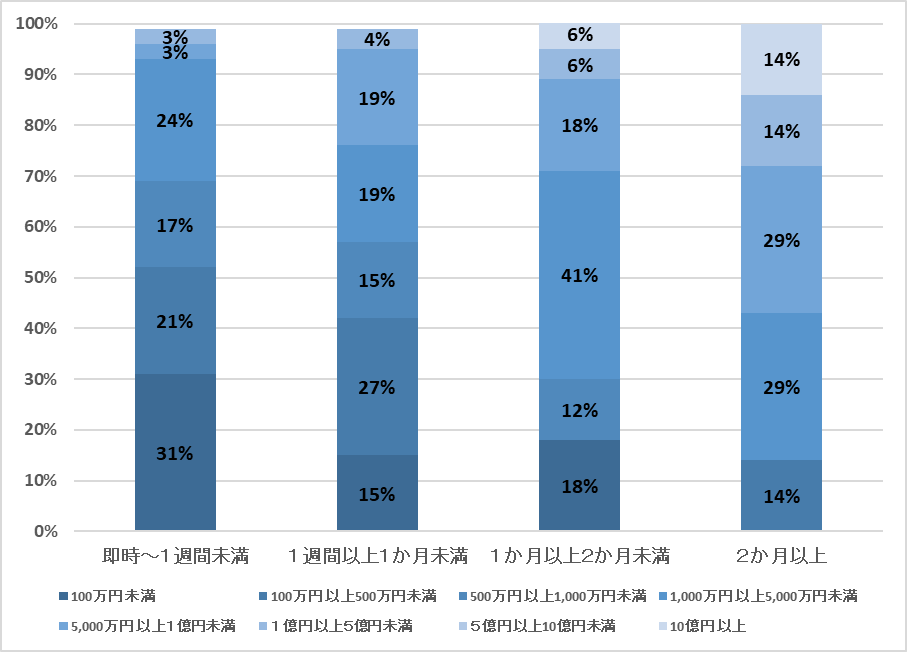

さらに、前年と比べてランサムウェア被害による事業への影響が長期化・高額化しており、調査・復旧に1か月以上を要した組織は、44%から49%に増加し、また、1,000万円以上の費用を要した組織は37%から50%に増加したとのことです。

1-4. サプライチェーン経由の情報漏洩

企業が自社単体で対策を強化しても、取引先や外部パートナーのセキュリティが脆弱であれば、そこから情報漏洩が発生する可能性があります。2024年6月には、自治体や金融機関等から印刷業務等を受託する株式会社イセトーがランサムウェア攻撃を受け、取引先から預かっていた大量の個人情報が流出した事例が報告されています。

近年、このようなサプライチェーンを通じた情報漏洩が頻発しており、自社だけでなくその取引先に対しても適切なセキュリティ対策を課すことが必要となっています。経済産業省は「サプライチェーン強化に向けたセキュリティ対策評価制度」の策定を進めており、2026年度の制度開始を目指しています。

企業が実施すべき情報漏洩対策とは

2-1. 物理的対策

情報漏洩を防ぐためには、物理的なセキュリティ対策も重要です。具体的には以下のような点が重要です。

- 入退室管理の徹底:サーバールームや機密情報を扱うエリアへのアクセスを、認証システムや監視カメラで制限し、不正侵入を防止します。

- 機器の施錠と保護:重要なハードウェアやデバイスを施錠可能なキャビネットに保管し、物理的な盗難や破壊から守ります。

- 記録媒体の管理:USBメモリや外付けハードディスクなどの持ち出しを制限し、情報の不正持ち出しを防ぎます。

これらの物理的対策は、サイバー攻撃のリスク軽減だけでなく、内部不正の抑止にも効果的です。

2-2. 組織的対策

企業が情報漏洩に対策するためには、物理的対策だけでなく組織的対策、つまり組織全体でのセキュリティ意識向上と管理体制の強化が不可欠です。

- セキュリティポリシーの策定と運用:情報の取り扱いルールを明確化し、従業員が遵守すべきガイドラインを策定・運用します。

- 定期的なセキュリティ研修の実施:従業員が最新のサイバー攻撃手口を理解し、適切な対応が取れるように教育を行います。(不審なメールへの対処など)

- インシデント対応計画の整備:サイバー攻撃や情報漏洩が発生した際に迅速に対応できるよう、対応フローや責任分担を明確にします。

- サプライチェーン全体のリスク管理:取引先や外部委託先のセキュリティ基準を評価し、安全な情報共有環境を構築します。

これらの対策を徹底することで社内外の情報漏洩リスクを軽減することが可能です。

2-3. 技術的対策

企業がデジタルデータの漏洩を防ぐためには、ツールを活用した技術的対策が不可欠です。具体的な対策は以下の通りです。

- 脆弱性管理とセキュリティパッチの適用:システム、ネットワーク機器、Webアプリケーション等の脆弱性を定期的にチェックし、最新のセキュリティパッチを迅速に適用することで、攻撃者による不正侵入を未然に防ぎます。

- アクセス制御の強化:認証システムの強化や多要素認証(MFA)の導入、VPNおよびファイアウォールの適切な設定により、不正な認証情報の窃取やアクセス突破を防止します。

- ログ管理と監視体制の整備:システムログの適切な取得・保全と、リアルタイムの監視システムの導入により、不正アクセスや攻撃の痕跡を早期に検知し、迅速な対応を可能にします。

- バックアップと復旧対策の強化:定期的なデータバックアップの実施と復元テストを通じ、ランサムウェアなどによる情報漏洩やデータ破損が発生した場合でも、迅速にシステムを復旧できる体制を整備します。

- 不正プログラム検出と機械学習による解析:AIを活用した不正プログラムの自動検出システムを導入することで、マルウェアなどの脅威を早期に識別し、迅速な対処を実現します。

- ECサイトのセキュリティ強化:ウェブスキミングや認証情報の窃取を防ぐため、Webアプリケーションの脆弱性対策、通信の暗号化、バックドアの検知などを実施し、オンライン取引の安全性を高めます。

これらの技術的対策は、物理的対策や組織的対策と連携することで、企業全体のセキュリティ体制を強化し、情報漏洩リスクの低減に大きく寄与します。

情報漏洩は100%防げない!だからこそ求められる流出前提の対策

これまで述べた技術的対策は、情報漏洩を防ぐために不可欠なものばかりです。脆弱性管理、アクセス制御、ログ監視、バックアップ、不正プログラム検知など、適切に実施することで多くのサイバー攻撃を防ぐことができます。しかし、サイバー攻撃の巧妙化が進む現代において、「100%の防御」は現実的ではありません。

その理由の一つが、APT攻撃(Advanced Persistent Threat:持続的標的型攻撃)の存在です。APT攻撃は、特定の組織を標的にし、長期間にわたり計画的かつ持続的に行われるサイバー攻撃のことで、強固なセキュリティ対策を施していても防ぐのが難しいとされています。また、ゼロデイ攻撃(ソフトウェアやハードウェアの未知の脆弱性を突く攻撃)も深刻な脅威です。ゼロデイ攻撃は、修正プログラムが提供される前に行われる攻撃のため、パッチ適用などの従来の防御策では完全には防ぐことができません。前述の「MirrorFace(ミラーフェイス)」によるサイバー攻撃は日本の政府機関などを標的として持続的に行われており、実際に宇宙航空研究開発機構(JAXA)は不正アクセスを受けて情報漏洩被害に遭っています。また、複数回にわたる不正アクセスの内、2回はゼロデイ攻撃によるものと判明しています。※3

さらに、ランサムウェアも従来型の暗号化攻撃にとどまらず、二重恐喝型やノーウェアランサムといった新しい脅威が登場しています。これらの攻撃はバックアップを用いた復旧だけで対処することができず、同時に情報漏洩対策が必ず必要になります。

また、自社でどれだけ厳格なセキュリティ対策を講じていても、取引先や海外子会社と共有したデータが流出するリスクは防ぐことができません。取引先や子会社のセキュリティレベルが十分でない場合、そこを経由して情報が漏洩する可能性があります。このようなサプライチェーンを狙った攻撃を防ぐための技術的対策はほとんどなく、取引先のセキュリティに依存せざるを得ない現状があります。

この他、内部不正による情報漏洩も存在し、これらのリスクを考慮すると、「流出させない」ための対策だけでは不十分であり、「万が一流出しても情報が守られる」ための対策が必要になります。その鍵となるのがIRMによるファイル暗号化です。

ファイル暗号化が情報漏洩対策の「最後の砦」となる理由

IRM(Information Rights Management:情報権限管理)とは、企業が保有するデータファイルを暗号化し、さらに利用権限(閲覧、編集、印刷など)を制御することで、機密情報を的確に管理・共有するセキュリティシステムです。IRMで暗号化したファイルは、社外に流出しても、サーバで主体認証を受けた人以外には解読できないようになります。たとえAPT攻撃でデータが盗まれても、ランサムウェア攻撃を受けてダークウェブに流出しても、暗号化されたファイルは攻撃者にとって価値のないものとなります。

また、取引先や海外子会社とデータをやり取りする際にも、暗号化を施した状態で共有することで、万が一の情報漏洩時にリスクを最小限に抑えることができます。取引先のセキュリティ体制に依存することなく、渡した先の従業員にも自社のセキュリティポリシーに従ってデータを扱わせることができます。

ただし、重要なのは、多層的な防御の視点です。他のセキュリティ対策(侵入防止・検知・復旧)にファイル暗号化を組み合わせることで、攻撃者がどの経路から侵入し、どのような手口を使ったとしても、最終的には情報を守ることができます。その中で、ファイル暗号化は流出しても漏洩を防ぐことができる「最後の砦」として機能するのです。

DataClasysで実現する企業の情報漏洩対策とデータ保護

弊社が開発・販売するファイル暗号化・IRMシステム「DataClasys(データクレシス)」には、以下の特長があります。

- あらゆるファイルを暗号化:Office文書やPDFはもとより、3DCADデータや動画などほぼすべてのファイルを暗号化できます。個人情報などのドキュメント文書だけでなく、我が国の先端技術に関する情報や図面データの流出も防ぐことができます。

- 安心の純国産セキュリティ:DataClasysは純国産・自社開発のファイル暗号化システムです。海外にOEMしている製品とは異なり、障害発生時の問い合わせサポートも迅速かつ的確に行うことが可能です。また、お客さまのニーズに合わせたカスタマイズや製品改良にも柔軟に対応することが可能です。

- 様々なシステムと連携可能:DataClasysは「SentinelOne(センチネルワン)」などのEDRや、ラネクシー社「ActiveImage Protector -RE」などと同時に利用することで、より強固なセキュリティ体制を構築することが可能です。その他、全文検索システムや文書管理システムなどとの連携実績もあります。詳しくはこちらをご覧ください。

増加するサイバー攻撃に備えるためには、強固な情報漏洩対策が必要です。もし流出前提の対策をご検討の際は、ぜひお気軽にご相談ください。

カタログ・資料ダウンロードはこちら

参考

※1 令和6年におけるサイバー空間をめぐる脅威の情勢等について | 警察庁 2025年3月13日

※2 MirrorFace によるサイバー攻撃について (注意喚起)| 警察庁 内閣サイバーセキュリティセンター 2025年1月8日

![ファイル暗号化DataClasys [データクレシス]](/wp-content/uploads/DataClasys_logo.png)