ファイル暗号化とは?仕組み・メリット・導入前チェックポイントなど徹底解説

最終更新日:2025年9月10日

はじめに

サイバー攻撃や内部不正、メール誤送信、委託先からの情報漏えいなど、企業を取り巻くリスクは年々高まっています。こうした脅威に備えるために注目されているのが「ファイル暗号化」です。

ファイル暗号化は、仮に情報が流出しても第三者が読めない状態に保つ“最後の砦”のセキュリティ対策です。2022年4月に施行された改正個人情報保護法ではデータに「高度な暗号化」が施されている場合、漏えいが発生しても委員会への報告義務が免除されるケースがあると明記されています。

本コラムでは、ファイル暗号化の仕組みやメリット、さらに従来型暗号化に存在する課題と、それを補完する新しい技術であるIRM(情報権限管理)についてご紹介します。

ファイル暗号化とは?

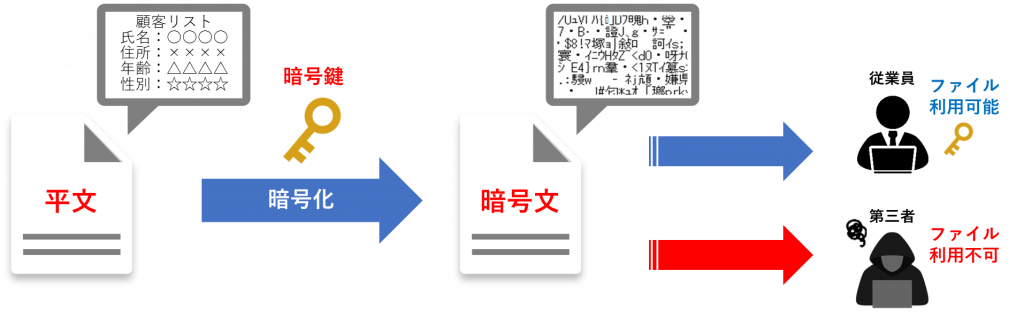

ファイル暗号化の仕組み

ファイル暗号化は、データファイルを特定の暗号アルゴリズム(AESやRSAなど)に基づいて変換し、第三者には内容を読み取れないようにする技術です。暗号化を解くための復号鍵を所有している人だけが元に戻すことができます。

ファイル暗号化の意義と必要性

セキュリティインシデントが発生し、ファイルが外部へ流出しても、暗号化されていれば第三者に読まれることはありません。このように、ファイル暗号化は「侵入前提」「流出前提」の内部対策となります。

また、業務委託先や取引先などにデータを共有する際にも、暗号化してから送付することで、安全性を確保することができます。

さらに内部不正や誤送信といった”内部関係者による漏えい”にも有効な手法となります。

共通鍵暗号方式と公開鍵暗号方式の違い

ファイルを暗号化する際には、共通鍵暗号方式や公開鍵暗号方式が用いられ、特定の鍵を持つ者のみが復号できます。

- 共通鍵暗号方式:暗号化・復号に同じ鍵(共通鍵)を使う

- 公開鍵暗号方式:暗号化・復号に異なる鍵(公開鍵と秘密鍵)を使う

共有鍵暗号方式は暗号化・復号処理が高速である一方、同じ一つの鍵を使うため、鍵を安全に共有する手段が必要です(鍵配送問題)。次に、公開鍵暗号方式は異なる鍵を使うため1つの鍵を共有する必要はありません。しかし、証明書による認証が必要であること、処理速度が遅いことなどの問題があります。この両者の問題を解決したのが、ハイブリット暗号方式となります。

暗号アルゴリズムについてさらに詳しく知りたい方は、下記の関連コラムで詳しく説明しています。

ファイル暗号化とディスク暗号化の違い

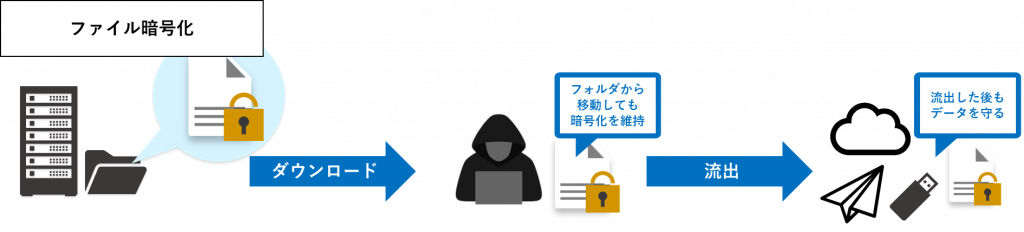

BitLocker(ビットロッカー)などのディスク暗号化はPCやHDD全体を守りますが、暗号化領域からファイルを取り出すと保護が外れてしまいます。つまり、不正アクセスや内部からの持ち出しには対応することができません。これは、一定の領域(ファイルサーバやクラウドストレージの共有フォルダ)を暗号化する場合も同じです。

一方、ファイル暗号化はデータそのものを守るため、持ち出し先や送信先でもセキュリティを維持できるのが強みです。

ファイル暗号化の方法

Windows標準機能(EFS)による暗号化

Windowsには「EFS(Encrypting File System)」というファイル暗号化機能があり、Pro、Enterprise、Educationといったビジネス向けエディションで利用できます。一方、Homeエディションには搭載されていないため注意が必要です。

パスワード付きZipでのファイル暗号化

最も一般的なのがパスワード付きZipや7zipです。ただし、弱いパスワードでは簡単に突破されるため、大文字・小文字・数字・記号を組み合わせた強力なパスワードを設定する必要があります。さらに、同じパスワードの使い回しにも注意が必要です。

ファイル暗号化のメリット

外部サイバー攻撃、内部不正、誤送信、紛失・盗難への対策

データそのものが暗号化されていれば、サイバー攻撃や内部不正などの流出経路を問わず、第三者に読まれることはありません。

サプライチェーンのセキュリティ強化

業務委託先や取引先、海外生産拠点など、サプライチェーンにデータを共有する際は、あらかじめ暗号化してから共有することで多くのセキュリティリスクを回避することが可能です。

個人情報保護法の報告義務を回避できる?

2022年4月に全面施行された改正個人情報保護法では、漏えい等が発生した際の個人情報保護委員会への報告、本人への通知を義務付けています。

しかし、「個人情報の保護に関する法律についてのガイドライン(通則編)」※ には、下記の記述があります。

なお、漏えい等が発生し、又は発生したおそれがある個人データについて、高度な暗号化等の秘匿化がされている場合等、「高度な暗号化その他の個人の権利利益を保護するために必要な措置」が講じられている場合については、報告を要しない。

「個人情報の保護に関する法律についてのガイドライン(通則編)『3-5-3-1 報告対象となる事態』」より一部抜粋

ここに書かれているように、万が一漏えい等が発生した場合でも、「高度な暗号化」でファイルを秘匿化していれば報告義務が免除されます。

ただし、高度な暗号化を実現するためには、①電子政府推奨暗号リスト等に掲載されている安全な暗号アルゴリズムを使用すること、②データと鍵を分離し、さらに鍵自体の漏えいを防ぐための措置を施すことなどの条件があるため、適切な暗号化システムを選定しなければならないことに注意が必要です。

従来のファイル暗号化の課題やリスク

復号後に平文ファイルが残るリスク(過失)

暗号化ファイルを利用する際には復号(暗号化の解除)が必要となります。従業員が復号後に再暗号化を忘れると、そのまま暗号化されていないファイル(平文ファイル)が残ってしまい、機密情報が裸のままファイルサーバやクラウドに保存される可能性があります。

従業員による内部不正(故意)

さらに、そもそも正規の復号権を持つ従業員が意図的に暗号化を解除し、外部へ持ち出してしまうケースも考えられます。

暗号鍵・パスワード管理の難しさ

加えて、暗号鍵の管理も重要な課題です。暗号鍵が攻撃者が流出すれば、機密情報を容易に取得できてしまいます。

特に、パスワードベースの暗号化では、脆弱なパスワードが狙われやすく、不正アクセスのリスクが高まります。鍵の保管方法やアクセス権の管理を徹底し、厳格なセキュリティ対策を講じることが不可欠です。

パフォーマンスや業務への影響

ファイルを開くたびにパスワードを入力しなければならないのは大きな手間です。さらに、復号したファイルを再び暗号化する作業も負担となり、従業員に運用ルールを徹底させるのは容易ではありません。

このように、ファイル暗号化の導入には課題もあります。セキュリティと利便性のバランスを考えながら、適切な運用ルールを設計し、従業員が無理なく実践できる仕組みを整えることが重要です。

従来のファイル暗号化の課題を解決する「IRM」とは

このような従来のファイル暗号化に存在する課題とリスクを解決する新しい技術として「IRM(Information Rights Management:情報権限管理)」があります。

IRMは、ファイルの暗号化に加え、利用権限(復号、閲覧、編集、印刷等)を細かく制御する技術です。最大の特徴は、ファイルを暗号化したまま利用できる点にあります。従来の暗号化では、ファイルを開くためにいったん復号して平文に戻し、利用後は再度暗号化する必要がありました。IRMでは復号のプロセスを挟まず、暗号化による制御をかけたまま任意のユーザーに閲覧や編集を許可することができるため、平文ファイルが漏えいするリスクを避けられ、情報漏えいの可能性を大幅に低減できます。

さらにIRMは、パスワード方式と異なり暗号鍵をデータから分離して安全に管理します。この仕組みにより、パスワード流出のリスクを防ぐだけでなく、利用時のパスワード入力や管理の手間も不要です。暗号化ファイルはダブルクリックするだけでそのまま利用でき、再暗号化の作業も必要ありません。そのため、セキュリティを強化しながら業務効率も損なわずに運用できます。

つまりIRMは、強固なセキュリティと利便性を両立させる、企業にとって現実的な解決策といえます。

他のセキュリティとのアプローチ方法の比較

企業のセキュリティ対策は多層的に行う必要があります。特にエンドポイントでの対策においては、EPPやEDR/XDR、DLPなどさまざまな仕組みがありますが、それぞれ守る対象やアプローチは異なります。ここではファイル暗号化(IRM)との違いを整理します。

| 対策 | アプローチ | 強み | 課題 |

|---|---|---|---|

| EPP | 侵入防止 | ウイルス、マルウェアなどの既知の脅威を検知・ブロック | ゼロデイ攻撃や内部不正は対応不可 |

| EDR/XDR | 侵入後対策 | 外部からの侵入・攻撃を早期検知・ブロック | 内部不正は対応不可(対象外) |

| DLP | 流出防止 | 内部からの不審なデータ持ち出しを検知・ブロック | 正規の手段で外部提供されたデータは監視対象外 |

| IRM | 流出後対策 | 経路を問わず流出後もアクセスを制御。外部提供後のデータも制御を継続 | 利用環境への導入が必要 |

EPPは「侵入を防ぐ」、EDR/XDRは「侵入後に検知・対応する」、DLPは「持ち出しを防ぐ」というアプローチです。これらはいずれも重要ですが、自社へのサイバー攻撃や内部不正だけでなく、業務委託先など外部提供するデータの流出にも対策が必要な場合は、ファイル暗号化(IRM)をお勧めします。

導入後によくある課題と失敗例(実際のお悩みから)

弊社がこれまでファイル暗号化(IRM)システムの導入を行う中で、以下のようなケースを見かけることがあります。

- 導入はしたものの、運用が定着せず実際にはほとんど使われていないケース

- 「セキュリティ対策をしている」というアリバイ作りで終わってしまうケース

せっかく導入するのであれば、長期的に効果を発揮させたいものです。そのためには、導入前の段階で製品をしっかり比較・確認することが重要です。以下に、弊社が導入支援の中で実際にお客様からいただいたご相談をまとめました。

- 暗号化できるファイル形式やサイズに制限があり、守りたい情報を守れなかった。また導入当初は問題なかったが、その後に導入した新しいアプリで扱うファイルに対応できず、また別の暗号化システムを導入せざるを得なかった。

- 暗号化すると拡張子が変わってしまい、従業員が利用していたショートカットリンクやマクロが切れて混乱が生じた。

- 導入後になって、暗号化ファイルの挙動に細かい制限があることが判明し、運用に乗らなかった。

- オフライン環境でのファイル利用に制限があった。

- インターネット接続を前提としており、クローズド環境に導入できなかった。

- 既存システムや業務アプリと連携できなかった(暗号化するとファイルを読み込めなくなる)。

- 新入社員の受け入れや人事異動が集中する時期は、アクセス権の付け替え作業が増えてシステム管理者の負担が大きい。

- 暗号化システムに障害が発生すると日常業務で使うファイルが利用できなくなるため早急な対応が求められるが、海外製やOEM製品のため問い合わせ対応に時間がかかり、業務が停滞した。

- Windowsのバージョンアップや従業員が利用する業務アプリのアップデートへの対応が遅く、メーカーのサポートも悪い。バージョンアップのたびに情シス部門に追加の作業が発生する。

これらは、実際に導入してみないと気づきにくいポイントです。弊社の知見を参考に、導入前にぜひ確認してみてください。そうすることで、導入後に「使われないシステム化」に陥るのを防ぐことができます。

ファイル暗号化・IRMシステム「DataClasys」とは

「DataClasys(データクレシス)」は、弊社が開発・販売する純国産のファイル暗号化・IRMソリューションです。官公庁や自治体をはじめ、製造業、金融業、教育機関など高いセキュリティ基準が求められる幅広い分野で採用されており、2025年8月時点で1,000社以上の導入実績があります。

特長の一つは、対応可能なファイル形式の幅広さです。Microsoft Officeはもちろん、AutoCADやSOLIDWORKSなどのCADアプリケーションを含め、ほぼすべてのアプリケーションで利用できます。暗号化したファイルを暗号化状態のまま閲覧・編集できるため、セキュリティと業務効率を両立できます。また、純国産・自社開発ならではの迅速で手厚いサポート体制も高くご評価いただいております。

以下の動画では、DataClasysの主な機能・特長や導入事例をわかりやすくご紹介しています。

DataClasys(データクレシス)製品紹介動画公開中です

※1 動画を再生すると音声が流れます。

※2 音声を再生できない環境でも、画面下の字幕で内容をご確認いただけます。

また、DataClasysの製品資料については下記より是非お気軽にお問い合わせ下さい。

カタログ・資料ダウンロードはこちら

参考

※ 個人情報の保護に関する法律についてのガイドライン(通則編)| 個人情報保護委員会 2016年11月(2022年9月一部改正)

![ファイル暗号化DataClasys [データクレシス]](/wp-content/uploads/DataClasys_logo.png)