新たなランサムウェア攻撃手法「ノーウェアランサム」 国内で6件確認

2023年9月21日、警察庁は「令和5年上半期におけるサイバー空間をめぐる脅威の情勢等について」※1 を公表しました。この資料では、令和5年上半期に報告された主要なサイバー脅威についていくつかのトピックを取り上げていますが、その中でも重要な項目の一つにランサムウェアによる被害があります。ランサムウェアによる被害は昨年同様に高い水準で発生し続けており、その攻撃手口も変遷を続けています。

特に今回、国内でも「ノーウェアランサム」という新たな手口による被害が確認されたことが大きく取り上げられています。企業の経営陣や情報システム担当者は、この手法を把握し、警戒心を高める必要があります。

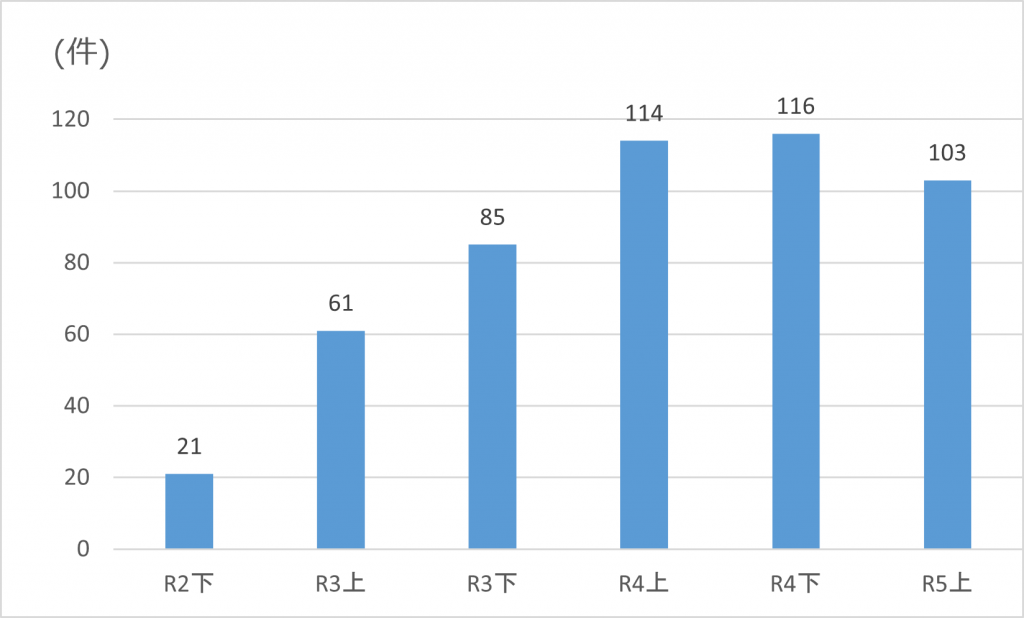

令和5年上半期の企業・団体におけるランサムウェア被害件数

「令和5年上半期におけるサイバー空間をめぐる脅威の情勢等について」によると、企業・団体等におけるランサムウェア被害として、令和5年上半期(1月~6月)に都道府県警察から警察庁に報告のあった件数は103件でした。昨年同時期と比較すると11件ほど減少していますが、依然として高い水準で推移していることがわかります。

また、企業・団体等の規模別の内訳は大企業は30件、中小企業は60件と、企業の規模を問わず被害が発生していました。(残り13件は団体等)

さらに、業種別に見ると最も被害が多い業種は製造業で34件でした。次にサービス業が16件、卸売・小売業が15件と続いています。

ランサムウェア攻撃の特徴

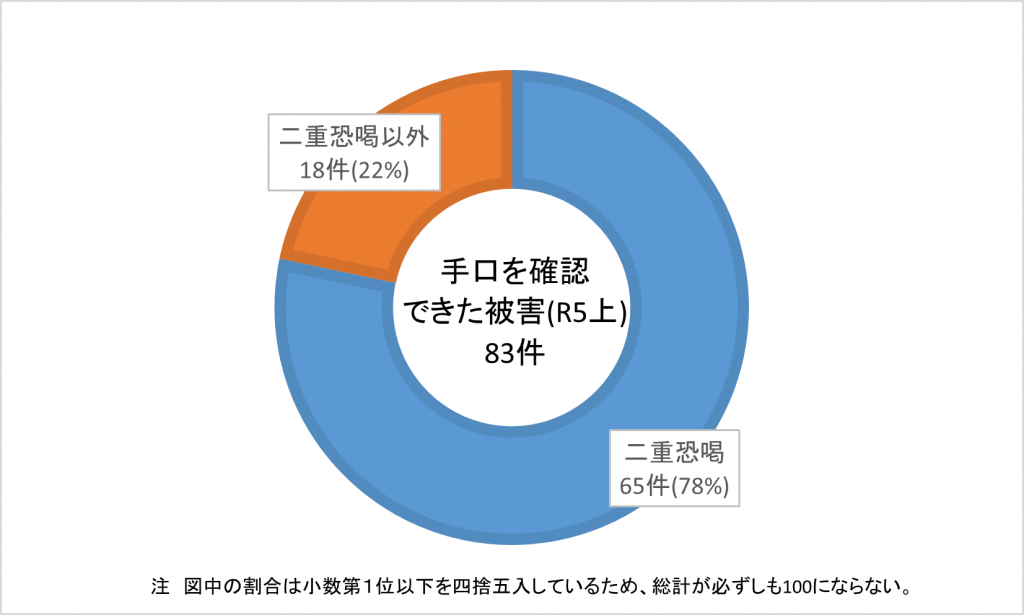

二重恐喝の手口が78%を占める

【図表18:ランサムウェア被害の手口報告件数】

上記103件の内、攻撃の手口を確認できたのは83件でした。その内65件(78%)が二重恐喝(ダブルエクストーション)と呼ばれる手口を取っています。

二重恐喝とは、従来のランサムウェア攻撃のように企業のデータを暗号化するだけでなく、同時にデータを窃取する攻撃手法です。攻撃者は「暗号化の解除」と「窃取したデータをダークウェブなどに流出させないこと」の二つを条件に身代金を要求します。

従来のランサムウェア攻撃はデータの暗号化が主な手口であり、これに対抗するためにはバックアップが一般的な対策とされてきました。しかし、最近では二重恐喝の手法が多くを占めており、バックアップだけでは十分な対策とは言えない状況が生じています。

新たな手口「ノーウェアランサム」による被害を確認

資料で新たに報告された手口として「ノーウェア(非暗号化型)ランサム」があります。これは前述のようなデータの暗号化をすることなく、データの窃取だけを行い、身代金を要求する手法です。このノーウェアランサムによる被害が上半期に6件、国内では初めて確認されました。

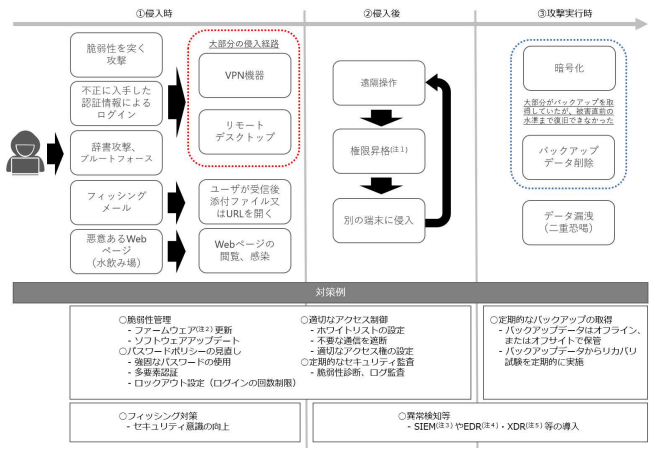

一般的なランサムウェア攻撃の流れとして、攻撃者はVPN機器やリモートデスクトップなどの脆弱性を利用してネットワークに侵入し、権限昇格を繰り返した後にデータの暗号化を行います。権限昇格のためには、パスワードの窃取や設定ミス、脆弱性等を利用してシステムの管理者権限を取得する必要がありますが、ノーウェアランサムはこの管理者権限を奪う手間が省けることから、この手口に切り替えた可能性があると考えられています。※2

令和5年上半期においても、ランサムウェアと関連するダークウェブ上のリークサイトに国内の事業者等の情報(製品に関する情報や顧客の個人情報)が掲載されていることが確認されています。ランサムウェア対策を検討する際は、データの暗号化と同時に必ず情報窃取への対策も行う必要があります。

データ漏えいに有効な対策とは

重大サイバー事案への対策を担う国の捜査機関として、2023年4月に設置されたサイバー特別捜査隊の捜査によると、ランサムウェア攻撃の一般的な流れである①侵入時、②侵入後、③攻撃実行時において、各段階で共通してみられる手口とそれへの対策は下記の図のようになります。

この中で、③攻撃実行時の対策としては「定期的なバックアップの取得」が記載されていますが、これは「暗号化」「バックアップデータ削除」への対策であり、データ漏えいへの対策ではありません。データ漏えいについては前段階となる①②の時点で止めるか、あるいは「異常検知等」として紹介されているSIEM、EDR、XDR等の導入が対策となります。

その他にデータ漏えいへの対策として弊社がお奨めしているのがIRM(Information Rights Management)による対策です。IRMは、機密ファイルを暗号化し、利用権限を設定することで、組織内の指定された職員のみがそのファイルを利用できるようにする仕組みです。IRMで機密ファイルを保護することで、仮にランサムウェアによりファイルが盗み出されたとしても、盗んだ攻撃者にはファイルを開けず、ダークウェブへのリークができなくなります。なお、IRMはIPAの資料「事業継続を脅かす新たなランサムウェア攻撃について」~『人手によるランサムウェア攻撃』と『二重の脅迫』~」※3 の中で情報窃取とリークへの対策として紹介されています。

またIRMはファイルごとにアクセス制限を実行できるため、ランサムウェアのような外部からのサイバー攻撃だけでなく、内部犯による故意のデータ持ち出しやPC・USBの紛失などの過失による漏えいなど、情報漏えい全般に対処できる強力な手段となります。

弊社の提供する『DataClasys』は完全自社開発のIRMシステムです。今後警戒を要する二重恐喝型ランサムウェアやノーウェアランサムによるデータ漏えいにも効果を発揮します。ご興味ある方は、是非下記よりお問い合わせ下さい。

あわせて読む

参考

※1 令和5年上半期におけるサイバー空間をめぐる脅威の情勢等について | 警察庁 2023年9月21日

※2 新型のサイバー攻撃「ノーウェアランサム」、国内で6件確認…情報盗み企業など恐喝 | 讀賣新聞オンライン 2023年9月21日

※3 事業継続を脅かす新たなランサムウェア攻撃について」~『人手によるランサムウェア攻撃』と『二重の脅迫』~ | 情報処理推進機構 2020年8月20日

![ファイル暗号化DataClasys [データクレシス]](/wp-content/uploads/DataClasys_logo.png)