トヨタ取引先の小島プレス工業も被害、2022年激化が予想されるランサムウェア攻撃について

昨年猛威を振るったランサムウェア攻撃は、2022年も引き続き、企業にとって大きなセキュリティ脅威になると予測されます。2022年3月1日にはトヨタ自動車の主要取引先である小島プレス工業でもランサムウェア攻撃の被害にあった疑いがあり、トヨタの国内全工場が一日停止するなど社内に大きな影響を与えています。

本コラムでは昨年のランサムウェア被害について振り返りつつ、最新情報と今後の動向についてまとめています。

目次

- 2021年に発生したランサムウェア被害の傾向

- 2021年のランサムウェア被害について

- ランサムウェア被害の推移

- 企業・団体等の規模や業種等を問わず被害が発生

- 近年のランサムウェア攻撃の特徴

- 標的型サイバー攻撃の手法をとる

- 『二重恐喝』の手口が85%、バックアップだけで被害を防ぐことは不可能と考えるべき

- 三重、四重の恐喝を行う手口も観測されている

- ランサムウェア感染経路の多くはテレワーク

- 2022年ランサムウェア攻撃動向の予測

- IPA「情報セキュリティ脅威2022」でもランサムウェアが一位に

- トヨタ取引先小島プレス工業も被害に。サプライチェーンへの攻撃に注意

- 医療機関や重要インフラ事業者は徹底した備えが必要

- ランサムウェア攻撃をどう防ぐか

- 侵入対策だけでなく、全般的な対策を

- ゼロデイ脆弱性を狙ったランサムウェア攻撃への対策を

- データ公開を防ぐには、IRMによるデータへのアクセス制御が有効

2021年に発生したランサムウェア被害の傾向

2021年のランサムウェア被害について

ランサムウェアとは、PCやサーバに感染し、保存してあるファイルを勝手に暗号化したり、または画面ロックなどでPCの操作自体を不可能にしてしまうマルウェアのことです。このランサムウェアを用いた攻撃は、昨年情報処理推進機構(IPA)から発表された「情報セキュリティ脅威2021」では組織が警戒するべきセキュリティ脅威の一位に選出されていました。これは2020年に起きた大手製造業のホンダへの攻撃などによる影響が大きいとされています。それでは、2021年の被害状況はどのようになったのでしょうか。

ランサムウェア被害の推移

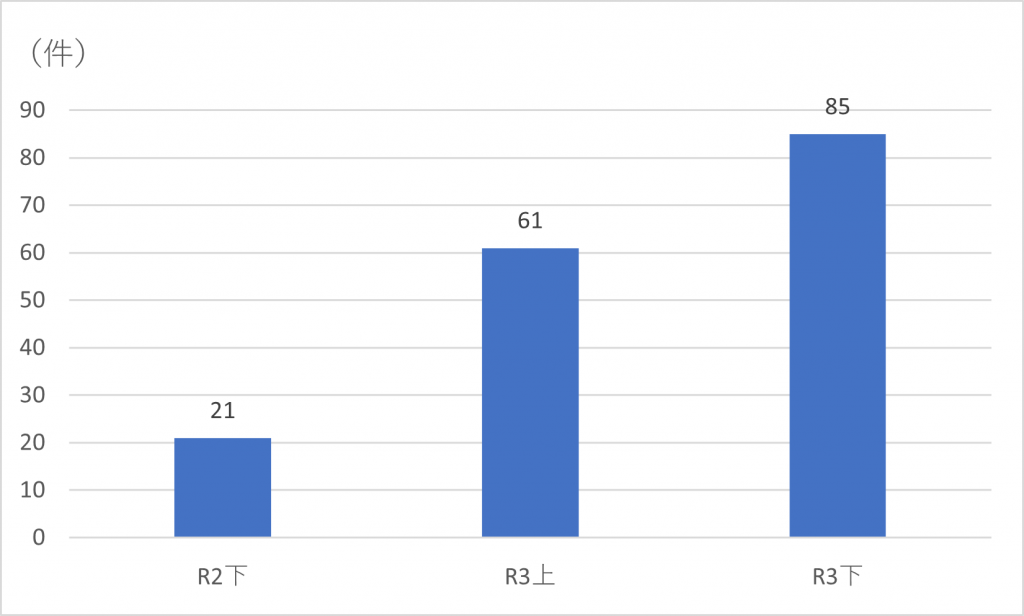

【図表1:企業・団体等におけるランサムウェア被害の報告件数の推移】(2022年2月10日)

警察庁が2022年2月10日発表した資料「令和3年におけるサイバー空間をめぐる脅威の情勢等について(速報版)※1」によると、企業・団体等におけるランサムウェア被害として、令和3年上半期(1月~6月)に都道府県警察から警察庁に報告のあった件数は61件。さらに、下半期(7月~12月)は85件でした。

年間を通して146件の被害があり、前年下半期の被害件数(21件)からの推移を見ると、ランサムウェアによる被害が右肩上がりで増加していることがわかります。

企業・団体等の規模や業種等を問わず被害が発生

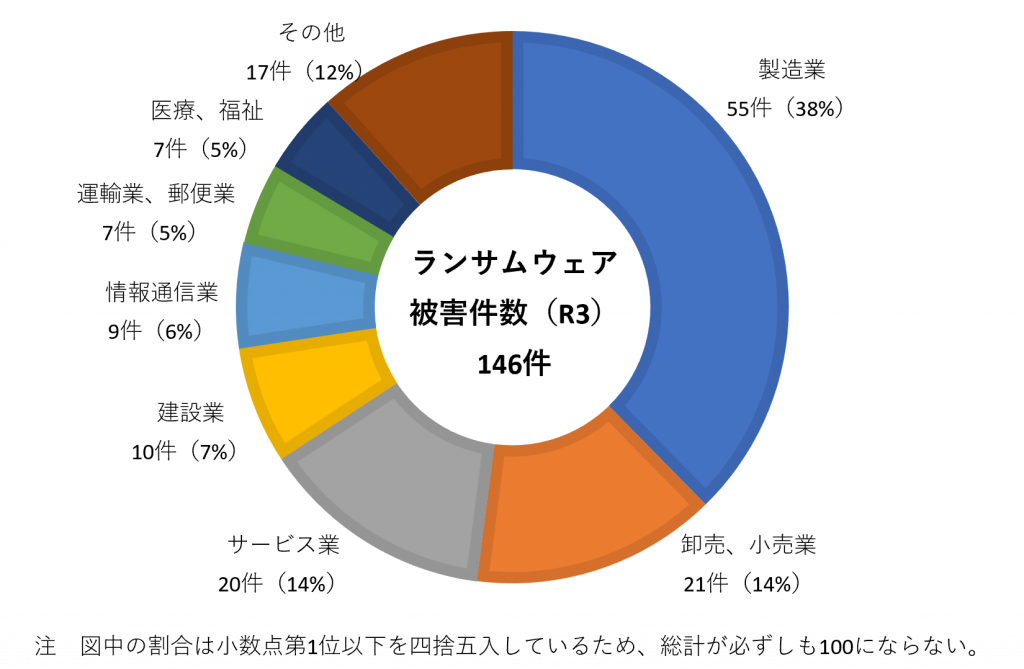

【図表3:被害企業・団体等の業種別報告件数(令和3年)】(2022年2月10日)

上記の146件の内訳を規模別にみると、大企業が49件(34%)、中小企業が79件(54%)、その他団体等が18件(12%)と、企業・団体等の規模を問わずに被害が発生していることが分かりました。(企業規模については、中小企業基本法第2条第1講に基づき分類)

また、業種別に被害件数を見ると(左図)、製造業が55件(38%)と最も多く、次に卸売・小売業、サービス業と続いているのが分かります。本資料に記載はありませんでしたが、製造業ではサプライチェーンの穴を狙われやすいこと、関連する工場まで停止してしまうことにより被害が甚大化しやすいことなどからランサムウェア攻撃の対象になりやすい傾向にあることも、この結果に関連している可能性があります。

近年のランサムウェア攻撃の特徴

標的型サイバー攻撃の手法をとる

近年のランサムウェア攻撃は、WannaCry(ワナクライ)に代表されるばらまき型攻撃から、標的型サイバー攻撃の手法を取るように変化しています。これは攻撃対象となる企業のセキュリティ脆弱性等を調べた上で社内ネットワークに侵入しようと試みるもので、ばらまき型に比べて侵入を防ぐことは困難を極めます。これに対策するには、今までのような入口対策による侵入の防止だけではなく、侵入されることを前提とした対策などを加えるなど多層的に防御をすることが必要となります。

『二重恐喝』の手口が85%、バックアップだけで被害を防ぐことは不可能と考えるべき

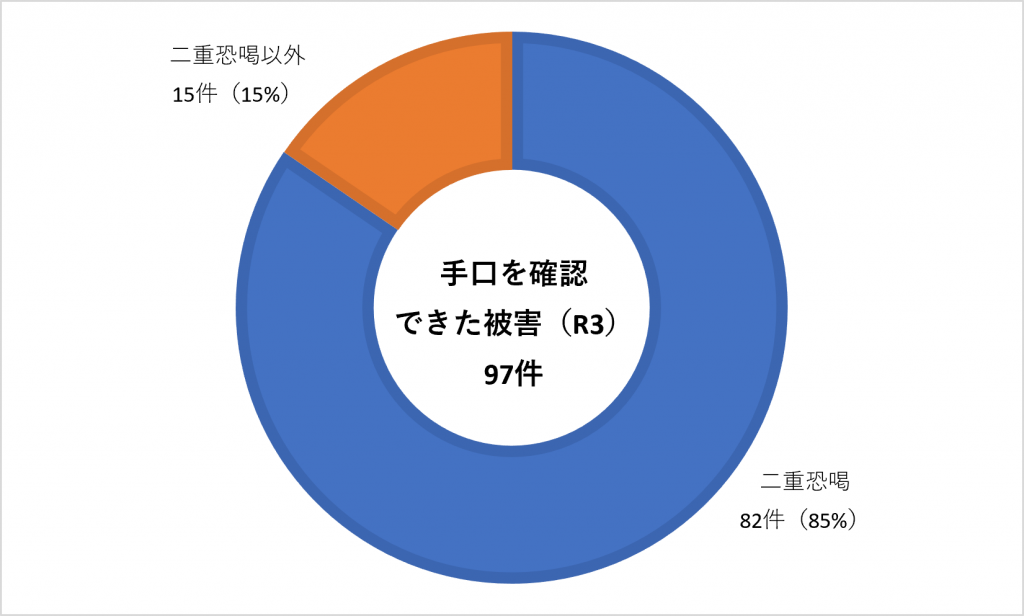

【図表4:ランサムウェアの手口別報告件数(令和3年)】(2022年2月10日)

ランサムウェア攻撃による脅迫の基本的な手口は、前述の通り保存してあるデータを不正に暗号化し、その解除(復号)と引き換えに金銭を要求するものです。この対策として広く知られているのがバックアップから暗号化されたデータを復元することでした。しかし、近年では不正な暗号化に加えてデータを窃取し、金銭を支払わなければ窃取したデータをダークウェブ等に公開するなどと更なる脅迫を行う『二重恐喝』の手口を取るようになったため、バックアップによる対策だけでは被害を防ぐことが困難になりました。

警察庁資料によると、この二重恐喝の手口を取るのは、前述の146件の内、手口を確認できた97件中82件(85%)と非常に多くの割合を占めることが分かっています。もはや、ランサムウェア対策にはバックアップだけでは不十分であると言えるでしょう。

三重、四重の恐喝を行う手口も観測されている

さらに最近では、企業の運営するWebサイトやサーバに複数台のコンピューターから一斉にアクセスやデータ送信を行うことでサービス等を停止させ、要求に応じなければ攻撃を続行すると脅す『第三の脅迫』も行われるようになりました。またそれだけでなく、被害企業の取引先や窃取した個人情報データに記載されていた顧客等へ連絡し、公開と引き換えに被害企業へ訴訟を起こさせるなど、第三者を巻き込む『第四の脅迫』で間接的に圧力をかける手口も観測されています。※2

ランサムウェア感染経路の多くはテレワーク

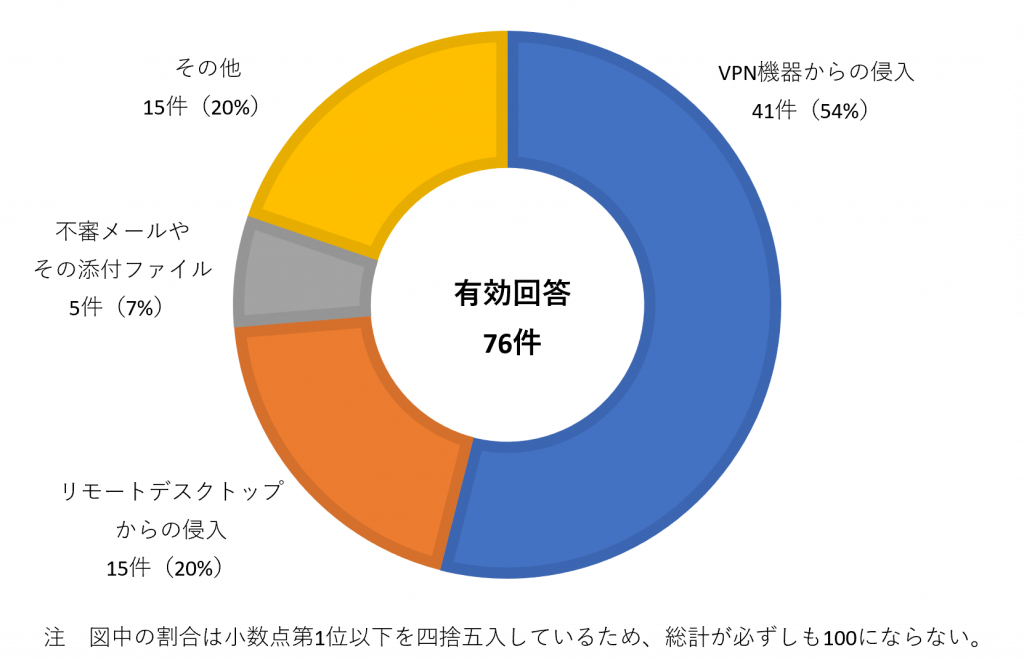

【図表6:ランサムウェアの感染経路】(2022年2月10日)

ランサムウェアの感染経路として、テレワークをきっかけとした感染が有効回答76件中56件(74%)と多くの割合を占めています。テレワークの普及に伴うセキュリティ強化が依然として求められています。

2022年ランサムウェア攻撃動向の予測

IPA「情報セキュリティ脅威2022」でもランサムウェアが一位に

2022年1月にIPAから発表された「情報セキュリティ10大脅威2022」でも、昨年に引き続きランサムウェアによる被害が一位に選出されました。また、二位に「標的型攻撃による機密情報の窃取」、三位に「サプライチェーンの弱点を悪用した攻撃」、そして四位に「テレワーク等のニューノーマルな働き方を狙った攻撃」が選ばれていますが、これらはすべてランサムウェアと無関係ではありません。警戒するべき脅威として上位に選ばれた項目のほとんどが関連していることからも、ランサムウェアへの対策がどれだけ喫緊の課題か分かります。

トヨタ取引先小島プレス工業も被害に。サプライチェーンへの攻撃に注意

2022年3月1日、トヨタ自動車のTier1メーカーである小島プレス工業株式会社がマルウェア感染の被害を公表しました。同社のサーバーがウイルスに感染したことは2月26日に発覚し、さらに英文で「3日以内にわたしたちに連絡しなければ、データを公開する」という趣旨の脅迫メッセージの存在も確認されている※3ことから、二重恐喝の手口を取るランサムウェアによる攻撃であると考えられます。(3月2日 現在)

この被害の影響は非常に大きく、トヨタ自動車は3月1日の国内全工場(子会社の日野自動車やダイハツ工業の向上を含む全国14工場28ライン)の稼働を停止しました。2日現在、既に工場の稼働は再開され、小島プレスも復旧作業を行っています。

2月23日に経済産業省から昨今のウクライナ情勢悪化、日本からの経済制裁への報復措置としてサイバー攻撃のリスクとセキュリティ対策の喚起が行われたばかりでした。小島プレスへの攻撃がロシアからのものかは現状明らかになっておらず、またトヨタ自動車を狙ったサプライチェーン攻撃に該当すると断定することもできません。しかし、今回の事件によって部品供給元であるサプライヤーへの攻撃は親会社へ深刻なダメージを与えることが明白となったことから、今後このようなサプライヤーへの攻撃が激化することも予測できます。今回の事件を受けて、内閣サイバーセキュリティセンター(NISC)を含む関係7省庁からサイバーセキュリティ対策の強化について、改めて注意喚起が行われています。※4

大手企業とは異なり、取引先子会社や海外拠点等はセキュリティが手薄になりがちです。昨今の情勢を踏まえ、最大限の警戒が必要です。

医療機関や重要インフラ事業者は徹底した備えが必要

近年、国内外の医療機関を標的としたランサムウェア攻撃による被害が増加しており、厚生労働省からは2021年6月と11月の二度にわたり注意喚起が行われています。※5

医療機関の情報システムがランサムウェア攻撃を受けることで電子カルテシステムが利用できなくなったり、患者の個人情報が流出したりする可能性があります。一般企業と異なり、医療機関の稼働停止は命に直結する危機であることから身代金の要求に応じる可能性が高いと思われており、またセキュリティ対策の遅れなどもあることから、攻撃対象になりやすいとされています。事実、2021年10月には徳島県つるぎ町立半田病院のサーバーがランサムウェアに感染し、8万5千人分の患者情報が暗号化され、電子カルテにアクセスできなくなる事態に陥りました。同時に乗っ取られたプリンターからは英文でデータの窃取と暗号化を実行したこと、また身代金を支払わないとデータを公開することが書かれた脅迫文がプリントアウトされたということです。半田病院では身代金の支払いを拒否し、二億円をかけてシステムを再構築しました。

このような事態から、2021年1月に改訂を行ったばかりの「医療情報システムの安全管理に関するガイドライン」の再改定を2022年度中に行うことが議論されています。※6

国内での医療機関に対する攻撃件数は諸外国と比較してまだ少ない方ですが、今後の増加が予測されるため、被害が出ない内に早急なセキュリティ強化が求められます。

また、2021年5月の米国コロニアル・パイプライン社に対するロシアのサイバー犯罪集団「Darkside」によるランサムウェア攻撃は、重要インフラ事業者への攻撃が社会にどれだけ大きな影響を与えるか明らかとなり、非常に注目を集めた事例となりました。NISCからは重要インフラ事業者等に向けてランサムウェアによるサイバー攻撃についての注意喚起文も公表され、具体的な対応策などが示されています。※7

ランサムウェア攻撃をどう防ぐか

侵入対策だけでなく、全般的な対策を

今後のランサムウェア対策はネットワークへの侵入防止策や重要データのバックアップだけでなく、データに対するアクセス制御・暗号化保護などの侵入後の被害を軽減のための対応策やサーバーや端末へのログ監視などによる不正アクセスの迅速な検知、ランサムウェア攻撃を受けることを想定したインシデント発生後の対応策まで、全般的な対策を行う必要があります。

ゼロデイ脆弱性を狙ったランサムウェア攻撃への対策を

また昨今では修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃)への警戒が強まっています。これは2021年12月にオープンソースでJavaベースのログ出力ライブラリ「Apache Log4j」の脆弱性対策情報が、すでに攻撃が観測されているという情報と同時に公開されたことから大きな話題となり、警戒すべき脅威として広く認知されました。特にこのLog4jの脆弱性はランサムウェア攻撃にも悪用されて始めており、すでに中国のサイバー犯罪者集団「Night Sky」がLog4jの脆弱性を悪用する同名のランサムウェアを利用し、東京コンピュータサービス株式会社(東京・文京)のサーバおよびPCに保管されていたファイルの暗号化とシステム内データの窃取を行い、データ公開を引き換えとした脅迫を行いました。※8 ※9 ※10

ゼロデイ攻撃を防ぐのは非常に困難です。IPAはサイトにて脆弱性情報が公開されたら速やかに対応すること、またその時点で修正プログラムが提供されていない場合はベンダーから一時的な回避策が提示されている場合が多いので、その回避策の適用を検討することを提示しています。

データ公開を防ぐには、IRMによるデータへのアクセス制御が有効

このような攻撃手法の巧妙化によりランサムウェアの侵入防止は難しく、侵入後の被害軽減や検出の必要性が高まっています。特に重要データを含むファイルの窃取を防止するためには、IRM(Information Rights Management)によるファイルへのアクセス制御・暗号化保護が有効です。

弊社のIRMソリューション『DataClasys』は、ファイルそのものを暗号化しアクセス制御を行うことで、ファイルが外部に流出しても、流出した先で情報漏えいを防ぐことができます。これは暴露型ランサムウェアによる情報窃取や内部関係者による情報持ち出しなどにも高い効果を発揮します。

IRMによる機密情報漏えい対策にご興味のある方は下記よりお問い合わせ下さい。

参考

※1 令和3年におけるサイバー空間をめぐる脅威の情勢等について(速報版) | 警察庁 令和4年2月10日

※2 ランサムウエア、4重の脅迫で攻撃力 広がる企業の被害 | 日本経済新聞(電子版)2021年7月30日

※3「連絡なければデータを公開」 トヨタ仕入れ先に“サイバー攻撃” | FNNプライムオンライン 2022年3月2日

※4 サイバーセキュリティ対策の強化について(注意喚起)| 関係7省庁 2022年3月1日

※5 医療機関を標的としたランサムウェアによるサイバー攻撃について(注意喚起)| 厚生労働省 令和3年6月28日

※6 医療情報システムの安全管理に関するガイドライン改定について | 厚生労働省 令和3年12月17日

※7 ランサムウエアによるサイバー攻撃に関する注意喚起について | 内閣サイバーセキュリティセンター 2021年4月30日

※8 サイバー攻撃による被害と復旧状況について(第一報) | 東京コンピュータサービス株式会社 2022年1月4日

※9 サイバー攻撃による被害と復旧状況について(第二報) | 東京コンピュータサービス株式会社 2022年2月2日

※10 Log4jの脆弱性を悪用するランサムウエアが出現、既に日本のIT企業で実害か | 日経クロステック 2022年1月14日

![ファイル暗号化DataClasys [データクレシス]](/wp-content/uploads/DataClasys_logo.png)