相次ぐランサムウェアによる情報漏えい 被害を防ぐカギは流出前提のデータセキュリティ「IRM」

ランサムウェアによる大規模な被害が相次いで世間を騒がせています。ランサムウェアとは「Ransom(身代金)」と「Software(ソフトウェア)」を組み合わせた造語で、標的組織のコンピュータをロックしたり、ファイルを不正に暗号化し、事業継続を困難にした上で、復旧のための身代金を要求する攻撃を指します。さらに、近年のランサムウェアは暗号化によるシステム障害を起こすだけでなく、同時に機密情報を盗み出し、ダークウェブなどに公開すると脅迫する「二重恐喝(ダブルエクストーション)」という手口を取り、、企業や公共機関が多大な被害を受けています。

| 時期 | 企業名 | 概要 |

|---|---|---|

| 2021/10 | 徳島県つるぎ市半田病院 | 院内システムが感染し、電子カルテが閲覧できなくなるなどの被害 |

| 2022/02 | 小島プレス工業 | リモート接続機器の脆弱性により感染、被害を受けトヨタの国内全14工場28ラインが停止 |

| 2023/07 | 名古屋港コンテナターミナル | 名古屋港統一ターミナルシステムでシステム障害、約3日間にわたり搬入出作業が停止 |

| 2024/05 | 岡山県精神科医療センター | 統合情報システムに障害発生。その後、最大4万人分の患者情報が流出した可能性があると判明 |

| 2024/05 | イセトー | 複数のサーバー、端末内の情報が被害に。その後、複数の自治体や銀行などが委託先へのサイバー攻撃による情報流出を発表 |

| 2024/06 | KADOKAWA | 「ニコニコ動画」など複数のサービスで障害発生。その後、一部クリエーターの個人情報や契約書などが流出が判明 |

| 2024/07 | 東京ガス | 子会社への不正アクセスにより約416万人の個人情報が流出した可能性があることを発表 |

2024年には、岡山県精神科医療センター、KADOKAWA、イセトー、東京ガスなどのランサムウェア被害が報道されました。これらの事例に共通して言えるのは、情報漏えいの被害について非常に大きく報道されていることです。

過去の事例では、2022年の小島プレス工業、2023年の名古屋港ターミナルシステムへの攻撃など、システム障害による事業停止について主に取り上げられていました。サプライチェーンやインフラ分野の組織においては、システム障害の発生が生活や生命にかかわる重大な問題に発展するため、それへの対策が優先されるのは致し方ないことです。しかし、同時に発生する情報漏えいへの対策については後回しになっていた感が否めません。

しかし、実際には情報漏えいについても同レベルで対策しなければ、真の意味でのランサムウェア対策とはなりません。

このような状況を踏まえ、本コラムでは、ランサムウェアによる情報漏洩被害に注目し、それを防ぐ具体的な方法である「IRM」についてご紹介します。

被害企業のほとんどで情報漏えいが発生

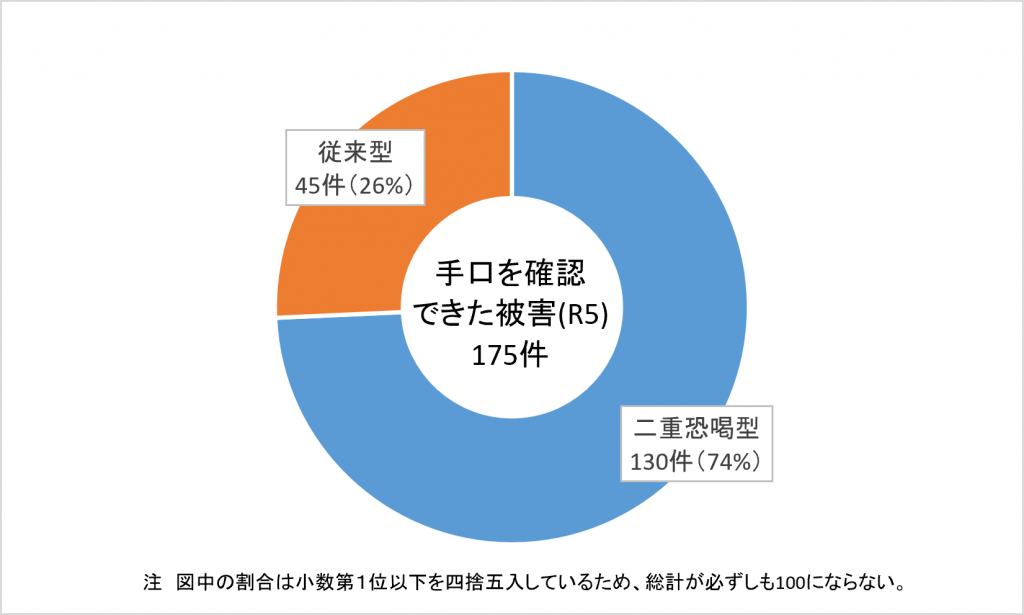

二重恐喝による被害が7割以上

警察庁の公開した資料※1 によると、企業・団体等におけるランサムウェア被害として、令和5年に都道府県警察から警察庁に報告のあった被害件数は197件の内、手口を確認できた175件で、その中で「二重恐喝」と呼ばれる手口によるものは130件でした。これは全体の7割以上を占めます。

情報窃取に特化した手口「ノーウェアランサム」被害が増加

「ノーウェア(非暗号型)ランサム」とは、データの暗号化をすることなく、データの窃取だけを行い、身代金を要求する手法です。この被害が、前述の197件とは別に、新たに30件確認されました。

攻撃者がデータの暗号化を行わなくなった理由として、①暗号化するために必要な、システムの管理者権限を奪う手間を省くことができる ②EDRによる検知がされにくくなり、被害の発覚を遅らせることができる 等が考えられます。

実際、2023年12月には兵庫県伊丹市の委託先事業者がノーウェアランサムの被害に遭い、保存していたファイルを持ち出され、削除されたことを公表しています。※2

これまでランサムウェア被害は暗号化によるシステム障害の発生によって顕在化していました。ノーウェアランサムは従来の攻撃に比べてより手軽に、より隠密に攻撃を実行することができるため、今後被害が増えていくことが予想されています。

ランサムウェアへの対策と課題

ランサムウェアによる被害防止対策

ランサムウェアへの対策として、一般的に挙げられるのは以下です。これらはどれか一つ導入すればよいという訳ではなく、自社のセキュリティ状況を鑑みた上で、必要な対策を選択し実施する必要があります。

- VPN機器等の脆弱性対策

- 認証情報の適切な管理

- アクセス権限の適切な振り分け

- ウイルス対策ソフトの導入

- 不審なメールを開かない

- ネットワークの監視・異常検知システムの導入

- バックアップの取得

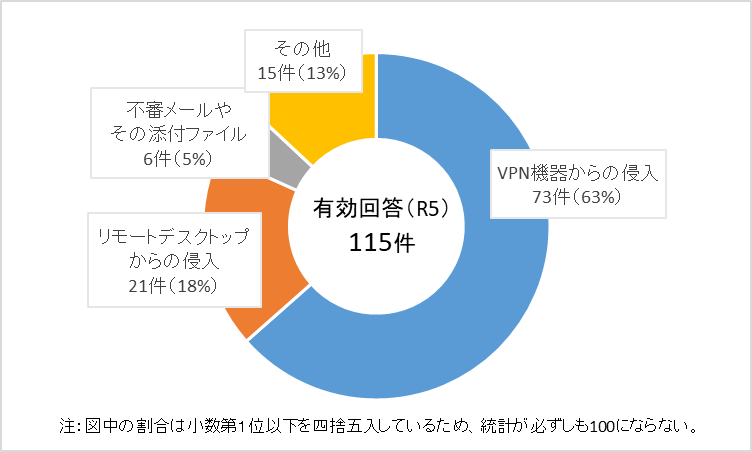

VPN機器・リモートデスクトップからの侵入が8割以上

警察庁資料によると、ランサムウェアの感染経路として、VPN機器からの侵入が115件中73件(63%)、リモートデスクトップからの侵入が21件(18%)と、テレワーク等に利用される機器等の脆弱性や強度の弱い認証情報等を利用して侵入したと考えられるものが8割以上と大半を占めています。

外部からの不正なアクセスに対策するためには、自社の使用するシステムの脆弱性や認証情報の確認が必要となります。例えば、OSやソフトウェア、ネットワーク機器のファームウェア等を常に最新の状態に保つことや、一定の頻度での脆弱性診断を行うことで第三者機関からのチェックを行うことが有効です。

対策を実施する上での課題

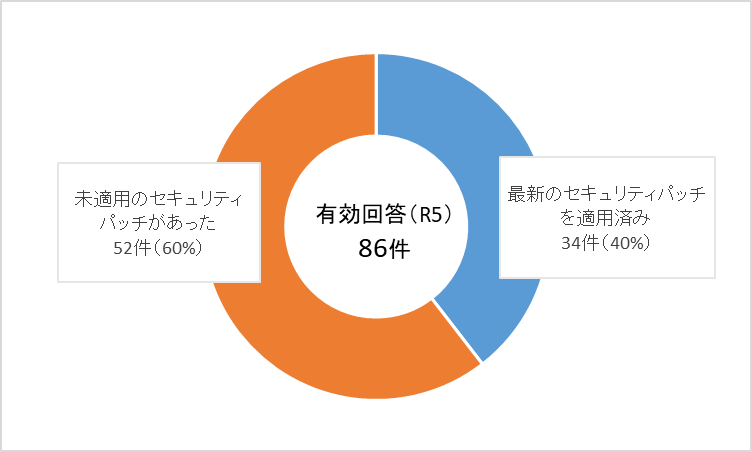

しかし、実際にこれを実行できている企業はどれだけあるでしょうか。前述の資料によると、ランサムウェアの侵入経路となった機器のセキュリティパッチの適用状況は、86件中34件と全体の4割に過ぎませんでした。

例えば、情シスやインフラチームが即時対応が必要な脆弱性情報をキャッチし、社内にアップデートを呼びかけても、現場が迅速にアップデートを実行するかは疑問が残ります。また、脆弱性対策を実施することで業務に一時的な影響が出ることを怖れ、実施をためらう企業もあります。特に24時間稼働する企業や、ダウンタイムが許されない業界では、実施のタイミングを慎重に検討する必要があります。

このような状況の中でも、攻撃者はゼロデイ攻撃や既知の脆弱性情報を利用した攻撃など、手口をますます巧妙化させています。そのため、対策はますます困難となっています。

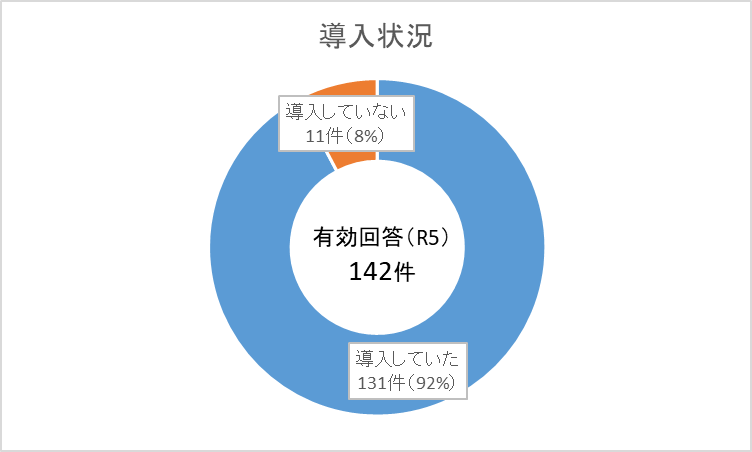

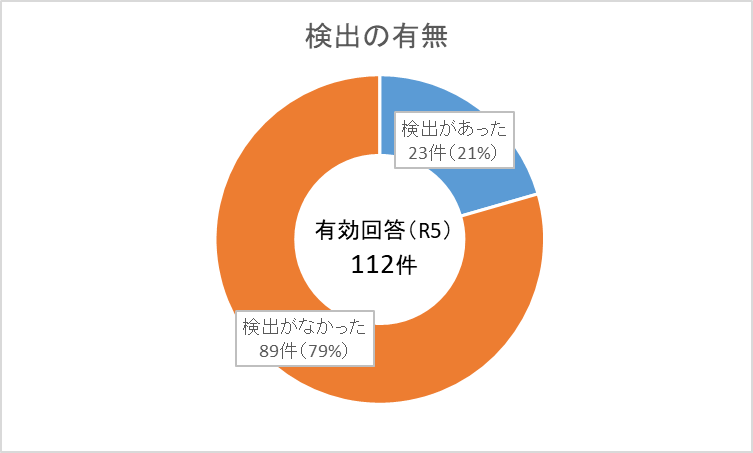

さらに資料では、ランサムウェア被害を受けた企業の内、ウイルス対策ソフトを導入していた企業は142件中131件と9割以上であったのに対し、検出があったのは112件中23件と2割程度しかなかったと報告されています。

また、ウイルス対策ソフトだけでなくEDR等をすり抜ける例も確認されており、さらにノーウェアランサムという新手口の出現を考えると、従来の対策で被害を防ぎ切れるとは言い切れない現状があります。

ランサムウェアによる情報漏えいリスクを低減する「IRM」

このような状況から、近年、注目度を増しているのが「IRM(Information Rights Management:情報権限管理)」によるデータセキュリティです。IRMについては、IPAが公開したランサムウェアへの注意喚起文※3 に下記のような記述があります。

5-4.情報窃取とリークへの対策

情報が窃取され、意図せず公開される脅威について、次のような対策が考えられる。

・IRM(Information Rights Management)等の情報漏えい対策(情報が窃取されても被害を限定的な範囲に留める対策)

出典:IPA【注意喚起】事業継続を脅かす新たなランサムウェア攻撃について

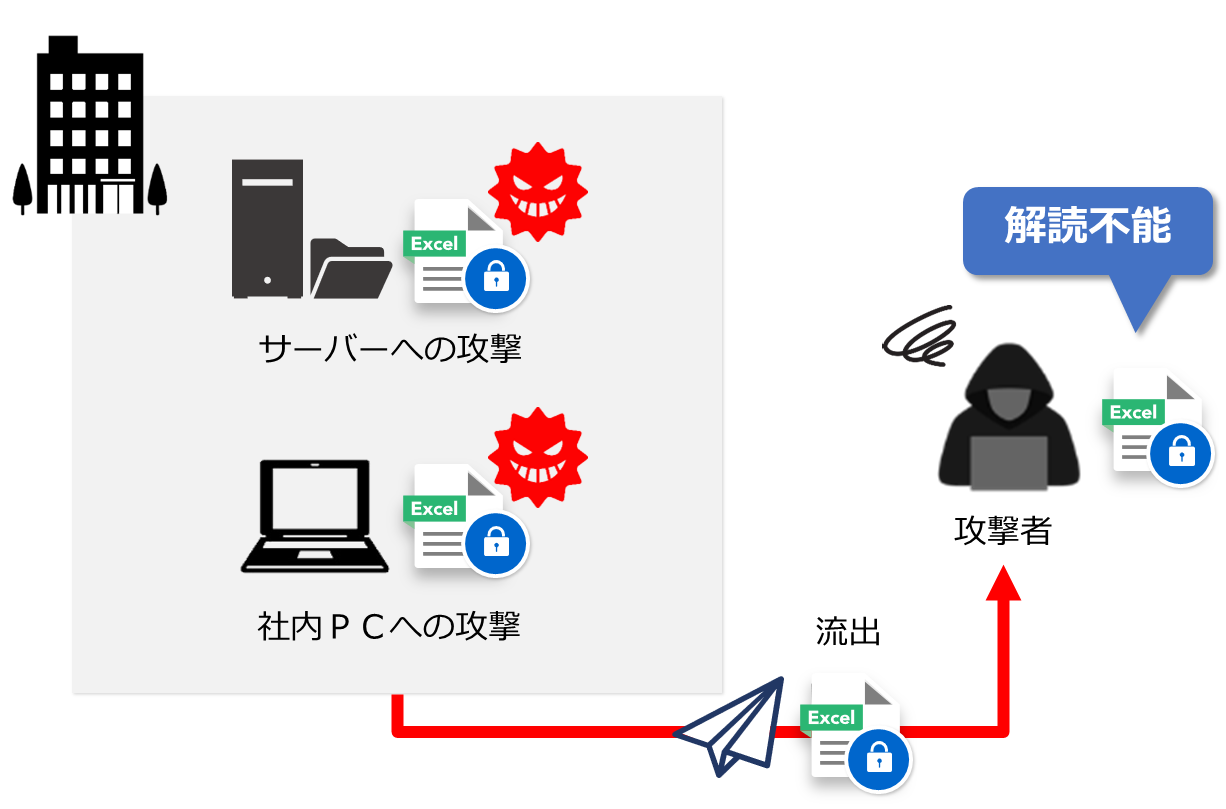

IRMとは、企業の保持するデータファイルを暗号化保護し、仮にネットワークに侵入されファイルが外部に流出しても、流出した先で読み解けなくするシステムです。侵入、流出を前提とした対策なので、脆弱性対策の不備、EPP、EDRのすり抜けなどにより流出が発生した際の”最後の砦”として機能します。

前項で紹介したように、脆弱性対策やウイルス対策ソフト、EDR等はそれぞれ有効な対策ではありますが、現実的には即時のアップデートができなかったり、検知をすり抜けて被害に遭う可能性を捨てきれません。また、バックアップを取っていても情報窃取に対しては効果がありません。システム障害だけでなく、情報漏えいまで防ぐには、IRMによるデータセキュリティが必要です。

ランサムウェアのようなデータを標的とした攻撃への対策として、データそのものに保護をかけるIRMは非常に有効な対策となります。

DataClasysは幅広いファイルを保護可能です

弊社の開発した「DataClasys(データクレシス)」は、幅広いファイルの暗号化を行うことができる国産のIRMです。DataClasysには他社のIRMにはない多くの特徴があります。

- 3DCADや動画など、幅広いファイルを暗号化可能

- 暗号化ファイルは暗号化前と同じようにダブルクリックで閲覧。アイコンや拡張子も変化しないため、従業員は今まで通りの操作でファイル利用可能。

- 国産・自社開発の製品のため、トラブル時の迅速なサポートが可能

他にも多くの特徴がございますので、DataClasysにご興味ある方は是非お気軽にお問い合わせ下さい。

カタログ・資料ダウンロードはこちら

参考

※1 令和5年におけるサイバー空間をめぐる脅威の情勢等について | 警察庁 2024年3月14日

![ファイル暗号化DataClasys [データクレシス]](/wp-content/uploads/DataClasys_logo.png)