総務省「テレワークセキュリティガイドライン第5版」内容と6つのポイントについての解説

2021年5月31日、総務省は「テレワークセキュリティガイドライン(第5版)」を公表しました。本ガイドラインでは、新型コロナ禍を契機として一般的・標準的な業務形態になりつつあるテレワークを安全に実現するための具体的なセキュリティ対策を、最新のセキュリティ動向も踏まえながら紹介しています。

本コラムでは今回のガイドラインの内容とポイントについて解説していきます。

テレワークセキュリティガイドラインとは?

テレワークセキュリティガイドラインとは

総務省の掲げる「テレワークセキュリティガイドライン」は、企業が安心してテレワークを導入するために、テレワークを実施する際に起こりうるセキュリティ上の脅威と、その対策をまとめたものです。

2004年に初版が公表され、それ以後は働き方改革などの社会情勢や新たに出現するサイバー攻撃などのセキュリティ動向の変化等に応じて改版を行い、2021年5月には現時点での最新版となる第5版が公表されました。(2021年6月現在)

ガイドライン改訂の背景

今回の改訂の背景には、新型コロナ禍による急速なテレワークの普及が挙げられます。今までテレワークは一部の従業員によって利用される例外的な勤務形態の一つに留まっている状況でした。しかし、コロナ禍によりテレワークは一般的な勤務形態の一つになり、今までテレワークを実施してこなかった企業にも、早急な導入・活用が求められるようになりました。

また、テレワークを実現するための新たな製品やサービスの出現により、利便性が向上すると共に、従来の対策では想定されていないところにセキュリティホールが存在する危険性も存在します。さらに、日々高度化・巧妙化するサイバー攻撃にも対応しなければなりません。

このような背景から、今回の改訂では前回の第4版から大幅な追加と刷新が行われました。

「テレワークセキュリティガイドライン第5版」6つのポイントと解説

1. 情報セキュリティの考え方やトピック(クラウド・ゼロトラスト等)の記載

テレワークセキュリティガイドライン第5版では、「経営者」「システム・セキュリティ管理者」「テレワーク勤務者」のそれぞれの立場についての役割と、具体的に実施すべき事項が列挙され、適切な役割分担の重要性が強調されています。

また、テレワークの実施にクラウドサービスの導入を検討する企業が増えていることを受け、テレワークにおけるクラウドサービスの有効性と、活用においてセキュリティ確保の観点から考慮すべき事項が詳しく記載されています。

さらに、Emotetなどを代表する標的型メール攻撃やゼロデイ攻撃など、高度化するサイバー攻撃に対応するため、ゼロトラストセキュリティの考え方の紹介もされています。

これらの最新のセキュリティ動向を踏まえた考え方は自社のセキュリティを検討する際に非常に参考となるでしょう。

2. テレワーク方式の再編

テレワークを実現するための方式は種々ありますが、ガイドライン第5版では基本的なテレワーク方式を下記の7種類に整理しています。

| 第5版のテレワーク方式 | |

|---|---|

| ① VPN方式 | テレワーク端末からオフィスネットワークに対してVPN接続を行い、そのVPNを介してオフィスのサーバ等に接続し業務を行う方法 |

| ② リモートデスクトップ方式 | テレワーク端末からオフィスに設置された端末(PC等)のデスクトップ環境に接続を行い、そのデスクトップ環境を遠隔操作し業務を行う方法 |

| ③ 仮想デスクトップ(VDI)方式 | テレワーク端末から仮想デスクトップ基盤上のデスクトップ環境に接続を行い、そのデスクトップ環境を遠隔操作し業務を行う方法 |

| ④ セキュアコンテナ方式 | テレワーク端末にローカル環境とは独立したセキュアコンテナという仮想的な環境を設け、その環境内でアプリケーションを動かし業務を行う方法 |

| ⑤ セキュアブラウザ方式 | テレワーク端末からセキュアブラウザと呼ばれる特殊なインターネットブラウザを利用し、オフィスのシステム等にアクセスし業務を行う方法 |

| ⑥クラウドサービス方式 | オフィスネットワークに接続せず、テレワーク端末からインターネット上のクラウドサービスに直接接続し業務を行う方法 |

| ⑦スタンドアロン方式 | オフィスネットワークには接続せず、あらかじめテレワーク端末や外部記録媒体に必要なデータを保存しておき、その保存データを使い業務を行う方法 |

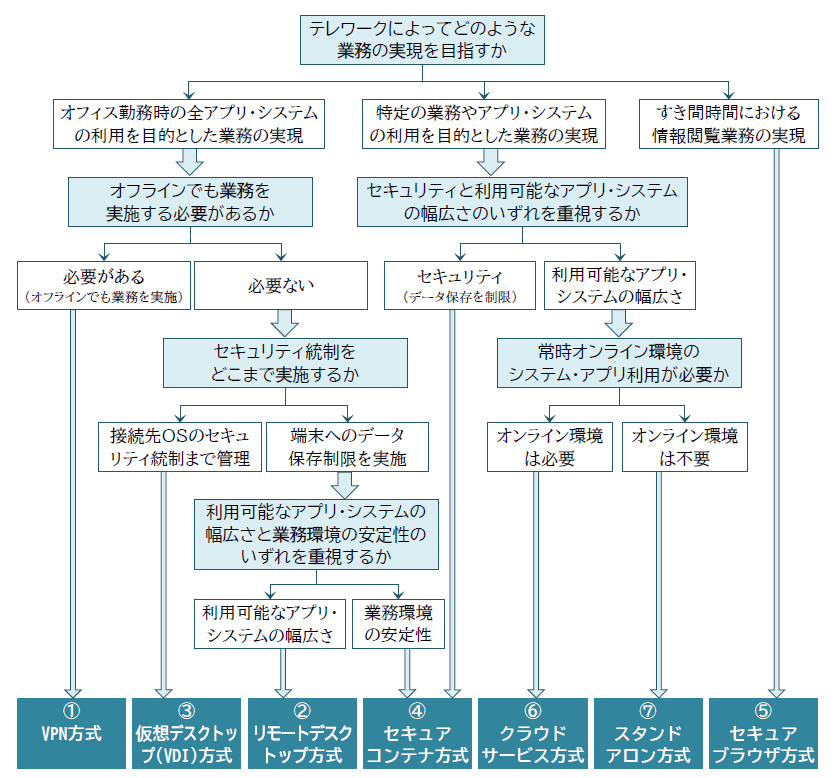

3. テレワーク方式選定のためのフローチャート・特性比較表を掲載

上記の7種類のテレワーク方式の中から自社に合った方式を選定するために、『フローチャート』や『特性比較表』が掲載されています。

・フローチャート

・特性比較表

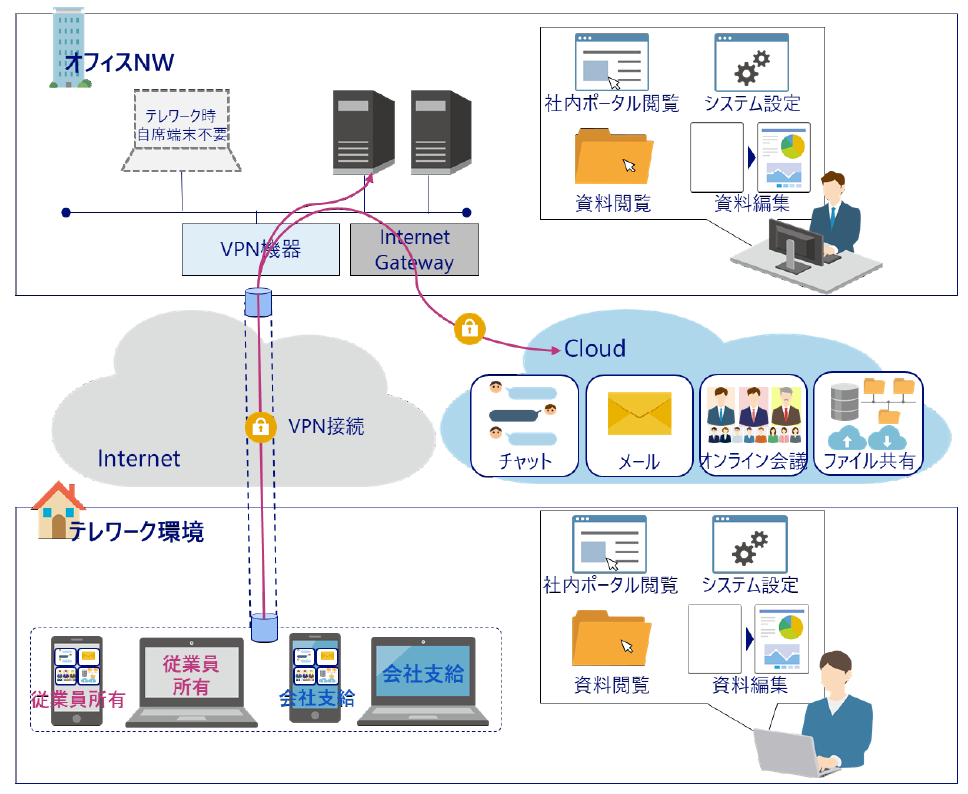

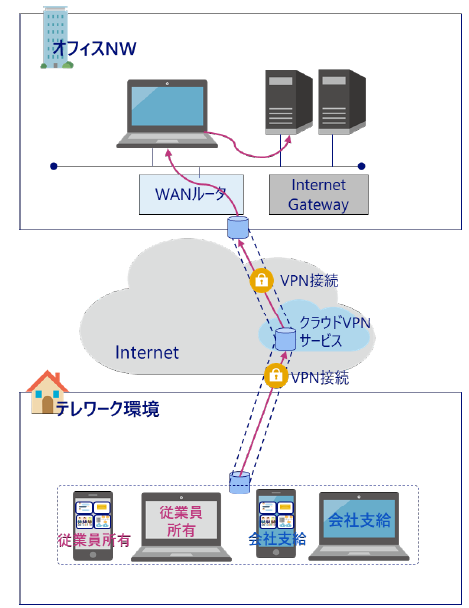

4. テレワーク方式の構成やメリット、デメリットなどを記載

上記の7種類のテレワーク方式について、基本的なシステム構成から派生的な構成、メリット・デメリット、その方式特有のセキュリティ上の考慮点、BYOD利用における考慮事項などが詳しく解説されています。

・VPN方式の基本的な構成(左)と派生構成(右)。ガイドラインには構成の他にもメリット・デメリット、セキュリティ上の考慮点等が詳しく記されている。他のテレワーク方式についても同様。

セキュリティ対策事項の全面的な見直し

ガイドラインにはテレワーク方式に関わらず共通に実施すべきセキュリティ対策についても記載されています。第5版ではセキュリティ対策を下記の13個の対策分類に分けています。また、各カテゴリの対策項目も改訂にあわせて全面的に見直しを行い、98項目に増加しました。ガイドラインでは、これらの対策項目の中から、「経営者」「システム・セキュリティ管理者」「テレワーク勤務者」の役割ごとに実施すべき項目をまとめてられています。

| 対策分類 | 説明 | |

|---|---|---|

| A | ガバナンス・リスク管理 | テレワークの実施に当たってのリスクマネジメントや、情報セキュリティ関連規定(ルール)の整備等に関する対策。 |

| B | 資産・構成管理 | テレワークで利用するハードウェアやソフトウェア等の資産の特定や、その管理に関する対策。 |

| C | 脆弱性管理 | ソフトウェアのアップデート実施等による既知の脆弱性の排除に関する対策。 |

| D | 特権管理 | 不正アクセス等に備えたシステム管理者権限の保護に関する対策。 |

| E | データ保護 | 保護すべき情報(データ)の特定や保存されているデータの機密性・可用性の確保に関する対策。 |

| F | マルウェア対策 | マルウェアの感染防止や検出、エンドポイントセキュリティに関する対策。 |

| G | 通信の保護・暗号化 | 通信中におけるデータの機密性や可用性の確保に関する対策。 |

| H | アカウント・認証管理 | 情報システムにアクセスするためのアカウント管理や認証手法に関する対策。 |

| I | アクセス制御・認可 | データやサービスへのアクセスを、必要最小限かつ正当な権限を有する者のみに制限することに関する対策。 |

| J | インシデント対応・ログ管理 | セキュリティインシデントへの迅速な対応と、ログの取得や調査に関する対策。 |

| K | 物理的セキュリティ | 物理的な手段による情報漏えい等からの保護に関する対策。 |

| L | 脅威インテリジェンス | 脅威動向、攻撃手法、脆弱性等に関する情報の収集に関する対策。 |

| M | 教育 | テレワーク勤務者のセキュリティへの理解と意識の向上に関する対策。 |

6. トラブル事例を全面更新、留意点や対策について解説

テレワークにおけるトラブル事例が全面的に更新され、一つの章として独立しました。それぞれのトラブル事例には「具体的な動向」として過去に実際に起きたセキュリティインシデントなども提示されており、より具体性のある内容になっています。また、そのトラブル事例においてセキュリティ上注意すべきであった点や、有効な対策も提示されており、非常に参考になる内容になっています。

具体的なトラブル事例は下記の15例です。

| 1 | VPN機器の脆弱性の放置 |

| 2 | 個人情報保護の強化 |

| 3 | アクセス制限の設定不備 |

| 4 | マルウェア感染 |

| 5 | ランサムウェア |

| 6 | フィッシングメール |

| 7 | ビジネスメール詐欺(BEC) |

| 8 | USBメモリの紛失 |

| 9 | 無線LAN利用通信の窃取 |

| 10 | 第三者による画面閲覧 |

| 11 | テレワーク端末の踏み台化 |

| 12 | パスワードの使い回し |

| 13 | クラウドサービスの設定ミス |

| 14 | クラウドサービスの障害 |

| 15 | サプライチェーン |

最後に

今回の改訂により、テレワーク方式選定の基準となるフローチャートや、方式ごとのシステム構成、メリット・デメリット、さらにはトラブル事例など、実際にテレワーク導入へ踏み切るために必要な情報がより具体的に記載されるようになりました。今後、テレワークの導入を予定している企業、あるいは既に実施しているがセキュリティ上の不安を抱えている企業は本ガイドラインを参考にセキュリティ体制を構築してみてはいかがでしょうか。

また、セキュリティの専任担当がいないような中小企業等におけるシステム管理担当者を対象とした「中小企業等担当者向けテレワークセキュリティの手引き(チェックリスト)(第2版)」も総務省より公開されていますので、そちらも合わせてご確認下さい。

最後に、弊社のファイル暗号化ソリューション『DataClasys』は、上記の対策分類において「E データ保護」「I アクセス制御・認可」の実現に貢献できる製品です。取り扱う情報の機密レベルに応じてアクセス可能なユーザの制御を行い、認可された場合は必要最小限の権限でファイルを扱わせること可能です。その他、標的型攻撃対策、内部持ち出し対策、端末紛失時の漏洩対策、クラウドストレージのセキュリティ強化など、テレワークにおけるセキュリティ脅威に幅広く対応できる製品です。

自社のセキュリティ製品導入に迷った際は、是非ご検討ください。

![ファイル暗号化DataClasys [データクレシス]](/wp-content/uploads/DataClasys_logo.png)