内部不正とは

内部不正とは

内部不正とは、悪意のある内部関係者が意図的に情報を持ち出したり、削除したり、破壊したりすることを指します。中でも、内部不正による情報漏えいは情報処理推進機構(以下IPA)が公開している「情報セキュリティ10大脅威」に毎年のように選出されており、企業にとって大きなセキュリティリスクの一つです。

内部不正による情報漏えいの例として、転職先の競合他社への情報提供、いわゆる「手土産転職」や、産業スパイによる機密情報の持ち出しなどが挙げられます。特に近年では、転職市場の拡大や人材流動化の向上、テレワークの普及、サービスの多様化などにより、内部不正による情報漏えいが起きやすい環境が整えられつつあります。身近な例としては、持ち出しを禁止された機密情報をシャドーIT(組織内で承認されていないクラウドストレージやメールシステムなどのIT資産・サービス)を利用して自宅に送り、作業を行うなどの行為があります。このような行為もまた情報漏えいにつながる可能性があり、注意が必要です。

ネットワーク内部に脅威が潜む内部不正は、外部攻撃と比べ情報を抜き取られてしまうリスクも大きく、また企業の内情を知っているため確実に価値の高い情報を狙われてしまうといった特徴があります。自社独自のノウハウが流出してしまうことは企業に深刻な損害を与え、顧客の信頼を失わせます。内部不正への対策は、企業の存続や発展に欠かせない重要な課題となっています。

内部不正で流出する営業秘密とは

持ち出される情報資産は個人情報のほか「営業秘密」も対象になります。営業秘密とは不正競争防止法において下記に定義されます。

この法律において「営業秘密」とは、秘密として管理されている生産方法、販売方法その他事業活動に有用な技術上又は営業上の情報であって、公然と知られていないものをいう。

不正競争防止法 第2条 第6項

営業秘密の具体例は以下となります。

- 営業情報 … 顧客名簿や新規事業計画、価格情報、対応マニュアル

- 技術情報 … 製造方法・ノウハウ、新規物質情報、設計図面

営業秘密の流出は企業に深刻な損害を与え、顧客の信頼を失わせます。内部不正への対策は、企業の存続や発展に欠かせない重要な課題となっています。

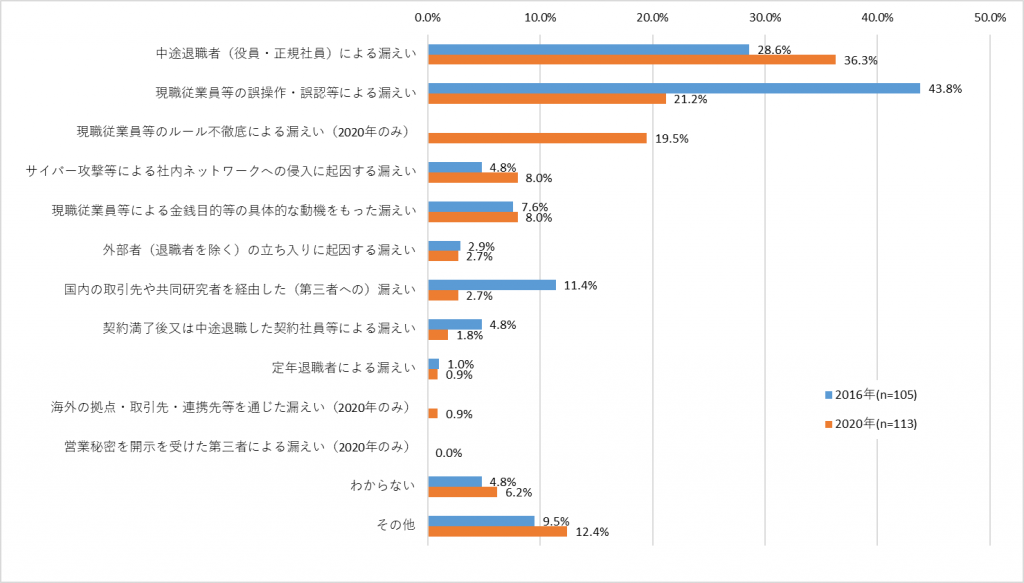

営業秘密の主な漏えいルート

2021年3月にIPAが公表した「企業における営業秘密管理に関する実態調査2020」報告書 ※ によると、営業秘密の漏洩ルートとして最も多いのは「中途退職者による漏えい」となっています。なお、二番目に多い「現職従業員等の誤操作・誤認等による漏えい」も、意図的ではありませんが内部関係者からの漏えいとなります。

内部不正による漏えい事例(一覧)

| 時期 | 法人名・団体名 | 概要 |

|---|---|---|

| 2012 | 新日鉄住金(現:日本製鉄) | 元社員の男性が退職後に電磁鋼板の製造技術を韓国ポスコ社へ漏洩させたとして、新日鉄住金はポスコ社と男性を提訴。ポスコ社とは2015年に約986億円の賠償請求に対し300億円の和解金を支払うことで和解が成立。その後、この男性を含む技術流出に関与した元社員約10人とも和解金の支払いによって和解が成立。 |

| 2014 | 東芝 | パートナー企業の元社員が東芝の主力半導体「NAND型フラッシュメモリー」の研究データを不正に持ち出し、韓国SKハイニックス社へ提供。東芝は不正競争防止法違反があったとして、SKハイニックスに対し約1100億円の賠償金を請求。SKハイニックスは約330億円の和解金を支払い、和解が成立。 |

| 2014 | ベネッセコーポレーション | 顧客情報のデータベースを管理するグループ会社の業務委託先従業員が、私用のスマートフォンを使って不正に顧客情報を持ち出し、名簿業者に売却。漏えい件数は約3,500万件と日本における過去最大件数となった。不正競争防止法違反(営業秘密複製、開示)で立件。ベネッセは最終的に260億円の損失を計上した。 |

| 2020 | 積水化学工業 | 元社員がスマートフォンの液晶技術に関する営業秘密を中国企業に漏えいさせ、不正競争防止法違反容疑で書類送検。元社員は当時研究職に就いており、LinkedIn(ビジネス特化型SNS)を通じて中国企業から技術情報の交換を誘われ、実行に及んだ。しかし、その後中国企業側からの情報提供はなかった。 |

| 2021 | ソフトバンク | 元社員がソフトバンクの高速通信規格「5G」などに関する営業秘密を転職先の楽天モバイルへ不正に持ち出したとして、不正競争防止法違反で懲役2年、執行猶予4年、罰金100万円(求刑懲役2年、罰金100万円)の有罪判決。 |

| 2022 | かっぱ寿司 | 大手の回転寿司チェーン店「かっぱ寿司」を経営する「カッパ・クリエイト」の元社長が、同業他社の「はま寿司」の売り上げデータなどを不正に入手したとして、2021年に不正競争防止法違反の疑いで告訴され、2022年に逮捕。 |

| 2023/6 | 産業技術総合研究所 | 国立研究開発法人「産業技術総合研究所」の主任研究員の男が不正競争防止法違反容疑で逮捕される。2018年に自身の研究内容であるフッ素化合物に関する情報を中国企業に漏洩させた疑い。研究データを受け取った中国企業は、その約一週間後に中国で特許を申請し、2年後に取得している。 |

| 2023/8 | 日本情報経済社会推進協会 | プライバシーマーク制度の運用等の事業を行う日本情報経済社会推進協会(JIPDEC)が、プライバシーマーク審査関連資料等や審査員名簿などの漏えいを公表。審査員の一人が許可申請を受けていない機器を用いて自宅で監査業務を行っていた。 |

| 2023/10 | NTT西日本他 | NTT西日本の子会社、NTTマーケティングアクトProCXおよびNTTビジネスソリューションズは預かっていた顧客情報約930万件が流出したことを公表。NTTビジネスソリューションズの元派遣社員が管理者アカウントを悪用し、サーバーへ不正アクセスしていた。NTT西日本社長はこの事件の責任を取り辞任することになった。 |

| 2023/12 | アルプスアルパイン | 営業秘密に当たる車載電装機器(運転制御システム)の設計データを不正に持ち出した疑いがあるとして、警視庁公安部は元社員の中国国籍の男を不正競争防止法違反容疑で逮捕。男は同社の自動車関連部門に所属しており、同社を退職後、大手自動車メーカーのホンダに転職していた。 |

内部不正の発生に至る3つの要素とは

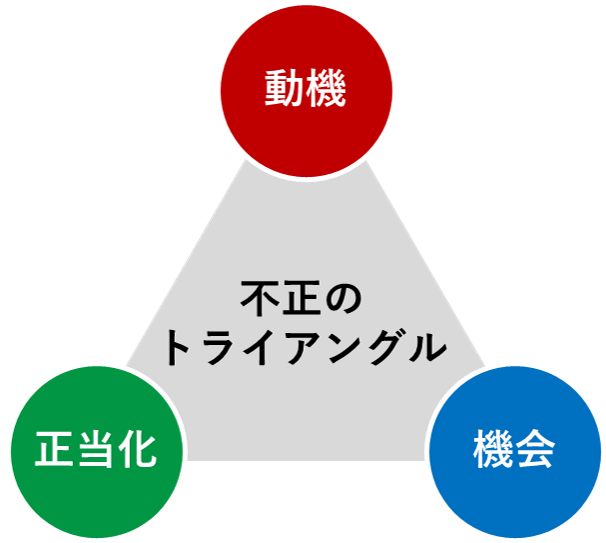

なぜ内部不正による漏えい事案が発生してしまうのでしょうか。アメリカの犯罪学者ドナルド・クレッシーは内部関係者が不正行為に至る要因として「動機」「正当性」「機会」の3つを挙げました。これらの要素を図式化したものを「不正のトライアングル」と呼びます。

人が不正行為を働くのはこの3つの要素が揃った時である、というのが「不正のトライアングル」の理論です。逆にこれらの要素の内1つでも排除することができれば内部不正による事案が起きにくくなると言われています。

- 動機 … 不正行為を行う動機となるのが、人事制度や社内評価などに対する不満です。このような動機をなくすためには、公平な人事評価を行うこと、社内に円滑なコミュニケーション環境を構築することなどが必要となります。

- 正当化 … 不正行為を正当化する余地があると心理的な抵抗がなくなり実行に移しやすくなります。これを排除するためには、例えば秘密情報が認知できるようマル秘マークを付けたり、NDA等を交わすことでコンプライアンスを整備したりする必要があります。

- 機会 … 従業員に対して不正行為を行う機会を与えないことが必要です。そのためには「Need To Knowの原則」に則ったアクセス権の設定、操作ログなどの監視の強化などが具体的な対策として考えられます。

内部不正による情報漏えいへの対策:DataClasysが担う役割と効果

内部不正を防ぐには「動機」「正当化」「機会」の3つの要素が揃わないような対策が必要ですが、社内外含め数多く存在する従業員それぞれの状況を完全に把握することは非常に困難です。そのため、企業が最も取り組みやすいのが技術的なアプローチとなります。

弊社のDRM/IRMソリューション「DataClasys」はファイルを暗号化し利用権限を設定することで、内部関係者が不正行為を働く「機会」を排除することが可能となります。

常時暗号化

不正行為を行う者の中にはフォルダやシステムに対して正規のアクセス権限を持っていることも多く、平文のファイルが抜き取られてしまうリスクがあります。その点、ファイル自体が暗号化されていれば、ファイルを持ち出されても常に暗号化保護を維持しているため安心です。

操作権限の制御

ファイルを暗号化しても、暗号化を自由に解除(復号)できてしまえば意味がありません。DataClasysは職員に対して復号権限を与えず閲覧権限や更新権限だけを割り振ることができます。また、必要に応じてコピー&ペーストや印刷、スクリーンショットなどの権限も細かく制御することが可能です。

利用期限の設定

ユーザIDの利用期限を設定することで、転職先の競合他社へファイルを持ち出しても、退職後は一切ファイルにアクセスできなくすることができます。

また海外子会社や取引先にファイルを送信する際には、利用期限を設定したIDを発行することで、契約期間が切れた後も利用可能な形でファイルが残ってしまうリスクを防ぎます。

カタログ・資料ダウンロードはこちら

参考

※ 「企業における営業秘密管理に関する実態調査2020」報告書について | 独立行政法人情報処理推進機構 セキュリティセンター 2021年3月18日

![ファイル暗号化DataClasys [データクレシス]](/wp-content/uploads/DataClasys_logo.png)