2022年上半期のランサムウェア攻撃の傾向と対策まとめ

2022年9月15日、警察庁は「令和4年上半期におけるサイバー空間をめぐる脅威の情勢等について」※1 を公表しました。同庁は本資料の中で、サイバー空間の「公共空間化」が加速する一方、国内ではランサムウェアによる感染被害が多発し、事業活動の停止・遅延等、社会経済活動に多大な影響を及ぼしているほか、サイバー攻撃や不正アクセスによる情報流出の相次ぐ発生など、サイバー空間における脅威は極めて深刻な情勢が続いているとしています。

本コラムでは、前述の資料から特にランサムウェア攻撃の脅威情勢と対策方法について抜粋してご紹介します。

2022年上半期に発生したランサムウェア被害の傾向

ランサムウェアとは?

ランサムウェアとは、PCやサーバに感染し、保存してあるデータを勝手に暗号化したり、画面ロックなどでPCの操作自体を不可能にしてしまうマルウェアのことです。攻撃者はこの不正な暗号化の解除と引き換えに金銭を要求するため、身代金(ransom)とソフトウェア(software)を組み合わせてランサムウェア(ransomware)と呼ばれます。

また近年のランサムウェアは上記の不正な暗号化だけでなく、同時にデータを窃取した上でダークウェブに公開することと引き換えに金銭を要求する二重恐喝(ダブルエクストーション)の手口が多く見られており、不正な暗号化への対策だけでは被害を食い止めることが難しくなってきています。

令和4年上半期の企業・団体におけるランサムウェア被害件数

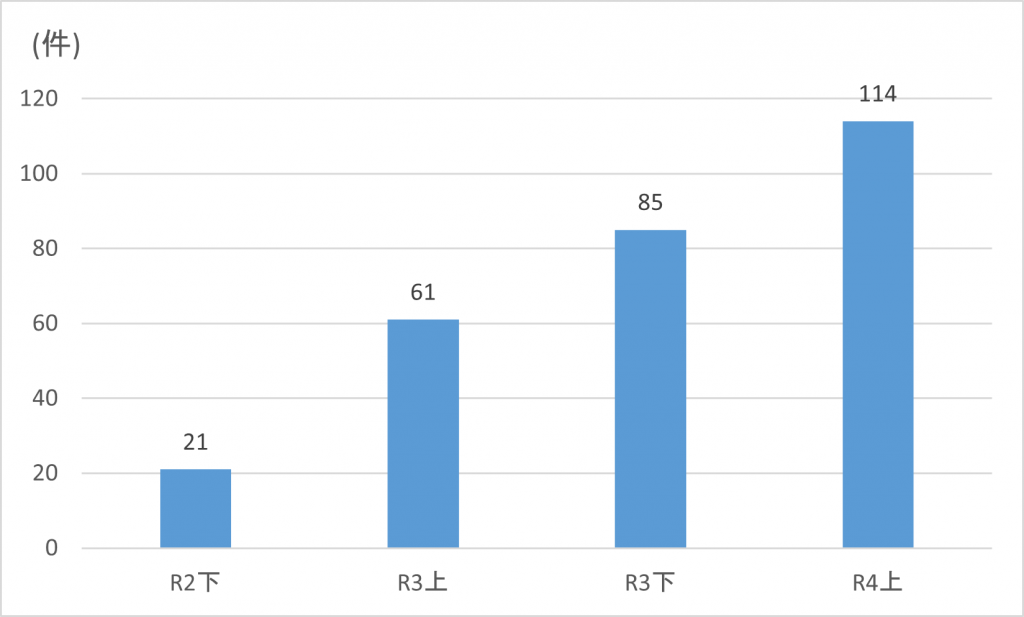

【図表1:企業・団体等におけるランサムウェア被害の報告件数の推移】(2022年9月15日)

「令和4年におけるサイバー空間をめぐる脅威の情勢等について」によると、企業・団体等におけるランサムウェア被害として、令和4年上半期(1月~6月)に都道府県警察から警察庁に報告のあった件数は114件でした。昨年下半期と比較すると30件近く増加しており、それ以前から見ても右肩上がりに増え続けていることがわかります。

ランサムウェア被害を受けた企業・団体等の傾向

(1) ランサムウェア被害の企業・団体等の規模別報告件数

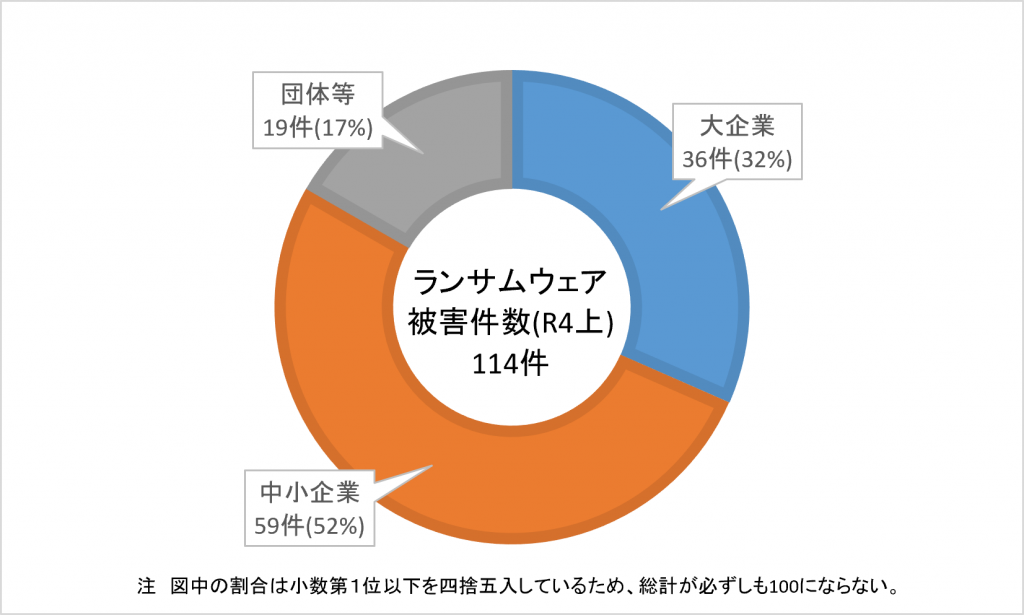

【図表4:ランサムウェア被害の企業・団体等の規模別報告件数】(2022年9月15日)

上記114件を内訳を規模別にみると、大企業36件(32%)、中小企業59件(52%)、団体等19件(17%)と、企業規模を問わずに被害が発生していることがわかります。(企業規模については、中小企業基本法第2条第1講に基づき分類)

(2) ランサムウェア被害の被害企業・団体等の業種別報告件数

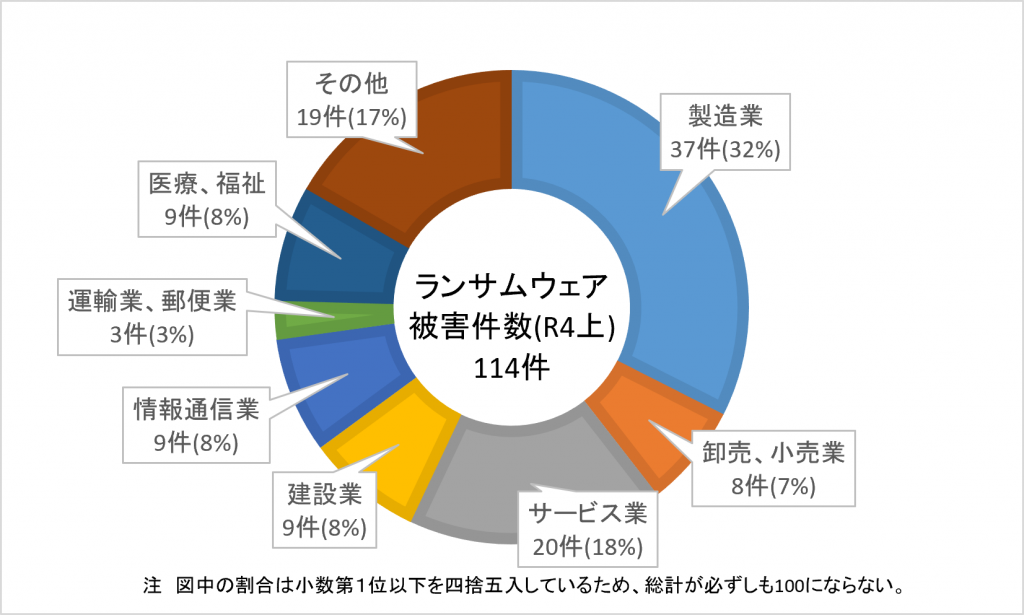

【参考1:ランサムウェア被害の被害企業・団体等の業種別報告件数】(2022年9月15日)

次に、上記114件を業種別に比較してみると、製造業が37件(32%)と最も多く、次に卸売・小売業、サービス業と続いています。製造業ではランサムウェアによる被害の影響がサプライチェーン全体に波及するため狙われやすく、2022年には国内の自動車部品メーカーなどが大きな被害にあっています。

2022年10月28日には経済産業省と公正取引委員会から、中小企業等におけるサイバーセキュリティ対策を支援するための施策とともに、取引先への対策の支援・要請に係る関係法令の適用関係について整理された資料が公開されています。(「サプライチェーン全体のサイバーセキュリティ向上のための取引先とのパートナーシップの構築に向けて」※2)

2022年上半期(1月~6月)までに起きた主なランサムウェア被害一覧

2022年上半期に国内で起きた主なランサムウェア攻撃事例の一部を弊社がピックアップしてまとめました。

| 時期 | 法人名・団体名 | 概要 |

|---|---|---|

| 2022/01 | 東京コンピュータサービス | 中国のサイバー犯罪者集団「Night Sky」がLog4jの脆弱性を悪用する同名のランサムウェアを利用し、サーバおよびPCに保管されていたファイルの暗号化とシステム内データの窃取を行い、データ公開を引き換えとした脅迫を行う。 |

| 2022/03 | 小島プレス工業 | トヨタ自動車のTier1メーカーである小島プレス工業がランサムウェア感染の被害を公表。トヨタ自動車は3月1日の国内全工場(子会社の日野自動車やダイハツ工業の向上を含む全国14工場28ライン)の稼働を停止した。 |

| 2022/03 | デンソー | 大手自動車部品メーカー、デンソーのドイツの現地法人に対して「Pandora」を名乗るランサムウェア集団からサイバー攻撃。「Pandora」は15万7000件を超える設計図や発注書などの情報を盗み公開すると発表した。 |

| 2022/03 | 三桜工業 | 自動車部品の三桜工業が米子会社「Sanoh America Inc.」に対する不正アクセスがあったことを公表。攻撃はロシアのランサムウェア集団「Conti」によるもので、議事録など一部の社内情報が流出していることが確認されている。 |

| 2022/04 | 月桂冠 | 酒造メーカーの月桂冠がランサムウェアによりネットワークに接続された基幹システム、サーバ、パソコン内のデータを暗号化された。5月には第二報として、ECサイトユーザーや取引先、従業員などの個人情報が合計約2万7700件流出した可能性があるという旨の発表も行われている。 |

| 2022/04 | パナソニックホールディングス | ランサムウェア集団「Conti」が、同組織のリークサイトにてパナソニックのカナダ子会社からデータを窃取し身代金を請求している旨の声明を発表。窃取したと主張するデータのファイル名なども公開されている。 |

| 2022/05 | しまむら | 衣料品大手しまむらがネットワークへの不正アクセスによるシステム障害が発生したことを発表。被害状況確認のため一部システムを停止し、全国約2200店舗でキャッシュレス決済や商品取り寄せサービスが利用できなくなった。なお、個人情報の流出はないとしている。 |

| 2022/06 | TBカワシマ | トヨタ紡織グループTBカワシマのタイ子会社がランサムウェア攻撃により一部ファイルの暗号化と窃取の被害を受けたことを発表。ランサムウェア集団「LockBit」から犯行声明が出された。 |

なお、上記の企業・団体のセキュリティレベルが低かったのでは決してなく、むしろそれだけランサムウェアによる攻撃を防ぐことが難しくなっていると認識するべきです。

ランサムウェア攻撃の特徴

二重恐喝の手口が65%を占める

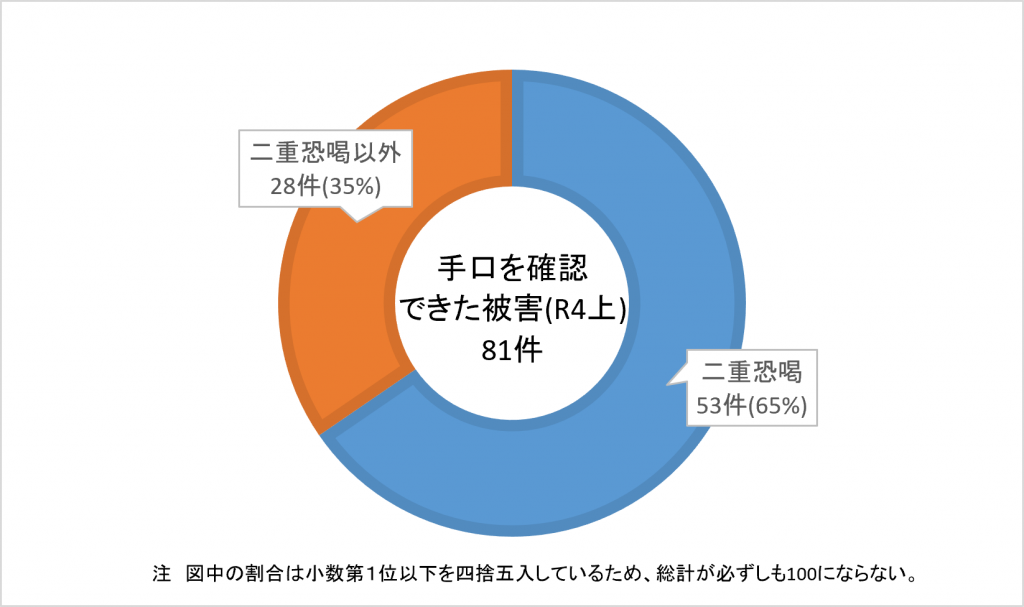

【図表2:ランサムウェア被害の手口別報告件数】(2022年9月15日)

上記114件の内、攻撃の手口を確認できたのは81件。その内53件(65%)が二重恐喝の手口を取っています。従来のランサムウェア攻撃への対策はバックアップによるものが一般的でしたが、二重恐喝の手口を取られると被害を完全に防ぐことができないため、同時にIRMによるファイルの暗号化で情報窃取とリークにも対応することをお奨めします。

ランサムウェアによって流出した情報はダークウェブ上のリークサイトに掲載されることが多くあります。令和4年上半期においても、日本国内の事業者等の情報が掲載されていることが確認されました。掲載された情報には、財務情報や関係者、顧客等の情報が含まれていたとの事です。

テレワークに利用される機器等が感染経路に

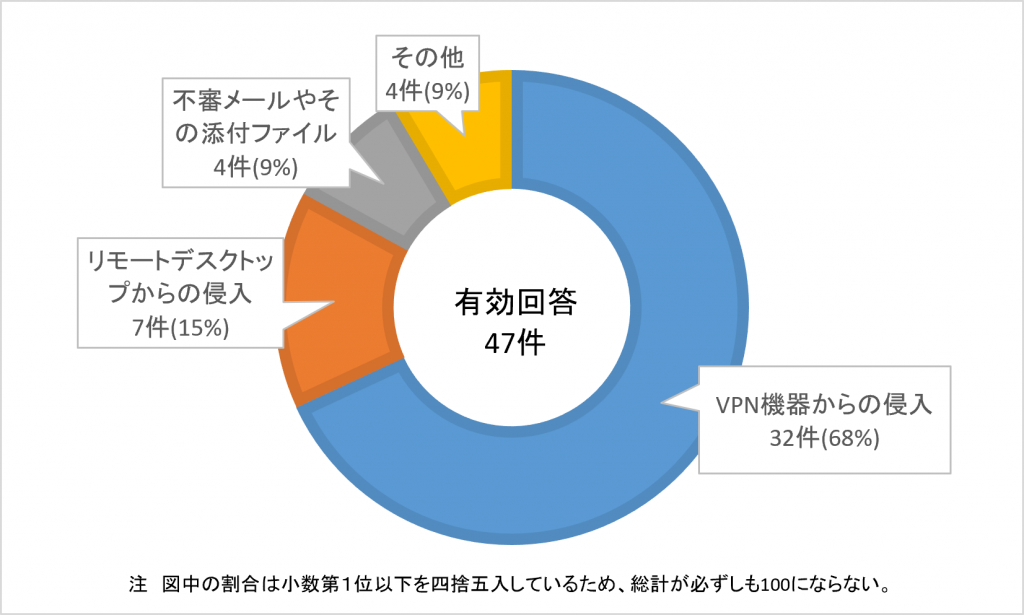

【図表7:感染経路】(2022年9月15日)

ランサムウェアの感染経路は、VPN機器からの侵入が有効回答47件中32件(68%)と最も多くの割合を占めています。また、次に多いのがリモートデスクトップからの侵入で7件(15%)となり、テレワークに利用される機器等の脆弱性対策が必要となります。

ランサムウェア攻撃への対策

侵入対策からインシデント発生後の対策まで、全般的な対策が必要

近年の高度化したランサムウェア攻撃への対策として、従来のバックアップによる対策だけでなく標的型サイバー攻撃と同じ全般的な対策が求められます。ネットワークへの侵入対策、データ・システムのバックアップ、情報窃取とリークへの対策、事業継続計画(BCP)・対応方針の策定、インシデント対応などが必要となります。これらの具体的な実現方法については、IPA「事業継続を脅かす新たなランサムウェア攻撃について」~『人手によるランサムウェア攻撃』と『二重の脅迫』~」※3 をご確認ください。

医療機関や重要インフラ事業者は特に警戒を

一般企業と異なり、医療機関の稼働停止は命に直結する危機であることから身代金の要求に応じる可能性が高いと思われており、またセキュリティ対策の遅れなどもあることから、攻撃対象になりやすいとされています。また、重要インフラ事業者においても、被害の影響が社会全体に及ぶことから特に警戒が必要です。

医療機関においては、厚生労働省から「医療情報システムの安全管理に関するガイドライン 第5.2版(令和4年3月)」※4 が公表され、ランサムウェア対策に関する追記が行われています。

また、重要インフラ事業者においては、2021年4月にNISCから「ランサムウエアによるサイバー攻撃に関する注意喚起について」※5 が公表されていますので、対象となる企業は必ず対策方法を確認しておく必要があるでしょう。

ランサムウェア被害に遭ったら・・・個人情報保護法に沿った対応を

2022年4月に改正個人情報保護法が全面施行され、企業が漏洩事故を起こした場合、それに則った対応が求められるようになりました。改正法第26条には「漏えい等の報告等」という新たな規定が設けられ、個人情報保護委員会や漏洩した個人情報の該当本人への通知がどのようなケースにおいて必要なのか、またはどのような報告が求められているのかが定められています。

個人情報の「漏えい」とは、個人情報が外部に流出することを指しますが、上記の「漏えい等」には、漏えいだけでなく、「滅失」や「毀損」も含まれます。もしランサムウェア攻撃によって、バックアップも取得していない状態でファイルが暗号化され、個人情報が元に戻らない事態に陥った時は滅失や毀損に当てはまり、報告の義務が発生します。また漏えいが「発生したおそれがある事態」にも報告の義務があり、実際に発生していない場合であってもその可能性がある場合に報告義務が生じるとされています。例えば、個人情報を管理しているサーバに対して不正アクセスの痕跡が見つかった時点で、実際に漏えいした事実が確認できていなくても報告義務が発生します。

DataClasysで情報漏洩対策を

弊社のご提供するファイル暗号化ソフト「DataClasys(データクレシス)」は国産のIRM(Information Rights Management)ソリューションです。

上記で紹介したIPAの資料(「事業継続を脅かす新たなランサムウェア攻撃について」~『人手によるランサムウェア攻撃』と『二重の脅迫』~」)では、情報窃取とリークへの対策として、IRM等の情報漏えい対策(情報が窃取されても被害を限定的な範囲に留める対策)が紹介されています。また、 重要インフラ事業者向けの注意喚起にも、(リークサイトへ)「公開された場合、支障が生じるような機微データや個人情報等に対して、特別なアクセス制御や暗号化を実施する。」という記載があり、これはIRMによるファイル暗号化と権限制御で実現できるポイントです。なお、医療機関についても同様です。

さらに、上記の個人情報保護法における「漏えい等の報告等」については、漏えいが起きた際に委員会等への報告義務を要しない例外となる場合もあり、これは『高度な暗号化その他の個人の権利利益を保護するために必要な措置」が講じられている場合』※6 が当てはまります。DataClasysはこの「高度な暗号化」に該当するため、新たに定められた規定への対応としても大きな効果を発揮します。

最後に

ランサムウェアに対策するためには全般的な対策が求められています。多くの企業は侵入対策や検知などを導入していますが、それでも被害を受ける企業がなくなるどころか、寧ろ増え続けている現状があります。侵入を防ぐことだけを考えるのではなく、侵入された後の対策としてバックアップやデータの暗号化を行い、攻撃に備えることが必要です。

ファイル暗号化・IRMソリューション『DataClasys』で情報漏えいへの対策をご検討の際は、是非お問い合わせ下さい。

あわせて読む

参考

※1 令和4年上半期におけるサイバー空間をめぐる脅威の情勢等について | 警察庁 2022年9月15日

※2 サプライチェーン全体のサイバーセキュリティ向上のための取引先とのパートナーシップの構築に向けて | 経済産業省 2022年10月28日

※3 事業継続を脅かす新たなランサムウェア攻撃について」~『人手によるランサムウェア攻撃』と『二重の脅迫』~ | 情報処理推進機構 2020年8月20日

※4 医療情報システムの安全管理に関するガイドライン 第5.2版(令和4年3月)| 厚生労働省 2022年3月

※5 ランサムウエアによるサイバー攻撃に関する注意喚起について | 内閣官房内閣サイバーセキュリティセンター 2021年4月30日

![ファイル暗号化DataClasys [データクレシス]](/wp-content/uploads/DataClasys_logo.png)