IRMによるデータ・アクセス制御の仕組みとは。ゼロトラスト実現の具体策『IRM』でPCやクラウドストレージ上にある情報の漏えいを防ぐ方法を解説

新型コロナウイルスによるテレワークの普及や企業間サプライチェーンの構築、クラウドサービスの利用拡大などによって、社内/外の境界は複雑化し、サイバー攻撃を受けるリスクは以前より格段に増しています。また、こういったアタックサーフェス(攻撃を仕掛ける対象となる領域)の増加に伴うリスクだけでなく、サイバー攻撃自体の高度化・巧妙化も漏えい被害の増加に一層拍車をかけます。特に近年大きな話題となっているランサムウェアは数年前より攻撃手法を変化させており、社内ネットワークへの侵入の防止や対策が困難になっています※1。また、外部攻撃だけではなく、内部関係者による機密情報の持ち出しについても、性善説に頼らないシステム的な対策が求められるようになってきていますが、このようなリスクに対応していくのは非常に難しいものです。

こうした背景から、従来のセキュリティの考え方である『境界型セキュリティ』に頼っていては情報漏えいを防ぎ切れないという認識が広まりつつあります。そこで、これらの問題に対応する新たなセキュリティ対策として、『ゼロトラスト・セキュリティ』の概念が求められるようになりました。ゼロトラストとは、社内/外すべてを信用できない領域とし、企業リソースに対するすべてのアクセスを疑い検証するという考え方です。このゼロトラストの考え方に基づいてセキュリティ製品を選定・導入することで、境界型セキュリティでは対応できなかった内部ネットワークからの不正なアクセスからも情報を守ることができます。

このようなゼロトラスト・セキュリティに通じる考え方を持つのが IRM(Information Rights Management)によるデータ(ファイル)へのアクセス制御技術です。IRMにより暗号化されたファイルへのアクセスはすべて検証され、許可が下りない限りファイルを開くことはできません。これにより仮にファイルが外部に渡っても、第三者には情報を読み取ることが不可能となります。

本コラムでは、ゼロトラスト実現の具体的な策の一つであるIRMについて詳しく解説します。

目次

ゼロトラスト・セキュリティとは

境界型セキュリティの限界とは何か

境界型セキュリティとは、社内/外の境界に壁を作り、境界の内側にあるものは信頼できるものとする、というロジックで考えるものです。具体的にはファイアウォールやIDS/IPSなどの入口対策がこれに該当します。例えばどこの企業にもオフィスに入る際に入館証が必要かと思いますが、それと同じように、出入り口でチェックをかけ、一度チェックをパスしたものについては信頼できるものとしてオフィス内を自由に動き回る許可を与えるイメージです。ただ、一部の機密情報を管理しているフォルダなどには境界内でもさらにアクセス権などを設定し、厳重に管理します。

一見するとこれで十分に思えるのですが、境界型セキュリティの「境界の内側は安全である」という前提は何度も裏切られてきました。それは前述の通りサイバー攻撃の高度化・巧妙化により境界内への侵入を防ぐことができなくなってきたことや、テレワークの普及や企業間が多対多で繋がることによる侵入経路の増加などが原因となります。事実、2021年9月にはフォーティネット社製のVPN装置の脆弱性未対応のシステムが攻撃を受け、数万社分のIDとパスワードが漏えいした事件がありました※2。このように不正に入手したIDやパスワードを使って認証を突破されてしまうと、攻撃者は境界内で侵入範囲を拡大し(このようなネットワーク内で感染拡大させる動きをラテラルムーブメントと言います)、最終的には機密情報を盗み取られてしまいます。また、内部不正のような元々境界内に存在する脅威に対応するのは困難です。つまり境界型セキュリティの限界とは、同一ネットワークからの攻撃を想定していないことにあります。

ゼロトラスト・セキュリティとは?

ゼロトラストという言葉は近年になって盛んに取り上げられるようになったため、今までにない新しい概念のように思われることもありますが、ゼロトラストの考え方自体は2010年にアメリカの調査会社Forrester Research(フォレスター・リサーチ)によって既に提唱されていました。その内容は「誰も(ユーザー)」、どこも(ネットワーク)、何も(デバイス)信用せず、アクセスごとに必ず安全性を確認する」というものです。また、それより以前の2004年には境界型セキュリティに頼ることの限界と、境界線を除去するという考えを基に、非境界化の問題の解決の必要性が謳われています。このようにゼロトラストの概念自体は決して新しいものではありません。

ただ、ゼロトラストの定義は長らく曖昧な部分があり、各社が自社の解釈の元にゼロトラストを主張していたのですが、2020年8月に米国国立標準技術研究所(NIST)が「Special Publication(SP)800-207 Zero Trust Architecture」を発行し、ゼロトラストの基本的な考え方が整理されました※3。このガイドラインを参考として考えられるゼロトラストの定義とは、「ネットワークの内外を問わず、企業リソース(データ、システム、アプリケーション等)に対するすべてのアクセスを検証し、確認することでセキュリティを確保する考え方。承認後はアクセス元に対して最小の権限を提供する」というものです。

境界型セキュリティとゼロトラスト・セキュリティの違い

以上のことから、境界型セキュリティとゼロトラストの違いとして、境界型セキュリティは社内ネットワークの内側を信頼し、機密情報や端末などはその内部で管理しようとする、いわば「場所に依存」した考え方であるのに対し、ゼロトラスト・セキュリティには信頼するネットワークは存在せず、機密情報や端末へのアクセスは都度検証し、信頼性を評価する「場所に依存しない」考え方であるということが見えてきます。

詳しい内容については下記の資料をご確認ください。

IRM(Information Rights Management)とは

IRMでは主に下記の3つを実現することができます。

- ファイルを暗号化し、ファイルに対するアクセス権を設定する

- アクセス権のあるユーザに対しても、編集、印刷、コピー&ペーストなどそのユーザに必要最小限の操作権限を与えるよう制御する

- ファイルアクセス可能な期限を設定し、期限を過ぎるとファイル閲覧できないよう制御する

IRMであらかじめ社内の機密情報を暗号化しておくことにより、万が一ファイルが社外に漏えいしても、第三者はファイルに対するアクセス権を持たないため開くことができません。このようにIRMによる情報漏えい対策は、仮にネットワークに侵入され情報を持ち出されても、持ち出された先で情報を守る「漏洩を前提とした対策」を実現することが可能です。

また、アクセス権のあるユーザに対しても、そのユーザの所属する部署や職位によって与える権限を変えることが可能です。これは特に内部関係者による不注意や不正行為による情報漏えいを防ぐ上での根幹となります。また、アクセス期限の設定は、転職・退職後の社員が機密情報にアクセスできないようにするため、または契約期間のある業務委託先にファイルを渡す場合などに必要なものとなります。

IRMで実現するゼロトラスト・セキュリティ

ゼロトラスト導入の際のポイントと構成要素

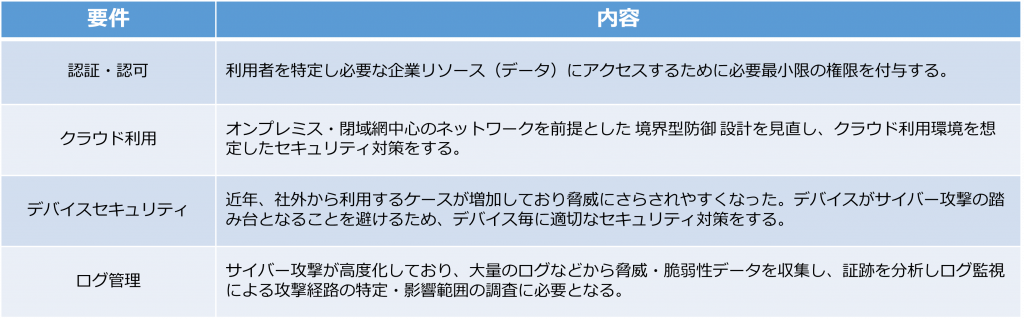

実際にゼロトラストを導入する際はどのような点を念頭に置いて、どういった製品を選定すればよいのでしょうか。下記の表はIPAが2021年6月に発行した『ゼロトラスト導入指南書~情報系・制御系システムへのゼロトラスト導入~』という資料から一部抜粋したものです※4。

上記4つのポイントを押さえたゼロトラストを構成する要素として同資料が挙げているのが下記の製品分類です。

- CASB (Cloud Access Security Broker)

- CSPN (Cloud Security Posture Management)

- EDR (Endpoint Detection and Response)

- EMM (Enterprise Mobility Management)

- IDaaS (Identity as a Service)

- IRM (Information Rights Management)

- SASE (Secure Access Service Edge)

- SDP (Software Defined Perimeter)

- SWP (Secure Web Gateway)

- SOAR (Security Orchestration, Automation and Response)

- UEBA (User and Entity Behavior Analytics)

上記の構成要素を一つでも取り入れればゼロトラストを実現できるという訳ではなく、複数の要素を組み合わせてゼロトラストな環境を構築していく必要があります。勿論、一斉に更新することはコスト等の面から難しい場合もありますので、自社の課題やセキュリティホールと成り得る部分を洗い出した上で、上記を参考に適切なソリューションを選定することが現実的な解になるかと思います。

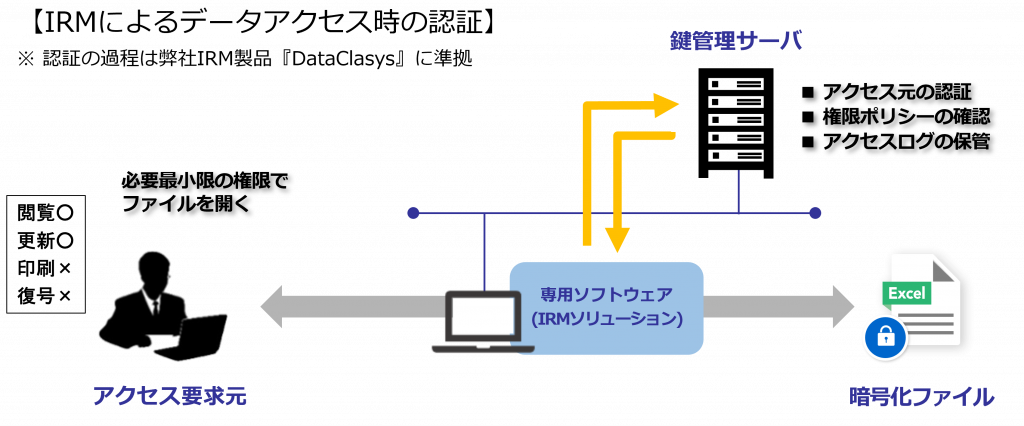

IRMによるゼロトラスト・データセキュリティ

ゼロトラストのデータセキュリティとは、ゼロトラストの概念をデータアクセスに適用し、データに対するアクセスをすべて検証し許可後はアクセス元に必要最小権限を返すことでデータ保護を実現することです。アクセス要求元がファイルにアクセスする際にIRMが割り込み、要求元の認証や権限ポリシーの確認が行われます。アクセス許可が下りれば、要求元に必要最小限の権限が返されることになります。

PC、ファイルサーバ、クラウドストレージ……場所に依存せず、常にアクセスを検証

情報そのものに暗号化を行うことで、ファイルがどこにあっても都度アクセス元の信頼性を評価します。暗号化さえされていれば、それが各PCに保存されていても、共有フォルダやクラウドストレージ上にあっても変わりません。よく「Active Directoryのファイルサーバのアクセス権設定と何が違うのか」という質問をいただきますが、これはファイルサーバに保管されている内は安全であるという場所に依存した考えになりますので、例えば転職する予定の社員がアクセス権のある内にファイルを盗み取り、自宅PCなどに送信してしまうことなどもできてしまいます。これは多くのクラウドサービスが標準機能として持つアクセス権設定も同じことが言えるでしょう。

IRMで暗号化したファイルは仮に自宅PCに送信されても送信先でファイルを保護し、期限が来たらファイルにアクセスできなくしてしまいますので、転職前の持ち出しなどにもしっかりと対応することができるのです。

最後に:IRM製品の選び方

IRM製品を選ぶ3つのポイント

- ファイル形式やファイルサイズを問わず、あらゆるデータを対象にすることができること

- 暗号化しても拡張子やアイコンが変わらず、ユーザが暗号化前と同じようにファイルを利用できること

- サポート体制が整っていること

ファイル形式やファイルサイズによる制限があると必要な情報を保護できない可能性がありますので、あらゆるデータを対象にできることは非常に大切です。また、暗号化によってファイル拡張子が独自のものに変化してしまうと、マクロやショートカットリンクが使えなくなってしまい、ユーザが暗号化を躊躇してしまうことも考えられます。暗号化をしても今までと同じようにファイルを使い続けることが理想的と言えます。また、ファイルの暗号化は普段の業務に直結するので、何か想定していない事態が起きた際にすぐに対応できる体制が整っている製品を選ぶべきです。例えば開発元が海外の場合、問い合わせへの回答が何日もかかってしまい、業務が止まってしまうことも考えられるのです。

DataClasysでファイルを暗号化し、機密情報の漏えい対策を

弊社の『DataClasys』は、3D-CADを含むあらゆるファイルを暗号化保護することができる完全自社開発のIRM製品です。IRMによるデータ・アクセス制御にご興味ありましたら是非ご検討ください。

転職時の不正持ち出しへの対策やクラウドストレージからの漏えい防止のなど具体的な事例についても下記資料からご参照いただけます。

関連するページ

ファイル暗号化とBoxの連携で社外とのセキュアかつ利便性の高いファイルの授受を実現[株式会社ビオスタイル様 導入事例]

金融機関が求める厳格な個人情報保護をDataClasysのファイル暗号化で実現[東北労働金庫様 導入事例]

ファイル操作権限の制御 [DataClasys 機能]

参考

(※1) 「2021年上半期のランサムウェア攻撃の傾向と対策まとめ」

(※2) 「87,000台のVPN装置の認証情報が流出 求められるサイバー攻撃への備え」

(※3) NIST SP800-207 「ゼロトラスト・アーキテクチャ」(PwCコンサルティング合同会社による日本語訳版)

(※4) 「ゼロトラスト導入指南書~情報系・制御系システムへのゼロトラスト導入~」独立行政法人情報処理推進機構 産業サイバーセキュリティセンター

![ファイル暗号化DataClasys [データクレシス]](/wp-content/uploads/DataClasys_logo.png)