2021年上半期のランサムウェア攻撃の傾向と対策まとめ

【2022年3月2日 更新】※本コラムの内容についての最新記事があります※

トヨタ取引先の小島プレス工業も被害、2022年激化が予想されるランサムウェア攻撃について

2021年9月9日、警察庁は「令和3年上半期におけるサイバー空間をめぐる脅威の情勢等について」を公表しました。本資料では、サイバー空間の脅威の情勢や不正アクセス行為の発生状況等をまとめていますが、その中で被害が大幅に増えている脅威の筆頭にランサムウェア攻撃を挙げ、注意喚起を促しています。また、独立行政法人情報処理推進機構(以下IPA)の公開資料(「コンピュータウイルス・不正アクセスの届出事例[2021年上半期(1月~6月)]」)の中でも、2021年上半期にIPAが受理した被害届出にはランサムウェア攻撃による被害が多く含まれており、30件の具体的な事例も紹介されています。

本コラムでは上記資料などを参考にしながら、ランサムウェア攻撃の脅威情勢と対策方法についてご紹介します。

目次

ランサムウェア攻撃による被害の現状

はじめに昨今のランサムウェア攻撃の被害状況および傾向などについてご紹介します。

ランサムウェアとは?

ランサムウェア(ransomware)とは、身代金(Ransom)とソフトウェア(Software)と組み合わせた造語です。ランサムウェアがPCやサーバに感染すると、保存してあるファイルを勝手に暗号化したり、または画面ロックなどでPCの操作自体を不可能にしてしまいます。攻撃者はこの不正な暗号化の解除と引き換えに金銭を要求するため、身代金要求型ウイルス=ランサムウェアと呼ばれています。

IPA「情報セキュリティ10大脅威 2021」(組織編)、1位はランサムウェアによる被害

IPAが2021年1月に発表した「情報セキュリティ10大脅威 2021」では、今年の組織において警戒すべきセキュリティ脅威の第1位に「ランサムウェアによる被害」が選出されています。これは前年に発生した情報セキュリティ事故や攻撃の状況等から専門家により選ばれるもので、企業活動をしていく上では、このような脅威に対して然るべき対策の実施が求めれます。(詳しくは → IPA「情報セキュリティ10大脅威2021」 あらゆる脅威に対策するには?)

令和3年上半期の企業・団体におけるランサムウェア被害件数

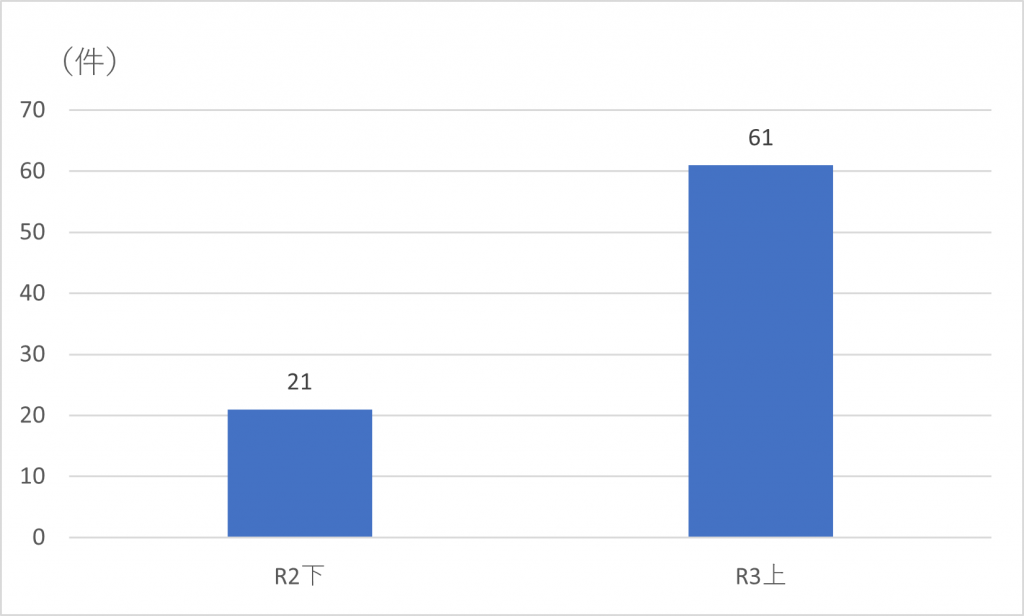

【図表1:企業・団体等におけるランサムウェア被害の報告件数の推移】(2021年9月9日)

警察庁の資料によると、企業・団体等におけるランサムウェア被害として、令和3年上半期(1月~6月)に都道府県警察から警察庁に報告のあった件数は61件。これは昨年下半期(7月~12月)の21件と比べ約3倍という大幅な増加となっています。

企業・団体等の規模を問わず被害が発生している

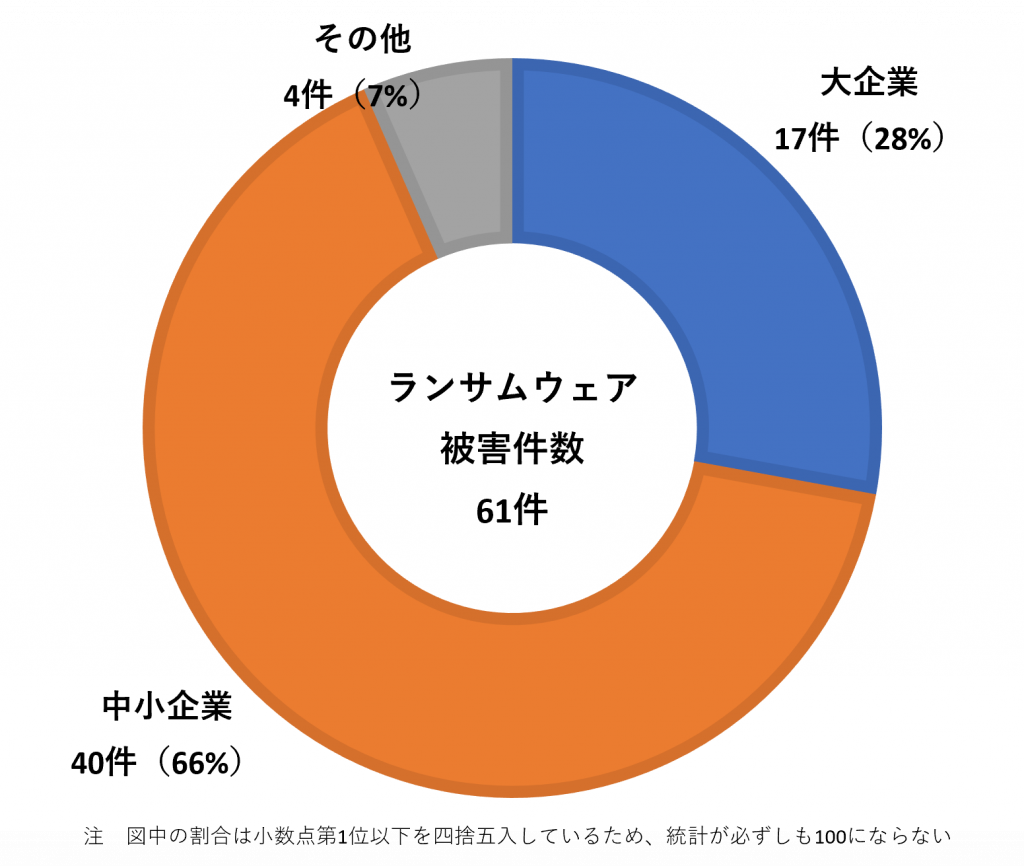

【図表4:ランサムウェア被害の被害企業・団体等の規模別件数報告】(2021年9月9日)

上記の61件の内訳を規模別にみると、大企業17%、中小企業40件、その他4件と、企業規模を問わずに被害が発生していることがわかります。

2021年9月までに起きた主なランサムウェア被害一覧

昨年は大手自動車メーカーの本田技研工業株式会社(ホンダ)や大手ゲームメーカーのカプコン株式会社がランサムウェア被害を受けたことがメディアでも大きく取り上げられました。今年に入ってからもランサムウェアによる情報漏洩被害は毎月のように世間を騒がせています。

本項では、今年10月現在までに国内で起きた主なランサムウェア攻撃事例の一部を紹介します。

| 2021/02 | 総務省や地方自治体など、行政機関からのコンサルティング業務委託先であるランドブレイン株式会社は、不正アクセスによりランサムウェアに感染した結果、サーバ内に格納していたファイルが暗号化され、個人情報流出の可能性があると発表した。 |

| 2021/04 | コンタクトレンズなどを扱う光学機器大手HOYAのアメリカの子会社が「アストロチーム」と名乗るグループからランサムウェア攻撃を受け、およそ300ギガバイトの財務や顧客情報などの機密データを盗み出したと、ネット上に犯行声明を出される。 |

| 2021/04 | 大手ゼネコンの海外グループ会社が、「Revil」と名乗るサイバー犯罪グループによるランサムウェア攻撃を受け、秘密保持契約書や設計図など130万以上のファイルを窃取され、一部をダークウェブ上に公開された。 |

| 2021/05 | センサー機器メーカーの株式会社キーエンスが、「Revil」と名乗るサイバー犯罪グループによるランサムウェア攻撃を受け、海外支店の関係者のパスポート情報が不正公開されるなどの被害が発生。 |

| 2021/06 | 富士フイルム株式会社がランサムウェア攻撃による不正なアクセスを受け、影響を受けた可能性のあるすべてのサーバー・パソコンを停止しネットワークの遮断を行う。本件による外部への情報流出の痕跡は認められなかったと報告。 |

| 2021/08 | 製粉大手のニップンは、7月にニップン本体の主要な基幹システムサーバーとファイルサーバー、またグループ企業が利用している財務会計システム、販売管理システムなどが同時多発的に暗号化されたことを明かした。被害の対象にはオンラインバックアップを管理するサーバーも含まれていた。システム復旧に時間がかかるため、同社は4月~6月期の四半期報告書の提出期限を延長することになった。 |

| 2021/08 | 都の業務委託先であるコンサルタント会社、オリエンタルコンサルタンツがランサムウェアによる攻撃を受け、東京都の各局が委託していた工事などに関する調査や計画、設計資料など多数のデータが暗号化されたほか、情報流出の可能性があると発表した。これに伴い、埼玉県や千葉県市川市、さらには滋賀県なども関連データ流出の可能性があることを明らかにしている。 |

これらの事件は今年起きたランサムウェア事件のごく一部を弊社がピックアップしたものです。また、上記の企業・団体のセキュリティレベルが低かったのでは決してなく、むしろそれだけランサムウェアによる攻撃を防ぐことが難しくなっていると認識するべきです。

近年のランサムウェア攻撃の特徴

近年、ランサムウェア攻撃による被害が急増している理由として、攻撃手法自体の進化や新型コロナ禍に伴うテレワークの拡大などが挙げられます。ここでは近年のランサムウェア攻撃の特徴についてまとめます。

二重の脅迫を行う

近年のランサムウェアは、前述の不正な暗号化を行う前にデータを盗み出し、暗号化したデータの復旧と引き換えにした金銭の要求(第一の脅迫)に加え、窃取したデータをダークウェブ等に公開することと引き換えに身代金を要求する(第二の脅迫)ようになりました。特に第二の脅迫については従来のバックアップによる対策だけでは防ぐことができず、被害が増加する原因になっています。

「令和3年上半期におけるサイバー空間をめぐる脅威の情勢等について」によると、前述の61件のうち、警察が金銭の要求手口を確認できたものは35件あり、この中で二重脅迫の手口を取っているものは27件で全体の77%を占めているとのことです。今後、ランサムウェア対策を検討する上で、この二重脅迫への対応は必ず検討しなければならないポイントです。

『ばらまき型』から『標的型』への変化

近年のランサムウェア攻撃は、WannaCry(ワナクライ)のようなばらまき型メールなどで不特定多数に広く攻撃を行うものから、標的型攻撃のように特定の企業に狙いを定め、入念な下調べの元、企業のセキュリティの隙を突いてVPN機器からの侵入等、特定の個人や企業・団体等を標的とした手口への変化しており、企業のネットワーク等のインフラを狙うようになっています。このようなばらまき型から標的型への変化によって、社内ネットワークへの侵入を防ぐことが非常に難しくなっています。

ランサムウェア感染経路の8割近くがテレワーク

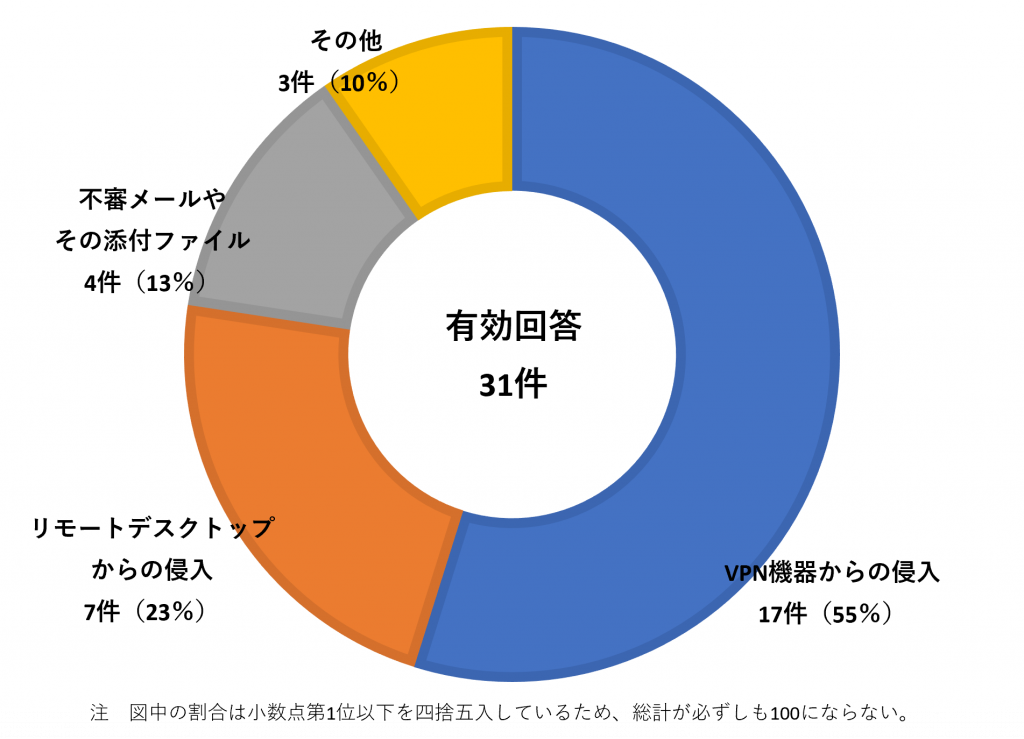

【図表7感染経路】(2021年9月9日)

「令和3年上半期におけるサイバー空間をめぐる脅威の情勢等について」によると、ランサムウェアの感染経路について質問したところ、前述の61件のうち、有効回答は31件あり、VPN機器からの侵入が17件(55%)、リモートデスクトップからの侵入が7件(23%)と、テレワークをきっかけとする感染が合計8割近くを占めているとのことです。

また、IPA「コンピュータウイルス・不正アクセスの届出事例[2021年上半期(1月~6月)]」では、VPN機能が実装されているNASをテレワーク用に使用している企業がNASの脆弱性を悪用され被害を受けた事例が複数報告されています。

なお、クラウドストレージについても同様に複数の届出があり、多要素認証やアクセス制限が適切に設定されていないことが原因となっているようです。

RaaSの利用によるランサムウェア攻撃の実行容易化

最後に、ランサムウェア攻撃の成熟が進むにつれ、ランサムウェアをSaaSのように機能別に使えるようにしたRaaS(Ransomware as a Service)というサービスも登場しています。これはサブスク形式で簡単に使うことも可能で、ランサムウェア攻撃が一層容易になっています。

対策方法

新たな攻撃手法を取るようになったランサムウェアは、今まで通りの対策だけでは被害を防ぐことが困難です。これに対し、IPAや内閣サイバーセキュリティセンター(NISC)はそれぞれが出している注意喚起文の中で新たなランサムウェア攻撃への対策方法を公開しています。

従来のランサムウェア攻撃への対策に加え、標的型攻撃と同様に全般的な対策を!

二重脅迫による手法が横行している昨今では、従来のバックアップによる対策だけではなく、標的型攻撃と同じようにネットワークへの侵入防止策から、もし侵入された後のアクセス制御、さらに不正アクセスの検知やインシデント発生後の対応策まで、全般的な対策を行う必要があります。(参考資料:内閣サイバーセキュリティセンター「ランサムウエアによるサイバー攻撃に関する注意喚起」(2021年4月30日))

1.【予防】ランサムウェアの感染を防止するための対策法

・海外拠点、テレワークなど侵入経路の把握、インターネット公開されている機器へのセキュリティ対策実施・確認。

・VPN機器の脆弱性対策としてセキュリティパッチの適用、多要素認証の導入検討。

・PC、サーバー等のOS、アプリケーションの最新化、ウイルス対策ソフトのアップデートと定期スキャンの実施。

2.【予防】データの暗号化による被害を軽減するための対応策

・重要データのバックアップ(オフライン管理、外部ネットワークでの管理など)。

・機微データや個人情報等に対するアクセス制御、暗号化。

・バックアップデータやシステム再構築を含む復旧計画の策定。

3.【検知】不正アクセスを迅速に検知するための対応策

・サーバ、ネットワーク機器、PC等へのログ監視。

・振る舞い検知、EDR、CDM等の利用。

4.【対応・復旧】迅速にインシデント対応を行うための対応策

・ランサムウェア攻撃を受けることを想定した対応方法の計画と策定、被害発生時の連絡体制の確認。

最後に:弊社ソリューションがお役に立てること

弊社のファイル暗号化ソリューション『DataClasys』は、機微データや個人情報を暗号化し、アクセス制御を付与することができるシステムです(上記分類の中では、【予防】データの暗号化による被害を軽減するための対応策に該当します)。DataClasysでファイルを暗号化管理することで、二重脅迫型のランサムウェアにより情報が盗み取られても、攻撃者にはファイルを解読することができず、情報漏洩を防ぐことが可能となります。このような仕組みを持つ技術は「DRM/IRM(Digital / Information Rights Management)」と呼ばれ、昨年IPAが公開したランサムウェアについてのレポート(「事業継続を脅かす新たなランサムウェア攻撃について」)の中でも、情報窃取とリークへの有効な対策として紹介されています。ランサムウェアへの対策を検討する際は、是非DataClasysをご検討ください。

【本コラム関連資料はこちら】

関連するページ

情報漏洩するとどうなる?[情報漏洩被害の実態など]

![ファイル暗号化DataClasys [データクレシス]](/wp-content/uploads/DataClasys_logo.png)